Nasz program detekcji naruszeń zabezpieczeń

Program detekcji naruszeń zabezpieczeń w Atlassian

W Atlassian uważamy, że nie możemy spocząć na laurach, jeśli chodzi o sprawy związane z bezpieczeństwem. Jedną z naszych podstawowych wartości jest „Zacznij zmianę od siebie” i zamierzamy wcielać ją życie poprzez stałe ulepszanie naszego podejścia do bezpieczeństwa w miarę rozwoju cyberzagrożeń.

Przykładem tego ciągłego doskonalenia jest nasz program detekcji naruszeń zabezpieczeń.

Czym jest program detekcji naruszeń zabezpieczeń?

Detekcje oznaczają głównie wyszukiwania, które są uruchamiane proaktywnie zgodnie z harmonogramem na platformie zarządzania incydentami i zdarzeniami zabezpieczeń Atlassian. Te wyszukiwania służą wykrywaniu złośliwej aktywności, której celem jest Atlassian i jego klienci. Przykładem mogą być detekcje opracowane w celu analizy nagłówków przychodzących wiadomości e-mail, wykrywania złośliwych rozszerzeń przeglądarki lub wyszukiwania podejrzanego wzorca ruchu DNS.

Pod koniec 2018 roku firma Atlassian wprowadziła formalny program wykrywania naruszeń zabezpieczeń i uczyniła go podstawowym podejściem naszego zespołu ds. wykrywania i reakcji.Program wykrywania skupia się na skróceniu czasu wykrycia złośliwej aktywności. Jest to osiągane przez regularne tworzenie nowych reguł wykrywania, dostosowywanie i ulepszanie istniejących reguł oraz automatyzację reakcji.

Program detekcji opiera się na istniejących procesach zarządzania incydentami związanymi z bezpieczeństwem Atlassian. Chociaż dział bezpieczeństwa Atlassian ma zaufanie do tych procesów, program powstał z przekonania, że w miarę rozwoju i obsługi coraz większej liczby klientów na całym świecie, musimy:

zwiększyć naszą zdolność do szybszego wykrywania incydentów w kontekście coraz bardziej złożonych zagrożeń;

upewnić się, że nasze podejście do zarządzania incydentami uwzględnia nie tylko zagrożenia, z którymi mieliśmy do czynienia, ale także w dostatecznym stopniu przewidzieć zagrożenia, jakie mogą pojawić się w przyszłości, i przygotować nas na ich nadejście.

Cele programu detekcji

Główne cele wprowadzenia programu detekcji z punktu widzenia Atlassian to:

zwiększenie odsetka incydentów związanych z bezpieczeństwem, które zostały zidentyfikowane dzięki alertom uruchomionym przez detekcje utworzone przez dział bezpieczeństwa, oraz zmniejszenie liczby incydentów, które mogłyby zostać rozpoznane, ale zostały wykryte na podstawie informacji z innych źródeł (np. zewnętrznych raportów / powiadomień);

zrozumienie i poprawa zakresu detekcji w wielu aspektach, obejmujących produkty, typy ataków i źródła dzienników, przy czym ostatecznym celem jest uzyskanie zakresu jak najbardziej zbliżonego do 100%; oraz

posiadanie jasno określonego sposobu pomiaru i walidacji podejścia naszego zespołu do wykrywania incydentów związanych z bezpieczeństwem, dzięki czemu jako zespół możemy być pewni, że zmierzamy we właściwym kierunku i z czasem poprawiamy nasze możliwości detekcji incydentów i reagowania na nie.

Program pozwolił również naszym zespołom ds. wykrywania i reagowania udoskonalić umiejętności zarówno w zakresie naszej platformy analizy danych, jak i ogólnie pisania reguł wykrywania, ponieważ analitycy ds. bezpieczeństwa firmy Atlassian mają teraz czas na omawianie i rozwijanie pomysłów na reguły wykrywania.

Sposób działania programu

W ramach programu każdy analityk w zespole ds. wykrywania i reakcji koncentruje się na napisaniu co najmniej jednej nowej reguły wykrywania naruszeń zabezpieczeń w każdym miesiącu.

Pisząc nową detekcję, analityk tworzy również:

- Szczegółową dokumentację opisującą sposób działania detekcji i jej skutki dla bezpieczeństwa.

- Wykaz procedur dotyczących reakcji na detekcję po wygenerowaniu przez nią alertu. Te wykazy procedur są dostępne z poziomu zgłoszeń Jira, które zostały utworzone dla alertów detekcji, dzięki czemu analitycy mają wszystkie informacje wymagane do szybkiego działania w przypadku tych alertów.

- Udokumentowaną analizę odsetka wyników prawdziwie dodatnich i fałszywie dodatnich detekcji w czasie.

- Klasyfikację detekcji według powiązanego z nią produktu, usługi i źródła dzienników Atlassian, a także wektora lub techniki ataku, którą obejmuje (co pomaga nam uzyskać dobry ogólny obraz zakresu detekcji).

Każda detekcja jest również poddawana procesowi recenzji przez współpracowników, aby zapewnić odpowiedni poziom pewności co do jakości pisanych przez nas detekcji i umożliwić wymianę wiedzy między członkami zespołu.

W przypadku wykrycia czegoś, co może mieć złośliwy charakter, uruchamiany jest alert, na który reaguje zespół ds. wykrywania i reakcji. Rezultat alertu może być różny — od uznania go za mało istotny lub wynik fałszywie dodatni do rozpoczęcia dochodzenia lub utworzenia incydentu związanego z bezpieczeństwem.

Standaryzacja naszych detekcji

Dział bezpieczeństwa Atlassian wcześnie zdał sobie sprawę z potrzeby posiadania metody osiągnięcia wysokiego poziomu spójności i jakości detekcji pisanych przez analityków. Bez procesu standaryzacji zespół był narażony na ryzyko posiadania detekcji o niespójnym nazewnictwie, chaotycznych procesów kontroli źródeł i niekompletnych danych historycznych oraz brak możliwości zrozumienia zakresu naszych detekcji w różnych produktach i usługach.

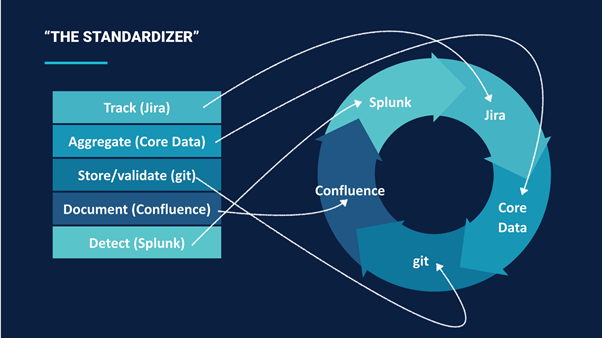

Aby to osiągnąć, zespół utworzył standardowy schemat klasyfikacji detekcji. Gdy analityk pisze nową detekcję, jest ona poddawana zautomatyzowanemu procesowi w celu zapewnienia, że spełnia wymagania schematu. Przepływ pracy, ogólnie rzecz biorąc, wygląda następująco:

- Analityk ds. wykrywania i reakcji tworzy zgłoszenie Jira dla każdej nowo napisanej gry dotyczącej wykrywania. Jira służy jako pojedyncze źródło rzetelnych informacji dla wszystkich naszych reguł wykrywania.

- Przepływ pracy zawiera utworzony przez nas niestandardowy typ zgłoszenia, obejmujący podstawowy zestaw danych, które analityk uzupełnia w celu utworzenia nowej detekcji. Są to między innymi produkty, usługi i infrastruktura objęte zakresem, typy ataków oraz pola tekstowe dla logiki wyszukiwania Splunk.

- Po utworzeniu detekcji standaryzujemy ją poprzez uruchomienie narzędzia interfejsu wiersza poleceń, opracowanego przez nasz zespół ds. automatyzacji. To narzędzie pomaga w walidacji detekcji i propagacji jej w różnych systemach i komponentach składających się na nasz pipeline alertów. Konkretnie:

- Wczytuje zgłoszenie Jira do obiektu Jira.

- Weryfikuje pola w zgłoszeniu i dodaje kluczowe etykiety.

- Generuje standardową nazwę detekcji i tworzy dla niej pull requesty. Zawierają one stanze, klucze i parametry Splunk niezbędne do uruchomienia przez detekcje zaplanowanych wyszukiwań i propagacji alertów do systemu Jira.

- Tworzy i wypełnia stronę Confluence, którą analitycy mogą dodać podczas reakcji na alert, oraz łączy ją z odpowiednim zgłoszeniem Jira. Pomaga to uzyskać większą widoczność i rejestrować informacje historyczne wokół naszych detekcji. Zapewnia również „widok dla kierownictwa” najbardziej krytycznych informacji, które są potrzebne do raportowania.

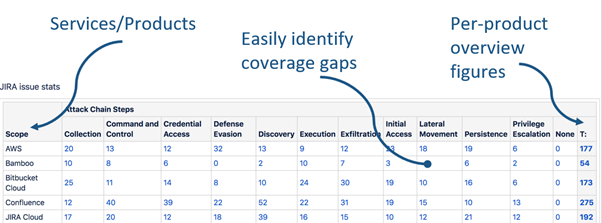

Proces standaryzacji pozwala również zespołowi sklasyfikować każdą detekcję według typu ataku i produktu, usługi lub infrastruktury Atlassian, której dotyczy, zapewniając skonsolidowany widok ogólnego zakresu działań zespołu ds. wykrywania i reagowania, oraz w szczególności wyróżniając obszary, w których mogą istnieć luki, którymi należy się zająć.

Zespół ds. wykrywania i reakcji wykorzystuje obecnie ramy MITRE ATT&CK jako punkt wyjścia do klasyfikowania swoich reguł wykrywania na podstawie typu ataku. Do tego dochodzą działania grupy czerwonej ds. bezpieczeństwa firmy Atlassian, przeszłe incydenty oraz wiedza zespołu na temat pojawiających się zagrożeń i metod ataków, pomagając identyfikować obszary priorytetowe, na których zespoły powinny się skupić, pisząc nowe reguły wykrywania.

***Szczegóły i liczby powyżej mają charakter poglądowy.

W Atlassian uważamy, że takie podejście jest ogromnym krokiem naprzód, jeśli chodzi o zapewnienie jasności i kierunku dla naszego programu detekcji, a także zagwarantowanie wysokiego poziomu spójności i jakości pisanych przez nas detekcji.

System zapobiegania włamaniom (IPS)

Atlassian korzysta z Cloudflare Enterprise, aby zapewnić zaporę dla aplikacji internetowych, ochronę przed atakami DDoS i szyfrowanie ruchu za pomocą wyłącznie protokołu TLS 1.2. W ramach zapory w rozwiązaniu działa system wykrywania nieautoryzowanego dostępu (IDS) AlertLogic.

Podsumowanie

Nasz program detekcji naruszeń zabezpieczeń jest ważną częścią proaktywnego podejścia Atlassian do wykrywania incydentów i reagowania na nie. Uważamy również, że z przyjętego przez nas podejścia do standaryzacji mogą korzystać zespoły ds. bezpieczeństwa w wielu organizacjach. Jeśli chcesz dowiedzieć się więcej, skontaktuj się z naszym zespołem wsparcia.

Chcesz pogłębić swoją wiedzę?

Opublikowaliśmy szereg innych materiałów, z których można się dowiedzieć o naszym podejściu do obsługi incydentów związanych z bezpieczeństwem oraz naszym ogólnym podejściu do bezpieczeństwa.