Pratiche di sicurezza

Crediamo che tutti i team possano fare cose incredibili. La nostra mission è di liberare il potenziale di tutti i team di ogni dimensione e settore per contribuire al progresso dell'umanità tramite la potenza dei software.

Sappiamo che la tua mission è importante per te quanto la nostra lo è per noi e le informazioni assumono un ruolo fondamentale in tutte le nostre attività e nella nostra vita. È per questo motivo che la fiducia del cliente è al centro di ciò che facciamo e la sicurezza è la nostra massima priorità. Conduciamo il nostro programma di sicurezza nella massima trasparenza affinché tu possa essere sempre aggiornato e sentirti sicuro quando usi i nostri prodotti e servizi.

Approfondisci il nostro approccio alla sicurezza e scopri in che modo i clienti possono svolgere la loro parte.

Salvo diversamente specificato, le informazioni contenute in questa pagina si applicano ai prodotti Atlassian Cloud Jira, Confluence e Bitbucket.

Il nostro approccio alla sicurezza

In questa sezione prenderemo in esame l'approccio di Atlassian alla sicurezza. Vengono trattati i passaggi chiave che adottiamo e i controlli che implementiamo in una serie di domini di sicurezza, sia per proteggere i nostri ambienti (incluse le piattaforme basate su cloud), sia i processi posti in essere per garantire la creazione di prodotti che siano il più possibile sicuri per i nostri clienti e utenti.

La nostra filosofia di sicurezza

Il nostro approccio alla sicurezza si basa su alcuni temi essenziali:

- Offrire ai nostri colleghi linee guida per la sicurezza cloud e dei prodotti.

- Soddisfare tutti i requisiti dei clienti per la sicurezza cloud e superare i requisiti previsti dagli standard e dalle certificazioni di sicurezza del settore.

- Essere aperti e trasparenti sui nostri programmi, processi e metriche, condividendo il nostro percorso e incoraggiando altri provider cloud a fare lo stesso e a definire nuovi standard per i clienti.

In questa sezione mettiamo in evidenza la gamma di misure e iniziative che abbiamo posto in essere per attuare la filosofia che è alla base di questi temi chiave.

Siamo inoltre orgogliosi del fatto che molti dei nostri prodotti di punta sono alla base dei processi e flussi di lavoro interni quotidiani in Atlassian e ne costituiscono una componente cruciale. Ad esempio, le nostre applicazioni Jira e Confluence costituiscono i pilastri chiave del nostro approccio alla gestione degli imprevisti e ai programmi di gestione delle vulnerabilità. Ciò significa che abbiamo la responsabilità di proteggere i nostri prodotti non solo perché uno dei nostri valori chiave è quello di essere sempre rispettosi dei nostri clienti, ma anche perché anche noi usiamo gli stessi prodotti.

Il nostro team

Sappiamo che la maggior parte delle aziende direbbe la stessa cosa, ma siamo estremamente orgogliosi del nostro team di sicurezza. Siamo convinti di aver reclutato e sviluppato un team che include alcune delle migliori menti del settore. Il nostro team di sicurezza è guidato dal CISO con sede a San Francisco e comprende oltre 100 persone che operano nelle sedi di Sydney, Amsterdam, Bengaluru, Austin, Mountain View, San Francisco e New York e alcuni membri del team remoto. Il team è in continua crescita, in linea con la massima importanza attribuita da Atlassian alla sicurezza. Disponiamo di più team secondari, tra cui:

- Sicurezza dei prodotti: responsabile della sicurezza dei nostri prodotti e delle nostre piattaforme.

- Sicurezza degli ecosistemi: responsabile della sicurezza del nostro Marketplace e degli add-on.

- Rilevamento e risposta: responsabile di rilevare gli imprevisti in materia di sicurezza fornendo risposte adeguate

- Team rosso: responsabile dell'emulazione dell'avversario e di svolgere i task di Rilevamento e risposta

- Architettura di sicurezza: responsabile della definizione dei requisiti di sicurezza dei nostri prodotti e delle nostre piattaforme.

- Sicurezza aziendale: responsabile della sicurezza interna con riferimento alla rete e alle applicazioni aziendali.

- Fiducia: responsabile del monitoraggio e della risposta alle aspettative dei clienti e della trasparenza dei nostri processi e delle nostre pratiche.

- Sviluppo e SRE: responsabile della creazione e dell'esecuzione degli strumenti per il team di sicurezza.

- Sensibilizzazione e formazione: responsabile del know-how necessario a dipendenti e partner per lavorare in sicurezza.

Mentre il nostro team di sicurezza continua ad ampliarsi, tutto il personale Atlassian persegue la missione di migliorare la sicurezza e ha ben chiaro questo concetto per tutto il tempo in cui lavora nell'azienda. Vogliamo porci l'obiettivo di guidare i nostri colleghi nel percorso verso la sicurezza cloud, soddisfare tutti i requisiti dei clienti per la sicurezza cloud, superare i requisiti previsti da tutti gli standard e le certificazioni di sicurezza del settore e poter pubblicare con orgoglio informazioni dettagliate sul modo in cui proteggiamo i dati dei clienti. I nostri obiettivi e la nostra vision sono chiari a tutto il personale per tutto il tempo in cui lavora in Atlassian.

Ulteriori programmi che utilizziamo a sostegno della sicurezza

La nostra attività focalizzata sui fondamentali della sicurezza include anche una serie di programmi volti a garantire che l'approccio alla sicurezza rimanga ampio e proattivo, come:

Security Detections Program

Il nostro programma per i rilevamenti di sicurezza completa i processi di risposta agli imprevisti di Atlassian. Integrato nel nostro processo standard di gestione degli imprevisti, disponiamo di un programma separato per creare in modo proattivo ricerche e avvisi non solo per i tipi di imprevisti che affrontiamo oggi, ma anche per quelli che affronteremo nel panorama delle minacce future.

Bug Bounty Program

Il nostro Bug Bounty Program è stato sistematicamente riconosciuto come uno dei migliori del settore e ci permette di avvalerci di una community affidabile di decine di migliaia di ricercatori per testare costantemente i nostri prodotti e segnalare le eventuali vulnerabilità individuate.

Miglioramento continuo del nostro programma di sicurezza

Vogliamo garantire che il nostro programma di sicurezza rimanga all'avanguardia e leader nel settore. Sappiamo che, per perseguire questo obiettivo, dobbiamo valutare continuamente il nostro attuale approccio alla sicurezza (anche attraverso il confronto con quello dei nostri colleghi del settore) e individuare opportunità di miglioramento.

A tal fine, abbiamo intrapreso (e continueremo a intraprendere) numerose valutazioni di maturità del nostro programma di sicurezza, avvalendoci di società indipendenti di consulenza sulla sicurezza. Nel 2020 abbiamo anche effettuato una valutazione inter pares del nostro programma globale di fiducia e sicurezza. Utilizziamo i risultati di questi processi, comprese le raccomandazioni chiave, per colmare eventuali lacune e individuare opportunità di miglioramento.

Abbiamo anche definito una serie di programmi in materia, come Sicurezza dei prodotti e Rilevamento e risposta, per orientare il nostro miglioramento interno. Abbiamo definito metriche per supportare ciascuno di questi programmi, che esaminiamo tramite il nostro team di Gestione della sicurezza e utilizziamo per identificare e concentrarci sulle aree di miglioramento in ciascuna delle nostre funzionalità chiave.

Maggiori informazioni

Sebbene questo documento fornisca un'ampia panoramica del nostro approccio alla sicurezza, maggiori dettagli sul nostro programma di sicurezza sono disponibili nell'Atlassian Trust Center. È inoltre disponibile una serie di pagine e white paper dedicati che descrivono in dettaglio le diverse aree del nostro programma di sicurezza, tra cui:

- In che modo Atlassian gestisce i dati dei clienti

- Il nostro approccio ai test di sicurezza esterni

- Il nostro approccio alla gestione degli imprevisti di sicurezza

- Il nostro approccio alla gestione delle vulnerabilità

- Responsabilità condivise della sicurezza cloud

- Il nostro Atlassian Trust Management System

- Le policy sulla sicurezza e la tecnologia di Atlassian

Protezione dell'ambiente interno

Un approccio efficace alla sicurezza ha inizio dalla protezione degli ambienti interni. A tale scopo, possiamo intraprendere una serie di azioni.

Creazione della sicurezza nella nostra architettura di rete

Atlassian adotta un approccio a più livelli alla sicurezza delle sue reti. Implementiamo controlli a ogni livello dei nostri ambienti cloud, dividendo la nostra infrastruttura in zone, ambienti e servizi. Abbiamo posto in essere restrizioni di zona che includono la limitazione del traffico di rete relativo a uffici e personale, dati dei clienti, CI/CD e DMZ. Abbiamo inoltre implementato la separazione dell'ambiente per limitare la connettività tra ambienti di produzione e non di produzione e i dati di produzione non vengono replicati al di fuori degli ambienti di produzione. L'accesso alle reti e ai servizi di produzione è possibile solo dall'interno di quelle stesse reti; ad esempio, solo un servizio di produzione può accedere a un altro servizio di produzione.

I servizi devono essere esplicitamente autorizzati a comunicare con altri servizi tramite un elenco di autorizzazioni di autenticazione. Controlliamo l'accesso alle nostre reti sensibili tramite il routing del cloud privato virtuale (VPC), regole firewall e reti software-defined e tutte le connessioni a tali reti sono crittografate. Abbiamo anche implementato il rilevamento delle intrusioni sia nelle nostre reti di ufficio che in quelle di produzione per rilevare potenziali compromissioni.

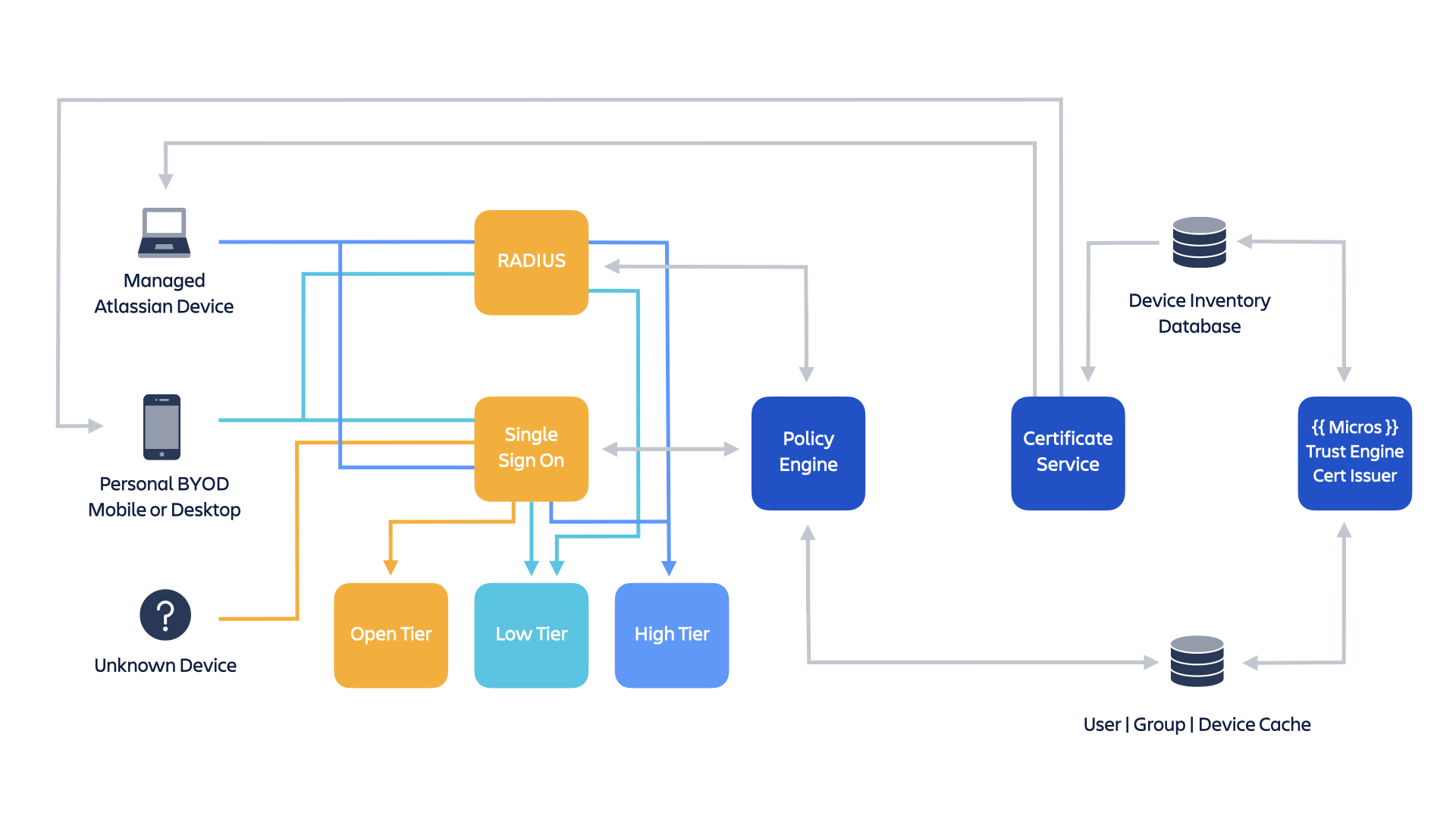

Protezione dell'accesso alle nostre reti tramite ZeroTrust

Atlassian garantisce l'accesso alla propria rete aziendale, alle applicazioni interne e agli ambienti cloud attraverso un concetto chiamato ZeroTrust. In parole semplici, il principio fondamentale di ZeroTrust è: "Non fidarsi mai, verificare sempre".

ZeroTrust si allontana dagli approcci tradizionali alla sicurezza della rete che sono basati esclusivamente sull'autenticazione di un utente, favorendo invece un approccio basato sulla verifica delle autorizzazioni di accesso alle risorse della rete da parte dell'utente. Tale approccio introduce il rischio che un dispositivo non affidabile e non protetto possa compromettere la sicurezza. Di conseguenza, molte organizzazioni hanno iniziato a passare a un modello in cui solo i dispositivi attendibili possono accedere alla propria rete, adottando tecnologie di gestione dei dispositivi mobili o limitando l'accesso a livello di rete a un elenco di dispositivi noti.

Per quanto utili, questi approcci sono privi di granularità. L'approccio ZeroTrust di Atlassian garantisce in modo efficace che la scelta di consentire agli utenti di accedere o meno alle risorse e ai servizi sulle nostre reti deve basarsi non solo sulle loro credenziali di autenticazione, ma anche su una policy dinamica che tenga conto di una serie di fattori utili per stabilire se negare o consentire l'accesso a specifiche risorse in base al livello di sicurezza del dispositivo dell'utente (indipendentemente dalla loro posizione).

In altre parole, abbiamo creato per la nostra rete tre livelli di risorse (in base alla loro relativa criticità e sensibilità) ai quali viene applicato ZeroTrust:

- Tier aperto: qualsiasi utente aziendale che effettua l'autenticazione alla nostra rete può accedere a questi servizi.

- Tier basso: l'accesso a queste risorse è disponibile per un utente aziendale autenticato solo se effettuato dalla nostra rete con un dispositivo aziendale affidabile (dispositivi posseduti e gestiti da Atlassian) o da un BYOD gestito (un dispositivo personale registrato nel programma MDM di Atlassian)

- Tier elevato: queste risorse sono disponibili solo quando l'accesso viene effettuato da un utente aziendale autenticato con un dispositivo aziendale rilasciato da Atlassian. L'accesso ai nostri servizi di produzione dalla rete aziendale è possibile solo tramite un dispositivo di tier elevato e l'autenticazione SAML.

L'implementazione di ZeroTrust da parte di Atlassian funziona utilizzando una serie di processi, servizi e componenti automatizzati. A un livello elevato:

- Gli utenti autenticati su dispositivi BYOD aziendali o gestiti ottengono dal nostro servizio Trust Engine un certificato in cui sono inclusi metadati che indicano se il dispositivo in questione è BYOD o aziendale. Il certificato viene distribuito nei dispositivi utilizzando le nostre soluzioni di gestione degli endpoint e viene nuovamente rilasciato (o revocato) periodicamente.

- Quando un utente esegue l'autenticazione, gli viene richiesto il certificato e presentato alla nostra infrastruttura. Le informazioni del certificato sono utilizzate per verificare che l'account dell'utente sia valido e per individuare il tipo di dispositivo utilizzato. Sulla base di queste informazioni, l'utente viene inserito nella nostra rete di tier basso in cui l'accesso alla rete e alle applicazioni è limitato oppure gli viene concesso l'accesso al nostro tier elevato. I dispositivi connessi alla rete di Atlassian sono sottoposti a polling ogni ora e le loro informazioni vengono confrontate con quelle delle nostre soluzioni di gestione degli endpoint per determinare la proprietà e le informazioni sulla sicurezza e il profilo del dispositivo. Ciò include la garanzia che i dispositivi soddisfino i requisiti minimi relativi, ad esempio, ad antimalware, crittografia, versioni del sistema operativo ecc.

- Un database centrale viene aggiornato con informazioni sulla conformità dei dispositivi dell'utente, allo scopo di determinare se agli utenti sarà consentito o negato l'accesso alle risorse sulla nostra rete. I dispositivi contrassegnati come non conformi non potranno più connettersi alla nostra rete.

Atlassian ha scritto un articolo separato che descrive la sua filosofia e l'implementazione di un'architettura ZeroTrust.

Gestione sicura dell'accesso ai nostri sistemi e servizi

In Atlassian, disponiamo di un processo ben definito per il provisioning (assegnazione o revoca) dell'accesso utente per tutti i sistemi e i servizi. Adottiamo un flusso di lavoro consolidato che collega il nostro sistema di gestione delle risorse umane e il nostro sistema di provisioning degli accessi. Utilizziamo il controllo degli accessi basato sui ruoli in base ai profili utente predefiniti per avere la certezza che il personale disponga solo dell'accesso previsto dal proprio ruolo lavorativo. Tutti gli account utente devono essere approvati dalla direzione prima di poter accedere a dati, applicazioni, infrastruttura o componenti di rete.

Supportando la nostra architettura ZeroTrust, controlliamo l'accesso alle nostre applicazioni aziendali attraverso una piattaforma Single-Sign-On. Per accedere a qualsiasi delle nostre applicazioni, il personale deve autenticarsi tramite questa piattaforma, anche attraverso l'uso di un secondo fattore di autenticazione. A seconda dell'applicazione, il personale deve autenticarsi utilizzando le chiavi FIDO2 o tramite un autenticatore per applicazioni mobili fornito a chi lavora in Atlassian: metodi di autenticazione meno sicuri come SMS e OTP telefonici non sono supportati. Atlassian ha adottato questo approccio per garantire che il processo di autenticazione sia altamente resistente agli attacchi basati su phishing e di tipo man-in-the-middle: qualsiasi sistema che invia codici in un messaggio di testo può essere compromesso da un utente malintenzionato.

Protezione dei nostri dispositivi endpoint

Laptop aziendali

I dispositivi che compongono la flotta aziendale Atlassian sono configurati in modo da proteggere i dati dell'azienda e ridurre il rischio di compromissione degli endpoint. Nell'ambito del nostro programma ZeroTrust, ai dispositivi che si discostano dal nostro standard approvato viene automaticamente impedito l'accesso ai sistemi Atlassian.

I controlli implementati sui dispositivi aziendali Atlassian includono:

- Gestione centralizzata dei dispositivi: la nostra soluzione MDM (gestione di dispositivi mobili) è responsabile di applicare le configurazioni di sicurezza (inclusi i benchmark CIS) e implementare software/aggiornamenti su tutti i dispositivi di proprietà di Atlassian.

- Controllo delle applicazioni: il controllo delle applicazioni impedisce l'esecuzione di tipi specifici di software legittimi (come le soluzioni di accesso remoto) che potrebbero compromettere la postura di sicurezza dei nostri dispositivi.

- Firewall endpoint: impedisce l'esposizione dei servizi locali alla rete.

- Anti-virus/Rilevamento e risposta degli endpoint (EDR): rileva e blocca il malware, raccoglie i dati di log e consente al nostro centro operativo di sicurezza di rispondere rapidamente agli imprevisti relativi alla sicurezza.

- Ambiente di navigazione sicuro: tutti i browser utilizzati dal personale sono configurati per impedire l'installazione o l'uso di estensioni dannose e bloccare siti di phishing noti o siti che distribuiscono malware.

- Crittografia del disco/Blocchi schermo: tutti i dispositivi sono completamente crittografati e impostati per bloccarsi dopo un periodo di inattività.

Dispositivi mobili/BYOD

Atlassian gestisce un programma BYOD (Bring Your Own Device) per il personale che desidera utilizzare i propri dispositivi mobili iOS o Android per accedere ai sistemi aziendali. Tutti i dispositivi mobili devono:

- essere registrati alla nostra soluzione MDM (gestione di dispositivi mobili):

- disporre di crittografia completa del disco/blocchi schermo;

- eseguire il sistema operativo Android/iOS più recente.

I dispositivi mobili che operano nell'ambito del programma BYOD hanno accesso limitato ai sistemi Atlassian e non possono accedere ai dati dei clienti.

Sicurezza nelle nostre operazioni quotidiane

Ci impegniamo a integrare la sicurezza in tutti gli aspetti dei nostri processi operativi quotidiani. Vogliamo che la sicurezza sia parte integrante del nostro modo di operare in modo da ridurre al minimo la necessità di includere funzioni di sicurezza a posteriori.

Monitoraggio degli asset informativi

I nostri sistemi di produzione sono ubicati in un'infrastruttura ottenuta tramite provider di servizi cloud. Questi sistemi non sono monitorati a un livello hardware a causa della natura del servizio. I microservizi sottostanti su cui vengono eseguiti i nostri prodotti sono monitorati in un database di servizi personalizzato, che si aggiorna automaticamente quando viene distribuito un servizio.

Il nostro team per le tecnologie sul luogo di lavoro gestisce un inventario delle risorse di tutti gli endpoint utilizzando Jira Software per finalità di monitoraggio.

Gestione delle modifiche nel nostro ambiente

Il nostro processo di gestione delle modifiche è leggermente diverso da quelli tradizionali, che si basano su una gerarchia piramidale di controllo delle modifiche. In altre parole, la modifica proposta deve essere presentata a un consiglio che alla fine la approva o la rifiuta.

Abbiamo adottato un approccio open source che definiamo "Peer Review, Green Build" (PRGB). A differenza di un processo tradizionale di gestione delle modifiche, l'approccio PRGB richiede che ogni modifica, sia che riguardi il codice o l'infrastruttura, venga esaminata da uno o più colleghi per identificare eventuali problemi che potrebbe causare. Aumentiamo il numero di revisori in base alla criticità della modifica o dei sistemi interessati dalla modifica, affidandoci ai nostri ingegneri per identificare i problemi e segnalarli prima che la modifica venga approvata. Questo processo è efficace per fornire un modo dinamico e adattabile di gestione delle modifiche nel nostro ambiente. La parte "Green Build" del controllo si riferisce a una build funzionante o pulita inserita nel nostro CI/CD con le nuove modifiche. Se la modifica introduce componenti che non superano correttamente alcun test di integrazione, funzione, unità o sicurezza, la build viene rifiutata e torna alla richiesta di modifica originale affinché vengano risolti gli eventuali problemi.

La gestione delle configurazioni nei nostri sistemi

Abbiamo un numero limitato di ingegneri e architetti che sono autorizzati a installare il software nel nostro ambiente di produzione. Nella maggior parte dei casi, l'installazione del software non è possibile. Gli strumenti di gestione della configurazione vengono utilizzati nei nostri ambienti di produzione per gestire configurazioni e modifiche ai server. Le modifiche dirette apportate a tali sistemi sono impostate per essere sovrascritte dalla configurazione approvata sottoposta a push attraverso tali strumenti di gestione della configurazione, garantendo la coerenza. Ci avvaliamo dello standard Amazon Machine Images (AMI) secondo il quale tutte le modifiche apportate alle nostre AMI o ai sistemi operativi devono essere effettuate tramite il nostro processo standard di gestione delle modifiche; monitoriamo e creiamo report sulle configurazioni delle eccezioni e abbiamo implementato l'isolamento delle risorse in modo che i problemi con determinati servizi non influiscano su altri servizi. Utilizziamo, inoltre, il nostro processo di Peer Review/Green Build (PRGB) per garantire che più revisori approvino le modifiche alla configurazione sottoposte a push tramite strumenti di gestione della configurazione. Tutte le build presentano una firma crittografata e solo le build firmate possono essere eseguite nel nostro ambiente di produzione.

Utilizzo dei log

Utilizziamo una piattaforma SIEM per aggregare i log provenienti da varie origini, applicare regole di monitoraggio a tali log aggregati e quindi segnalare qualsiasi attività sospetta. I nostri processi interni definiscono il modo in cui questi avvisi vengono valutati, analizzati ulteriormente e sottoposti all'escalation appropriata. I log di sistema chiave vengono inoltrati da ogni sistema in cui i log sono di sola lettura. Il team di sicurezza Atlassian crea avvisi sulla nostra piattaforma di analisi della sicurezza e monitora gli indicatori di compromissione. I nostri team SRE utilizzano questa piattaforma per monitorare la disponibilità o i problemi di prestazioni. I log vengono conservati per 30 giorni in un backup a caldo e per 365 giorni in un backup a freddo.

I log di sistema chiave sono combinati sia in un sistema interno di analisi dei log che in un sistema di rilevamento delle intrusioni.

I log costituiscono una componente chiave della nostra strategia globale di rilevamento e risposta agli imprevisti, illustrata in dettaglio nella sezione "Come identifichiamo le minacce per la sicurezza e quali misure di protezione e risposta adottiamo".

Gestione della continuità aziendale e del ripristino di emergenza

La resilienza dei nostri prodotti assume per noi la massima importanza, anche perché noi stessi, in Atlassian, utilizziamo gli stessi prodotti. Sappiamo che a volte possono verificarsi delle interruzioni, quindi siamo determinati a creare processi che ci consentano di pianificarle e, quando si verificano, di gestirle in modo da ridurre al minimo l'impatto sui nostri clienti. I nostri programmi di continuità aziendale (BC) e ripristino di emergenza (DR) acquisiscono le varie attività svolte per raggiungere tali obiettivi.

Il coinvolgimento della leadership nelle attività di pianificazione di BC e DR garantisce la supervisione necessaria affinché la responsabilità della resilienza sia condivisa da tutti i team. Con le attività di pianificazione di BC e DR cerchiamo di raggiungere il giusto equilibrio tra costi, benefici e rischi attraverso un'analisi degli "obiettivi del tempo di recupero" (RTO) e degli "obiettivi del punto di ripristino" (RPO) dei servizi. Questa analisi ci ha indotti a creare un semplice sistema a quattro livelli dove effettuare il raggruppare in base ai rispettivi requisiti di ripristino. I dettagli di questo approccio sono disponibili nella nostra pagina In che modo Atlassian gestisce i dati dei clienti.

I nostri programmi di BC e DR comportano le seguenti attività:

1. Integrazione di misure di ridondanza per soddisfare i requisiti di resilienza.

2. Test e verifica di tali misure di ridondanza.

3. Apprendimento dai test per continuare a migliorare le misure di BC e DR.

Costruiamo i nostri prodotti per sfruttare al meglio le funzionalità di ridondanza, come le aree e le regioni di disponibilità, offerte dai nostri provider di servizi cloud.

Monitoriamo continuamente un'ampia gamma di metriche con l'obiettivo di rilevare tempestivamente i potenziali problemi. Sulla base di tali metriche, gli avvisi sono configurati per comunicare le violazioni delle soglie agli ingegneri responsabili dell'affidabilità del sito (SRE) o ai team di progettazione dei prodotti pertinenti, affinché possano intraprendere azioni tempestive tramite il nostro processo di risposta agli imprevisti. Gli SRE svolgono anche un ruolo chiave nell'individuazione delle lacune nel programma di ripristino di emergenza e collaborano con il nostro team di rischio e conformità per colmarle. Ognuno dei nostri team include anche un promotore di DR per la supervisione e la gestione degli aspetti del ripristino di emergenza correlati al team specifico.

I nostri test di DR trattano aspetti relativi a processi e tecnologia, inclusa la documentazione di processo pertinente. La frequenza dei test di DR viene eseguita in linea con il tier di criticità di ciascun servizio; ad esempio, i processi di backup e ripristino per i sistemi chiave rivolti ai clienti vengono testati trimestralmente. Conduciamo test di failover manuali e ad hoc sui nostri sistemi. che spaziano dagli esercizi di simulazione teorica meno complicati ai test più complessi sulla zona di disponibilità o i failover regionali. Indipendentemente dalla complessità del test, ci adoperiamo con diligenza per acquisire e documentare i risultati, analizzare e identificare i possibili miglioramenti o le lacune e poi individuare delle soluzioni con l'aiuto dei ticket Jira per garantire un miglioramento continuo del processo complessivo.

Conduciamo annualmente valutazioni di impatto aziendale (BIA) per valutare i rischi associati ai servizi critici. L'output delle BIA contribuisce a dare impulso alla strategia per le attività di DR e BC. Di conseguenza, è possibile sviluppare piani di DR e BC efficaci per i servizi critici.

Disponibilità dei servizi

Oltre alle misure indicate sopra, pubblichiamo anche lo stato di disponibilità del servizio in tempo reale per i clienti che utilizzano il nostro prodotto Statuspage. Qualora emergano problemi con uno dei nostri prodotti, i nostri clienti ne saranno informati tempestivamente.

Backup

In Atlassian gestiamo un programma di backup completo, che include i nostri sistemi interni, in cui le misure di backup sono progettate in linea con i requisiti di ripristino del sistema. Per quanto riguarda le offerte Atlassian Cloud, e in particolare i dati dei clienti e delle applicazioni, abbiamo posto in essere anche ampie misure di backup. Atlassian utilizza la funzione snapshot di Amazon RDS (Relational Database Service) per creare backup giornalieri automatizzati di ogni istanza RDS.

Le snapshot di Amazon RDS vengono conservate per 30 giorni con il supporto del ripristino point-in-time e vengono crittografate utilizzando la crittografia AES-256. I dati di backup non vengono archiviati fuori sede, ma vengono replicati in più data center all'interno di una determinata regione AWS. Eseguiamo anche test trimestrali dei nostri backup.

Per Bitbucket, i dati vengono replicati in una regione AWS diversa e ogni giorno si eseguono backup indipendenti all'interno di ciascuna regione.

Non utilizziamo questi backup per ripristinare le modifiche distruttive avviate dal cliente, come campi sovrascritti con script o ticket, progetti e siti eliminati. Per evitare di perdere dati, consigliamo di effettuare i backup con regolarità. Per saperne di più sulla creazione di backup, consulta la documentazione di supporto per il tuo prodotto.

Sicurezza fisica

I controlli di sicurezza fisici nei nostri uffici sono guidati dalla nostra policy di sicurezza fisica e ambientale che garantisce l'implementazione di una solida sicurezza fisica negli ambienti locali e nel cloud. Questa policy riguarda settori come aree di lavoro sicure, sicurezza delle apparecchiature IT ovunque si trovino, limitazione dell'accesso ai nostri edifici e uffici a personale appropriato e monitoraggio dei punti fisici di ingresso e di uscita. Le nostre pratiche di sicurezza fisica includono la reception presidiata durante l'orario di lavoro, requisiti per la registrazione dei visitatori, accesso tramite badge a tutte le aree non pubbliche; inoltre, collaboriamo con il personale di gestione degli uffici per l'accesso in orari diversi da quelli lavorativi e la registrazione video presso i punti di ingresso e uscita, sia per le entrate principali che per le aree di carico.

I data center dei nostri partner sono conformi, come requisito minimo, allo standard SOC-2. Queste certificazioni riguardano una serie di controlli di sicurezza, tra cui sicurezza e la protezione fisica e ambientale. L'accesso ai data center è limitato al personale autorizzato e controllato mediante misure di verifica biometrica dell'identità. Le misure di sicurezza fisiche includono: presenza di personale di sorveglianza on-premise, monitoraggio video a circuito chiuso, mantrap e ulteriori misure di protezione contro le intrusioni.

Protezione dei dati

Disponiamo di una serie di misure per garantire che i dati dei clienti siano sicuri e disponibili e che i clienti mantengano il controllo su di essi nella massima misura possibile.

Data center

I prodotti e i dati Atlassian sono ospitati in Amazon Web Services (AWS), il provider di servizi di hosting nel cloud leader del settore. Utilizziamo prestazioni ottimali con opzioni di ridondanza e failover a livello globale. Utilizziamo più regioni geografiche diverse all'interno di AWS (Stati Uniti orientali e Stati Uniti occidentali, Unione Europea e Asia Pacifico) e più zone di disponibilità all'interno di ciascuna di queste regioni per garantire che un guasto in un singolo data center non influisca sulla disponibilità dei nostri prodotti o dei dati dei clienti. Per ulteriori informazioni, consulta il nostro documento separato nella pagina In che modo Atlassian gestisce i dati dei clienti e nella pagina Infrastruttura di hosting nel cloud.

L'accesso fisico ai nostri data center, in cui sono ospitati i dati dei clienti, è limitato al solo personale autorizzato, con accesso verificato mediante misure biometriche. Le misure di sicurezza fisiche per i data center includono personale di sorveglianza on-premise, monitoraggio video a circuito chiuso, mantrap e ulteriori misure di protezione contro le intrusioni.

Crittografia dei dati

Tutti i dati dei clienti archiviati nei prodotti Atlassian Cloud sono crittografati mentre sono in transito su reti pubbliche utilizzando il protocollo TLS 1.2+ con Perfect Forward Secrecy (PFS) per proteggerli da divulgazioni o modifiche non autorizzate. La nostra implementazione di TLS impone l'uso di cifrari forti e lunghezze delle chiavi se supportati dal browser.

Le unità dati sui server che conservano i dati e gli allegati dei clienti in Jira Software Cloud, Jira Service Management Cloud, Jira, Bitbucket Cloud, Confluence Cloud, Statuspage, Opsgenie, Trello, Loom, Compass e Rovo applicano la crittografia dei dati inattivi AES-256 standard di settore e relativa all'intero disco. Consulta la Roadmap per Atlassian Trust per non perderti nessun aggiornamento della nostra piattaforma.

Gestione delle chiavi

Atlassian utilizza AWS Key Management Service (KMS) per la gestione delle chiavi. Il processo di crittografia, decrittografia e gestione delle chiavi viene ispezionato e verificato internamente da AWS su base regolare nell'ambito dei processi di convalida interni esistenti. A ogni chiave viene assegnato un responsabile, con il compito di verificare che alle chiavi venga applicato il livello appropriato di controlli di sicurezza.

Separazione dei tenant

Sebbene i clienti condividano un'infrastruttura IT comune basata su cloud quando utilizzano i prodotti Atlassian, abbiamo implementato misure volte a garantirne la separazione logica, in modo che le azioni di un cliente non possano compromettere i dati o il servizio di altri clienti.

L'approccio adottato da Atlassian per raggiungere questo obiettivo varia a seconda delle applicazioni. Nel caso di Jira e Confluence Cloud, utilizziamo un concetto che definiamo "contesto del tenant" per ottenere l'isolamento logico dei nostri clienti. È implementato nel codice dell'applicazione ed è gestito da un servizio che abbiamo creato e chiamato "Tenant Context Service" (TCS). Questo concetto garantisce che:

- I dati di ogni cliente siano isolati logicamente dagli altri tenant quando sono inattivi.

- Tutte le richieste elaborate da Jira o Confluence hanno una vista specifica per tenant in modo che non ci sia alcun impatto su altri tenant.

In generale, il funzionamento di TCS si basa sull'archiviazione di un "contesto" per i singoli tenant dei clienti. Il contesto di ciascun tenant è associato a un ID univoco archiviato centralmente da TCS e include un intervallo di metadati associati al tenant, ad esempio, i database in cui si trova il tenant, le licenze di cui il tenant dispone, le funzioni alle quali può accedere e una serie di altre informazioni di configurazione. Quando un cliente accede a Jira o a Confluence Cloud, TCS utilizza l'ID tenant per raccogliere i metadati, che vengono quindi collegati alle eventuali operazioni eseguite dal tenant nell'applicazione durante la sessione.

Il contesto fornito da TCS funge da "obiettivo" per mezzo del quale si verificano le interazioni con i dati dei clienti, e questo obiettivo è sempre limitato a un tenant specifico. In questo modo, un tenant del cliente non accede ai dati di un altro tenant e non può influire sul servizio di un altro tenant attraverso le proprie azioni.

Ulteriori informazioni sulla nostra architettura Cloud sono disponibili nell'ambito delle risorse di assistenza per Cloud.

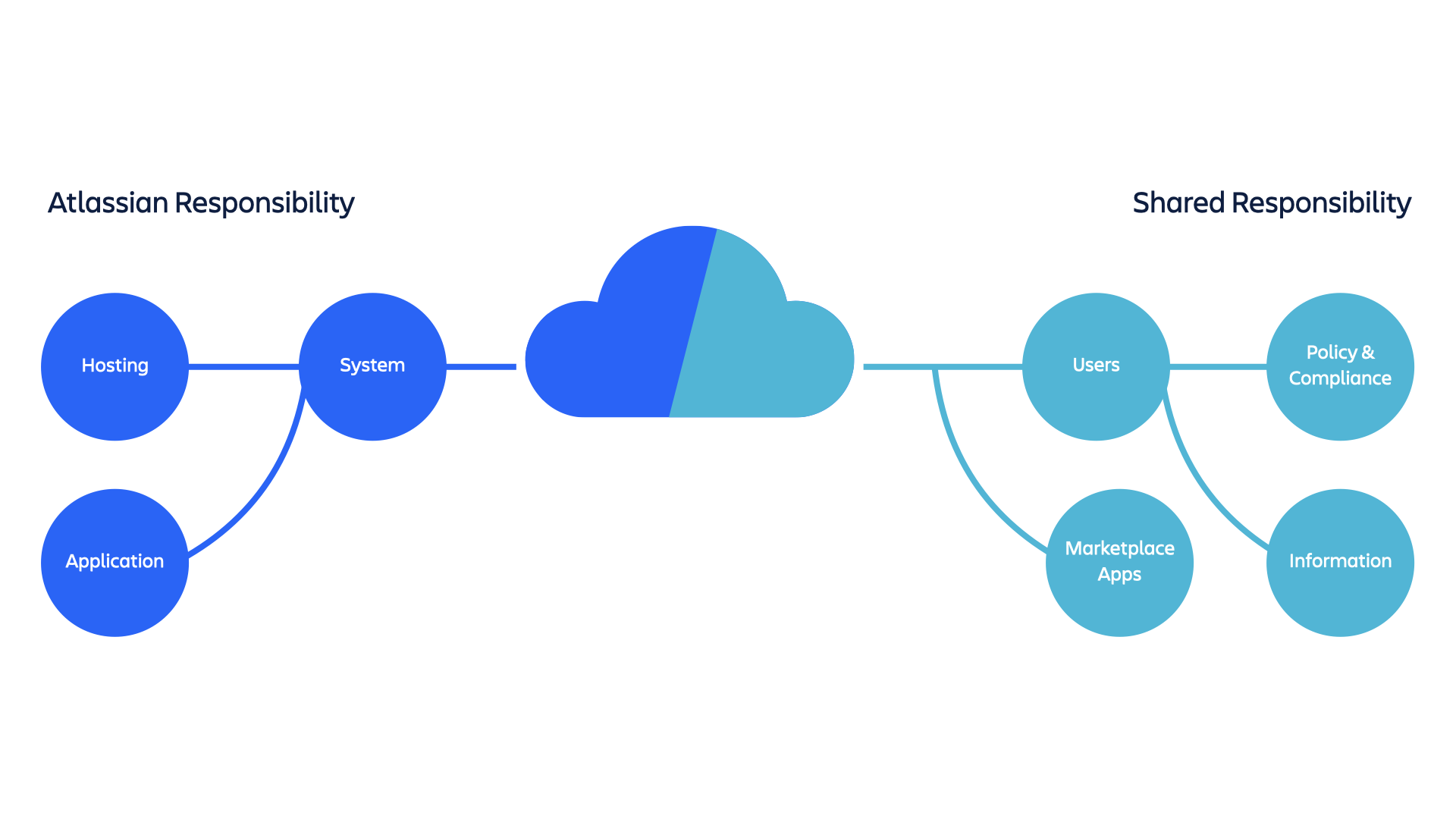

Condivisione della responsabilità per la gestione dei dati dei clienti

Atlassian si assume la responsabilità della sicurezza, della disponibilità e delle prestazioni delle proprie applicazioni, dei sistemi su cui vengono eseguite e degli ambienti in cui tali sistemi sono ospitati. Tuttavia, la sicurezza è una responsabilità condivisa tra Atlassian e i suoi clienti con particolare riferimento a quattro aree:

Policy e conformità

Verifica che il sistema soddisfi le esigenze aziendali dei clienti e sia gestito in conformità agli obblighi di settore, normativi e legislativi.

Utenti

La creazione e la gestione degli account utente.

Informazioni

I contenuti che i clienti archiviano in Confluence Cloud, Jira Cloud, Jira Service Management, Trello, Bitbucket Cloud, Compass, Loom o Rovo.

App Marketplace

I servizi di terze parti che si integrano con i prodotti Atlassian.

Sebbene Atlassian adotti tutte le misure necessarie per proteggere i dati dei clienti, la realtà è che anche le decisioni prese dai clienti in merito alla configurazione dei nostri prodotti influiscono notevolmente sul modo in cui viene implementata la sicurezza. Le questioni importanti di cui devono essere consapevoli quando utilizzano i nostri prodotti includono:

- Verifica del dominio e gestione centralizzata degli account utente: gli amministratori delle nostre organizzazioni clienti possono eseguire la verifica di uno o più domini per dimostrare di esserne titolari. La verifica dei domini consente a un amministratore di gestire centralmente tutti gli account Atlassian dei dipendenti e di applicare criteri di autenticazione (inclusi i requisiti delle password e SAML). Questo è un passo importante che consigliamo vivamente a tutti i nostri clienti di effettuare per proteggere l'accesso ai propri account e ai relativi dati.

- Autorizzazioni di accesso: sebbene i nostri prodotti siano per loro natura progettati per consentire la collaborazione, i clienti devono prestare attenzione alle autorizzazioni concesse agli utenti all'interno dell'organizzazione per quanto riguarda l'accesso ai dati. In alcuni casi, possono anche concedere l'accesso pubblico ai dati; Atlassian non ha alcun controllo su questa scelta e in questi casi non può impedire che tali dati vengano copiati o ulteriormente distribuiti.

- Accesso centralizzato: consigliamo vivamente ai nostri clienti di utilizzare Atlassian Guard per un'amministrazione centralizzata e una maggiore sicurezza in tutti i prodotti Atlassian utilizzati (incluso l'uso di 2FA e Single Sign-On).

Per ulteriori informazioni, consulta il nostro documento sulle Responsabilità condivise della sicurezza cloud.

Controllo dell'accesso ai dati dei clienti

Trattiamo tutti i dati dei clienti come ugualmente sensibili e abbiamo implementato controlli rigorosi che li disciplinano. Durante il processo di onboarding i nostri dipendenti interni e i terzisti seguono corsi di formazione di sensibilizzazione sull'importanza e le best practice della gestione dei dati dei clienti.

All'interno di Atlassian, solo gli Atlassiani autorizzati hanno accesso ai dati dei clienti memorizzati all'interno delle nostre applicazioni. L'autenticazione viene eseguita tramite singole chiavi pubbliche protette da passphrase e i server accettano solo connessioni SSH in ingresso da Atlassian e da sedi di data center interne. Tutti gli accessi sono riservati a gruppi con privilegi salvo richiesta di accesso da parte di gruppi diversi, che comporta un'autenticazione 2FA aggiuntiva.

Grazie a rigorosi controlli di autenticazione e autorizzazione, il nostro team di assistenza globale facilita i processi di manutenzione e assistenza. Le applicazioni e i dati in hosting sono accessibili allo scopo di monitorare lo stato delle applicazioni ed eseguire la manutenzione di sistemi o applicazioni, oppure su richiesta del cliente tramite il nostro sistema di assistenza. Ai nostri clienti vengono inoltre fornite varie opzioni di consenso esplicito in merito a quali tecnici di assistenza possano accedere ai loro dati tramite il nostro sistema di controllo dei consensi.

L'accesso non autorizzato o inappropriato ai dati dei clienti viene trattato come un imprevisto di sicurezza e gestito tramite il nostro processo di gestione degli imprevisti. Questo processo include istruzioni per informare i clienti interessati di un'eventuale violazione della policy.

Conservazione ed eliminazione dei dati

Le nostre disposizioni ci consentono di rispondere alle richieste degli utenti di eliminazione delle informazioni personali, nonché di aiutare gli utenti finali che dispongono di account Atlassian a eliminare le loro informazioni personali. Disponiamo anche di strumenti di importazione ed esportazione in modo che i clienti possano accedere ai loro dati, importarli ed esportarli utilizzando gli strumenti Atlassian.

I siti dei clienti vengono disattivati 15 giorni dopo la fine del periodo di abbonamento corrente di un cliente. Atlassian conserva i dati relativi ai siti disattivati per 15 giorni (per i siti di valutazione) o per 60 giorni (per i siti di abbonamento a pagamento) dopo la fine del periodo di abbonamento corrente del cliente. Tieni presente che, nel caso di Jira, i dati verranno eliminati solo se annulli l'abbonamento a tutti i prodotti Jira a cui hai precedentemente effettuato l'iscrizione.

Ulteriori informazioni sono disponibili nella nostra pagina Procedure di sicurezza o nelle FAQ sull'archiviazione dei dati.

Protezione del nostro personale

Il nostro intento è far sì che tutti i nostri collaboratori sappiano come svolgere il proprio lavoro in modo sicuro e dispongano degli strumenti adatti per agire di conseguenza. L'inclusione di una mentalità orientata alla sicurezza ha un ruolo di primo piano nella cultura di Atlassian e contribuisce ad aumentare la nostra resilienza complessiva contro i potenziali attacchi informatici.

Formazione in materia di sensibilizzazione alla sicurezza

Tutti gli Atlassiani svolgono corsi di sensibilizzazione alla sicurezza durante il processo di onboarding e successivamente su base annuale per conoscere le più recenti minacce alla sicurezza e per imparare le pratiche sicure da applicare nel loro lavoro.

Sappiamo che molte delle minacce alla sicurezza affrontate dal nostro team sono comuni a quelle in cui si imbattono i nostri appaltatori, quindi estendiamo la formazione di sensibilizzazione alla sicurezza anche a questi appaltatori.

Il nostro programma di corsi di sensibilizzazione alla sicurezza affronta una serie di argomenti, tra cui gli attuali attacchi, minacce e truffe alla sicurezza, l'identificazione e la segnalazione di simulazioni di phishing, la classificazione e la gestione dei dati, la protezione dei dati dei clienti e l'identificazione e la segnalazione dei rischi di sicurezza. Tutti gli argomenti trattati in questi corsi sono in linea con i nostri requisiti normativi e di conformità.

Oltre alla formazione generale sulla sicurezza delle informazioni per tutti gli Atlassiani, offriamo ai nostri sviluppatori alcuni corsi specializzati sulla codifica sicura e sulla gestione delle vulnerabilità per fornire risultati sicuri per la nostra azienda e i clienti. I team di sviluppo sono inoltre supportati da ingegneri di sicurezza dedicati in tutta l'organizzazione che aiutano con i task operativi relativi alla sicurezza.

Manteniamo inoltre canali di comunicazione aperti in modo che tutto il nostro personale possa facilmente rivolgersi al team di sicurezza per ricevere assistenza.

Security Champions Program

Il nostro Security Champions Program include un promotore della sicurezza dedicato all'interno di ciascuno dei nostri team di prodotti e servizi. Questo promotore si assume la responsabilità di promuovere pratiche di sicurezza chiave tra i membri del team e collabora a eventuali problemi di sicurezza con il nostro team di sicurezza centrale per facilitare flussi di comunicazione migliorati.

I nostri promotori seguono corsi di formazione sulla sicurezza avanzata delle applicazioni che li aiutano a identificare le vulnerabilità, comprendere le pratiche di sviluppo sicuro e scrivere codice sicuro.

I promotori della sicurezza di Atlassian si incontrano regolarmente per condividere strumenti e conoscenze sulle più recenti problematiche e sfide di sicurezza che devono affrontare, affinché tutti i nostri team possano trarne vantaggio. Il programma ha fatto da trampolino di lancio per integrare in misura ancora maggiore la sicurezza nella nostra cultura.

Controlli di background

Vogliamo assumere persone che continuino a definire in modo positivo la cultura della sicurezza che abbiamo costruito. Per supportare questo processo, conduciamo controlli di background su tutti i neoassunti, come consentito dalle leggi locali. A seconda del ruolo, i controlli di background possono includere controlli dei precedenti penali, verifiche dei titoli di studio, verifiche delle precedenti posizioni lavorative e controlli sull'affidabilità creditizia.

Protezione dei nostri prodotti

Atlassian si impegna a garantire che la sicurezza sia una parte fondamentale di tutte le fasi del ciclo di vita dei prodotti. A tale scopo, intraprendiamo numerose azioni.

Scorecard della fiducia

Ci impegniamo a garantire che la fiducia (incluse sicurezza, misure contro gli abusi, conformità e così via) sia al centro di tutta la nostra suite di prodotti. A tale proposito, abbiamo implementato un sistema di responsabilità e monitoraggio denominato "scorecard della fiducia" per misurare la postura di sicurezza e fiducia di tutti i prodotti Atlassian. Si tratta di un processo automatizzato creato da Atlassian in base al quale utilizziamo un'ampia gamma di criteri (ad es. vulnerabilità attuali, argomenti di formazione da trattare, allineamento sulla conformità e imprevisti di sicurezza recenti) per fornire un punteggio di sicurezza complessivo per ciascuno dei nostri prodotti.

Questo processo di assegnazione dei punteggi offre a ciascuno dei nostri team di prodotto una visione oggettiva delle aree di fiducia che richiedono attenzione e individua le lacune esistenti che devono essere colmate e le azioni necessarie per colmarle. Il processo relativo alle scorecard della fiducia consente inoltre all'organizzazione Atlassian Trust di tenere facilmente traccia dell'andamento di tutti i prodotti dal punto di vista della fiducia nel corso del tempo, in particolare man mano che la suite di prodotti viene ampliata.

Impegni per la sicurezza

Il nostro team di sicurezza dei prodotti gestisce impegni strategici, finalizzati a condurre valutazioni di sicurezza tempestive per identificare le minacce tecniche, soprattutto nelle aree critiche della piattaforma o del prodotto. Il risultato principale è identificare le lacune di sicurezza e porvi rimedio per migliorare costantemente il livello di sicurezza delle aree della piattaforma o del prodotto.

Garanzia di sicurezza mirata

Il team di sicurezza dei prodotti esegue inoltre un processo di revisione per garantire la sicurezza di tutti i progetti software. Si utilizza un processo basato sul rischio per definire le aree prioritarie su cui concentrare le attività di verifica e identificare le azioni necessarie per mitigare il rischio dei progetti. A seconda del livello di rischio identificato, le attività di verifica comprendono una combinazione di:

- modellazione delle minacce

- revisione della progettazione

- revisione del codice (manuale e con strumenti)

- test di sicurezza

- garanzia indipendente con ricercatori e consulenti terzi esperti

Come indicato in altre parti di questo documento, abbiamo anche un programma Bug Bounty leader del settore che fornisce una garanzia di sicurezza continua avvalendosi di un gruppo di ricercatori di sicurezza affidabili che operano in crowdsourcing.

Progettazione sicura tramite la modellazione delle minacce

Durante le fasi di pianificazione e progettazione dei nostri prodotti, la modellazione delle minacce consente di comprendere meglio i rischi per la sicurezza se i progetti implicano minacce complesse o lo sviluppo di funzioni critiche per la sicurezza. Comporta una sessione di simulazione teorica/brainstorming condotta dai nostri ingegneri, tecnici della sicurezza, architetti e responsabili di prodotto per identificare e definire le priorità delle minacce pertinenti. Queste informazioni vengono utilizzate nel processo di progettazione e garantiscono l'implementazione di controlli appropriati, oltre a supportare analisi e test mirati nelle fasi successive dello sviluppo.

Analisi del codice

Abbiamo una piattaforma automatizzata di analisi del codice (definita Assistente sicurezza) che copre tutti i repository di codice di Atlassian. Questa piattaforma esegue una varietà di strumenti di analisi statica (che continuiamo ad arricchire e a migliorare) in grado di contribuire a garantire la sicurezza complessiva del nostro codice. Ogni volta che una pull request viene creata in un repository, la piattaforma:

- Trova e identifica le dipendenze di codice obsolete che possono introdurre vulnerabilità (l'argomento verrà trattato più dettagliatamente nella parte di questo documento che illustra il nostro approccio alla gestione delle vulnerabilità).

- Identifica qualsiasi divulgazione accidentale o involontaria di segreti nei repository di codice (ad es. token di autenticazione o chiavi crittografiche).

- Esegue un'analisi per identificare eventuali schemi di codifica problematici che potrebbero determinare vulnerabilità nel nostro codice.

Knowledge base di sicurezza

Per creare i prodotti più sicuri possibili, ci assicuriamo che i nostri sviluppatori abbiano accesso al supporto di cui hanno bisogno per acquisire continue conoscenze sui problemi e le minacce di sicurezza pertinenti a cui devono prestare attenzione. A tale proposito, gestiamo internamente una knowledge base sulla sicurezza delle applicazioni a cui i nostri sviluppatori possono accedere ogni volta che ne hanno bisogno.

Come identifichiamo le minacce alla sicurezza e quali misure di risposta e protezione adottiamo

test di sicurezza

Il nostro approccio ai test di sicurezza si basa sul concetto di "verifica continua": oltre a condurre test di penetrazione mirati in un momento preciso nel tempo, disponiamo anche di un modello di test sempre attivo che utilizza un bug bounty in crowdsourcing. Crediamo che questo approccio multiforme massimizzi le nostre possibilità di individuare le vulnerabilità e di fornire ai nostri clienti i prodotti in assoluto più sicuri. Ulteriori informazioni sono disponibili in un documento separato che tratta il nostro approccio ai test di sicurezza esterni. Di seguito è riportato un riepilogo delle misure di test che adottiamo:

- Atlassian Security Reviews: come accennato in precedenza, il nostro team per la sicurezza dei prodotti gestisce un programma di revisione della sicurezza che include test di sicurezza come attività regolare. I test consistono nella revisione del codice e nei test di sicurezza delle applicazioni, mirati alle aree di debolezza evidenziate dalla valutazione del rischio.

- Team di test di sicurezza di Atlassian. Abbiamo un team interno responsabile dei test di penetrazione che adotta un approccio basato sul rischio per eseguire valutazioni di sicurezza strutturali (con l'assistenza di codice e di tecnici) per specifiche aree dell'azienda (che si tratti dei nostri ambienti cloud, di nuovi prodotti o funzionalità o di sistemi e strumenti interni). Collaboriamo anche con società di consulenza specializzate in sicurezza per condurre test di penetrazione strutturali sui nostri prodotti e sulla nostra infrastruttura.

- Red team di Atlassian: disponiamo di un red team interno che ha il ruolo di simulare il ruolo degli avversari che cercano di individuare e sfruttare eventuali vulnerabilità presenti nei nostri sistemi, processi e ambienti, in modo da identificare i problemi e risolverli il prima possibile.

- Bug Bounty: utilizziamo anche la community di ricercatori di sicurezza affidabili di Bugcrowd per condurre il nostro rinomato programma Bug Bounty in modo da poter identificare continuamente le vulnerabilità nei nostri prodotti e, in ultima analisi, rendere più elevato il costo della ricerca e dello sfruttamento di tali vulnerabilità da parte dei pirati informatici. Il nostro programma Bug Bounty è stato più volte riconosciuto come il migliore del settore. Oltre 25 dei nostri prodotti o ambienti, che spaziano dai prodotti server alle app mobili fino ai prodotti cloud, sono inclusi nell'ambito del programma Bug Bounty.

Le vulnerabilità della sicurezza identificate nei report seguenti vengono monitorate internamente in Jira man mano che vengono trasmesse dal processo di controllo Bug Bounty e gli eventuali rilievi di queste valutazioni saranno esaminati e monitorati in conformità agli obiettivi a livello di servizio (SLO) sulle vulnerabilità della sicurezza.

- Scarica l'ultimo report Bug Bounty di Atlassian (2025-01)

- Scarica l'ultimo report Bug Bounty di Jira Align (2025-01)

- Scarica l'ultimo report Bug Bounty di Opsgenie (2025-01)

- Scarica l'ultimo report Bug Bounty di Statuspage (2025-01)

- Scarica l'ultimo report Bug Bounty di Trello (2025-01)

- Scarica l'ultimo report Bug Bounty di Loom (2025-01)

Gestione delle vulnerabilità

In Atlassian ci impegniamo costantemente per ridurre la gravità e la frequenza delle vulnerabilità nei nostri prodotti, nei nostri servizi e nella nostra infrastruttura, oltre che per garantire che tali problematiche siano risolte il prima possibile. A tal fine, adottiamo un approccio multiforme e in continua evoluzione alla gestione delle vulnerabilità che utilizza processi sia automatizzati che manuali per identificare, monitorare e risolvere le vulnerabilità nei nostri prodotti e nella nostra infrastruttura.

Individuiamo le vulnerabilità della sicurezza tramite diverse fonti, come scanner automatizzati, analisi di sicurezza interne, report dei clienti e il nostro programma pubblico Bug Bounty . Una volta identificata una vulnerabilità, viene registrato un ticket nel nostro progetto Jira appositamente ideato per il monitoraggio della vulnerabilità nell'intera azienda; tale ticket viene quindi assegnato al responsabile del sistema o al team di progettazione pertinente. Il nostro approccio centralizzato ci consente di sfruttare l'automazione per fornire notifiche proattive, escalation automatizzate e reporting a livello aziendale e garantire così che le vulnerabilità vengano risolte tempestivamente.

Sono disponibili maggiori informazioni nel nostro documento dedicato all'approccio di Atlassian alla gestione delle vulnerabilità.

Infrastruttura

Ci avvaliamo di un'ampia gamma di strumenti per il rilevamento delle vulnerabilità che vengono eseguiti regolarmente nella nostra infrastruttura per cercare e identificare automaticamente le vulnerabilità, Questo include:

- Scansioni di rete: per identificare servizi attivi, porte aperte e applicazioni in esecuzione nel nostro ambiente, nonché le eventuali vulnerabilità a livello di rete.

- Rilevamento continuo degli asset: eseguiamo operazioni di individuazione continua degli asset e analisi della sicurezza sui nostri perimetri esterni. Disponiamo inoltre di un meccanismo sviluppato internamente di inventario e individuazione degli asset.

- Monitoraggio della configurazione AWS: monitoriamo la configurazione dei nostri ambienti AWS rispetto agli standard di configurazione stabiliti.

Esaminiamo continuamente gli strumenti più recenti disponibili e li aggiungiamo alla suite che utilizziamo se riteniamo che possano contribuire a migliorare le nostre capacità di rilevamento delle vulnerabilità.

Prodotti

Nell'ambito del nostro processo di sviluppo, e in aggiunta al nostro programma Bug Bounty citato in precedenza, utilizziamo una gamma di strumenti per cercare di identificare il maggior numero possibile di vulnerabilità e di bug e impedire che riescano a entrare nei nostri prodotti quando i nostri clienti e utenti vi accedono. Utilizziamo una piattaforma per facilitare la distribuzione di questi strumenti nei nostri repository di codice. Di seguito sono riportate alcune delle misure che adottiamo:

- Atlassian distribuisce la maggior parte dei suoi servizi utilizzando le immagini dei contenitori Docker. Queste immagini forniscono un ambiente integrato e indipendente composto da librerie di sistema pertinenti, strumenti, impostazioni di configurazione e qualsiasi altra dipendenza richiesta in modo che i prodotti possano essere eseguiti indipendentemente dai singoli parametri di configurazione della macchina. Integriamo un processo completo di scansione della sicurezza dei contenitori nella nostra pipeline CI/CD per qualsiasi contenitore implementato nei nostri ambienti di sviluppo, staging o produzione.

- I nostri prodotti e servizi si basano su numerose librerie open source. Utilizziamo una combinazione di strumenti interni, open source e commerciali per analizzare e identificare le dipendenze e confrontarle con un database di vulnerabilità della sicurezza note.

Inoltre, quando i nostri utenti identificano una vulnerabilità durante il normale utilizzo di un prodotto, li invitiamo a comunicarcelo e rispondiamo tempestivamente alle eventuali segnalazioni che ci vengono inviate. Il mittente riceve informazioni aggiornate durante il processo di indagine e risposta al problema.

Come accennato in precedenza in questo documento, utilizziamo un processo "Peer Review, Green Build" (PRGB) che prevede che qualsiasi modifica apportata al codice di un prodotto venga esaminata da uno o più colleghi per identificare eventuali problemi che potrebbe causare.

Disponiamo di una policy di correzione dei bug che definisce la tempistica di risoluzione dei problemi di sicurezza nei nostri prodotti, in base al livello di gravità del bug.

Maggiori informazioni sulla nostra policy di correzione dei bug sono disponibili qui. Le informazioni sui bug corretti di recente e su quelli che stiamo cercando di risolvere nei nostri vari prodotti sono disponibili nel nostro strumento pubblico di rilevamento dei bug.

Risposta agli imprevisti

Atlassian si avvale di un approccio completo per gestire gli imprevisti di sicurezza. Consideriamo un imprevisto di sicurezza qualsiasi istanza che causi un impatto negativo sulla riservatezza, l'integrità o la disponibilità dei dati dei clienti oppure dei dati o dei servizi di Atlassian.

Abbiamo un framework interno definito in modo chiaro che include playbook documentati per i vari tipi di imprevisti. Il framework comprende le misure che dobbiamo adottare in tutte le fasi di risposta agli imprevisti per garantire che i nostri processi siano coerenti, ripetibili ed efficienti. Questi includono il rilevamento e l'analisi degli imprevisti, nonché la categorizzazione, il contenimento, l'eliminazione degli imprevisti e il successivo ripristino. Questa coerenza è supportata dall'uso dei nostri prodotti, tra cui Confluence, Jira e Bitbucket come parte dei nostri processi di risposta agli imprevisti:

- Confluence è utilizzato per creare, documentare e aggiornare i nostri processi di risposta in una posizione centrale.

- Jira è utilizzato per creare ticket di monitoraggio dell'avanzamento nel processo di risposta per gli imprevisti di sicurezza (potenziali ed effettivi) dall'inizio alla fine.

- Bitbucket è utilizzato nei casi in cui sviluppiamo soluzioni basate su codice per rispondere a determinati problemi in situazioni limite che si verificano con determinati imprevisti.

La registrazione e il monitoraggio completi e centralizzati dei nostri prodotti e della nostra infrastruttura sono in grado di garantire il rilevamento rapido di potenziali imprevisti, con l'assistenza di un team di gestori degli imprevisti su chiamata altamente qualificati che hanno un'elevata esperienza nel coordinamento di una risposta efficace. Abbiamo anche accesso a una serie di esperti esterni che ci assistono nell'indagine e nella risposta nel modo più efficace possibile.

Utilizziamo processi di notifica per i nostri clienti qualora si verifichi un imprevisto confermato che coinvolga i loro dati e ci avvaliamo di un solido processo di revisione post-imprevisto che ci consente di acquisire informazioni importanti sull'evento per migliorare le nostre pratiche e rendere più difficili in futuro i tentativi di accesso da parte di utenti malevoli. Per ulteriori informazioni, consulta il documento separato dal titolo Il nostro approccio alla gestione degli imprevisti di sicurezza nell'Atlassian Trust Center.

Security Detections Program

Consapevole della necessità di sviluppare il proprio approccio alla gestione degli imprevisti nel contesto di un panorama di minacce sempre più complesso, Atlassian ha introdotto il "Security Detections Program", cioè il suo programma per i rilevamenti di sicurezza. I rilevamenti sono progettati per monitorare continuamente l'ambiente Atlassian in modo da identificare attività dannose che hanno come obiettivo Atlassian e i suoi clienti e inviare avvisi alla piattaforma di gestione degli imprevisti e degli eventi di sicurezza di Atlassian.

Il nostro team di rilevamento si concentra sulla creazione regolare di nuovi rilevamenti, sulla messa a punto e sul miglioramento dei rilevamenti esistenti e sull'automazione delle risposte ai rilevamenti. Svolge tale attività su diversi tipi di dati, tra cui prodotti, tipi di attacco e origini di log, in modo da garantire che la copertura dei nostri rilevamenti sia la più efficace e completa possibile.

L'obiettivo del programma è di assicurarci non solo di essere preparati per le minacce che affrontiamo oggi, ma di prevedere ed essere pronti ad affrontare, con un sufficiente margine di anticipo, le potenziali minacce future. Il nostro team di ingegneria dell'automazione della sicurezza ha anche creato uno strumento per standardizzare i rilevamenti che creiamo allo scopo di garantire un elevato livello di coerenza e qualità tra i rilevamenti che eseguiamo, e riteniamo che tale strumento sia una novità assoluta nel settore.

Per ulteriori informazioni sul nostro Security Detections Program, visita questa pagina.

Programma Red Team

La mission del Team rosso di Atlassian è di aumentare continuamente la resilienza di Atlassian contro gli attacchi sofisticati. Simulando le azioni di criminali informatici, il team fa emergere vulnerabilità tecniche, fisiche e sociali per mettere alla prova la capacità dei nostri team di reagire in condizioni reali. Questo approccio ci consente di sviluppare e facilitare miglioramenti efficaci della sicurezza per Atlassian. Il nostro approccio aiuta Atlassian a valutare le minacce, proteggere gli asset e rispondere in modo appropriato agli attacchi reali.

Il Red Team di Atlassian si concentra sull'emulazione completa degli avversari. Agiamo come farebbero i potenziali aggressori dell'azienda e ci adoperiamo al meglio per infiltrarci e compromettere i sistemi critici. Al termine, ne informiamo tutte le persone coinvolte e lavoriamo insieme per implementare soluzioni sostenibili a lungo termine allo scopo di correggere le vulnerabilità di sicurezza scoperte.

- Misurare e migliorare l'efficacia del programma Rilevamento e risposta

- Crea cambiamenti positivi significativi nel profilo e nelle funzionalità di sicurezza di Atlassian.

- Aumenta la comprensione della nostra vulnerabilità e la capacità di rispondere agli attacchi del mondo reale.

Protezione del nostro ecosistema e dei partner della supply chain

Gestione dei rischi associati ai fornitori

Qualora Atlassian coinvolga fornitori terzi (inclusi appaltatori e provider di servizi cloud), ci assicuriamo che le loro attività non compromettano in alcun modo i nostri clienti o i loro dati. A tale scopo, i nostri team legali e di approvvigionamento avviano un processo di revisione di qualsiasi attività di fornitori terzi proposti. Se si ritiene che un impegno presenti rischi medi, elevati o critici, i team di sicurezza, conformità, rischio e legali conducono ulteriori valutazioni dei rischi. Il processo di due diligence avviene anche tramite revisioni successive, sia al momento del rinnovo del contratto che periodicamente a seconda del livello di rischio dell'attività.

Atlassian richiede inoltre ai suoi fornitori di rispettare i requisiti minimi di sicurezza nell'ambito dell'impegno assunto con noi. Questi requisiti vengono applicati tramite l'inclusione nei nostri contratti con i fornitori e variano a seconda del livello di rischio dell'impegno. Includono:

- Integrazione di SAML2.0/SSO con la piattaforma Single Sign-On di Atlassian.

- Crittografia dei dati in transito e inattivi utilizzando algoritmi non obsoleti.

- Meccanismi di registrazione sufficienti per fornire ad Atlassian informazioni pertinenti sui potenziali imprevisti di sicurezza.

Atlassian Marketplace

Atlassian Marketplace è una piattaforma in cui gli utenti dei nostri prodotti possono acquistare app che forniscono funzionalità aggiuntive ai prodotti Atlassian o consentono a tali prodotti di connettersi con strumenti di terze parti. Sebbene la maggior parte delle applicazioni disponibili sul mercato sia prodotta da sviluppatori terzi, Atlassian adotta numerose misure per garantire che la sicurezza continui ad avere un ruolo centrale dell'ecosistema del marketplace, come:

Programma Bug Bounty del Marketplace – Atlassian porta avanti un programma Bug Bounty leader del settore per aumentare la sicurezza e la fiducia in tutte le app del Marketplace. I Marketplace Partner partecipanti sono in grado di contrastare in modo proattivo i rischi per la sicurezza prima che si manifestino, incentivando i ricercatori di sicurezza a individuare le vulnerabilità. Per ottenere un badge Partecipante al programma Cloud Fortified/Cloud Security, è necessario che le app partecipino al programma. Scopri di più

Ecoscanner - La piattaforma Ecoscanner di Atlassian esegue regolarmente controlli di sicurezza su tutte le app cloud del Marketplace. Con Ecoscanner, Atlassian monitora costantemente tutte le app cloud del Marketplace per individuare vulnerabilità di sicurezza comuni e garantire la protezione del nostro ecosistema. Scopri di più

Vulnerability Disclosure Program - Il Vulnerability Disclosure Program fornisce a clienti o ricercatori di sicurezza un altro canale per segnalare le vulnerabilità delle app cloud ad Atlassian e ai Marketplace Partner. Atlassian attua questo programma e definisce i parametri in modo tale che per tutte le app cloud possano essere ridotti i rischi per la sicurezza. Scopri di più

Requisiti di sicurezza delle app cloud - Atlassian ha definito una serie minima di requisiti che tutte le app del Marketplace devono rispettare. Questi requisiti sono obbligatori e mirano ad applicare le best practice di sicurezza in tutte le app. Scopri di più

Policy di correzione dei bug di sicurezza - Al fine di garantire la sicurezza di tutte le app dell'ecosistema Atlassian, tutti i Marketplace Partner sono tenuti ad aderire agli SLA di correzione dei bug di sicurezza per qualsiasi app elencata nell'Atlassian Marketplace. Se viene rilevata una vulnerabilità, i partner devono intervenire in modo tempestivo. Scopri di più

Scheda Privacy e sicurezza : per aumentare la fiducia nel Marketplace e aumentare la visibilità sugli indicatori di sicurezza, la scheda Privacy e sicurezza è stata introdotta nell'interfaccia utente degli annunci Marketplace delle app cloud. La scheda Privacy e sicurezza fornisce informazioni dettagliate sulle pratiche di privacy, sicurezza, gestione dei dati e conformità adottate dalle app cloud. Poiché il Security Self Assessment Program (SSA) è diventato obsoleto il 22 agosto 2023, la scheda Privacy e sicurezza ha sostituito il SSA come requisito Cloud Fortified. Scopri di più

Per ulteriori informazioni sul nostro approccio alla sicurezza nel marketplace, visita l'Atlassian Marketplace Trust Center.

Conformità e gestione dei rischi

La nostra policy e i programmi di gestione dei rischi

Atlassian dispone di un Trust Management Program (TMP) basato sullo standard ISO 27001 - Sistema di gestione per la sicurezza delle informazioni. Questo programma tiene conto delle esigenze di sicurezza dei clienti e raggiunge una serie di requisiti di sicurezza specifici per Atlassian, tenendo conto dei controlli elencati in una serie di standard di sicurezza internazionali.

Valutiamo quindi se tali controlli siano contestualmente appropriati per il nostro ambiente specifico e per la nostra azienda, e quale sia il modo migliore per implementarli. Il nostro TMP si fonda su diversi principi:

- Policy Management Program (PMP): il PMP costituisce la base del TMP. Comprende una serie di policy di sicurezza riguardanti gli ambiti di cui allo standard ISO 27001 e la Cloud Controls Matrix (CCM) di Cloud Security Alliance. Tutti i team hanno accesso internamente alle policy di sicurezza che abbiamo redatto, in modo che siano a conoscenza del livello di sicurezza che sono tenuti a rispettare. Le policy vengono aggiornate con cadenza annuale e, in particolare, teniamo alta l'attenzione su eventuali nuove minacce e rischi che richiedano modifiche all'approccio in materia di sicurezza. Alcuni estratti delle nostre policy tecnologiche sono disponibili qui.

- Risk Management Program (RMP): effettuiamo continuamente valutazioni del rischio sui nostri ambienti e prodotti per individuare i rischi attuali da affrontare e verificare che i controlli istituiti ci consentano di gestirli efficacemente. La modalità di esecuzione di queste valutazioni del rischio varia in base all'ambiente/prodotto in questione, ad esempio, nel caso dei nostri prodotti, si tratta spesso di valutazioni del rischio tecnico o di revisioni del codice. Tuttavia, prendiamo in considerazione e cerchiamo di individuare anche rischi di business di livello più elevato. Svolgiamo una valutazione annuale del rischio a sostegno del Risk Management Program aziendale e implementiamo progetti per mitigare i rischi identificati almeno con cadenza trimestrale. Per ulteriori informazioni sul nostro approccio alla gestione del rischio aziendale, visita l'Atlassian Trust Center.

Il nostro TMP include revisioni settimanali dello stato di conformità e altre riunioni documentate internamente, affinché continui a operare in modo efficace.

Conformità a leggi, normative e standard

Il nostro programma di sicurezza è stato sviluppato e implementato in conformità con vari standard di settore. L'adesione a standard di settore riconosciuti è un aspetto fondamentale della nostra strategia di sicurezza, poiché riconosciamo che tali standard garantiscono in modo indipendente che il programma di sicurezza di Atlassian soddisfa una serie fondamentale di controlli di sicurezza.

Aderiamo a diversi standard chiave, tra cui:

| ISO 27001 | Alla base dello standard ISO 27001 vi è lo sviluppo e l'attuazione di un sistema di gestione per la sicurezza delle informazioni (ISMS), e la successiva implementazione e gestione di una serie di controlli previsti dall'Allegato A dello standard ISO 27001 tramite tale ISMS. ISO/IEC 27018 è un codice di condotta che fornisce ulteriori indicazioni di implementazione per i controlli ISO/IEC 27002 applicabili alla protezione delle informazioni personali identificabili (PII) in ambienti cloud. |

| PCI-DSS | Quando paghi con la carta di credito per i prodotti o i servizi di Atlassian, puoi stare certo che gestiamo la sicurezza della transazione con la dovuta attenzione. Atlassian è conforme a PCI-DSS. |

| CSA CCM/STAR | Security, Trust & Assurance Registry (STAR) di CSA è un registro gratuito e accessibile pubblicamente che documenta i controlli di sicurezza forniti da varie soluzioni di cloud computing. Il Questionario CSA STAR Livello 1 per Atlassian è disponibile per il download nel registro STAR di Cloud Security Alliance. |

| SOC 2 | Questi report aiutano i nostri clienti e i loro revisori a comprendere i controlli stabiliti per supportare le operazioni e la conformità di Atlassian. Atlassian ha ottenuto le certificazioni SOC 2 per molti dei suoi prodotti. |

| GDPR | Siamo consapevoli del fatto che i nostri clienti hanno dei requisiti ai sensi del Regolamento generale sulla protezione dei dati (GDPR) che sono direttamente influenzati dal loro utilizzo dei prodotti e servizi Atlassian. Abbiamo, pertanto, dedicato un'elevata quantità di risorse allo scopo di aiutarli a soddisfarli. Per maggiori informazioni sul nostro approccio alla conformità al GDPR, consulta la pagina Conformità al GDPR di Atlassian. |

| FedRAMP | Il FedRAMP (Federal Risk and Authorization Management Program) è un programma del governo federale statunitense che fornisce un approccio standardizzato per la valutazione della sicurezza, le autorizzazioni e il monitoraggio continuo di prodotti e servizi cloud. Visualizza lo stato individuale sul FedRAMP Marketplace per i seguenti prodotti Atlassian:

|

Oltre alle informazioni fornite sopra, nella pagina Programma di conformità è disponibile un elenco completo degli standard di settore che rispettiamo.

La privacy in Atlassian

Atlassian dispone di un programma sulla privacy completo e globale per garantire il rispetto dei suoi obblighi e impegni in materia di protezione dei dati e privacy. Integriamo i nostri principi sulla privacy nello sviluppo e nell'uso dei nostri prodotti, anche adottando il concetto di privacy by design in tutto ciò che facciamo.

-

Trasparenza: ci impegniamo a mantenere la fiducia attraverso policy trasparenti. Puoi trovare informazioni sulle nostre pratiche in materia di privacy e sulla documentazione chiave relativa alla privacy (inclusi l'Informativa sulla privacy e l'addendum al trattamento dei dati) nel nostro Trust Center e nelle nostre Informazioni legali.

-

Valutazione dell'impatto del trasferimento dei dati: forniamo informazioni per aiutare i nostri clienti a condurre valutazioni dell'impatto del trasferimento dei dati in relazione all'uso dei nostri prodotti. La valutazione dell'impatto sul trasferimento dei dati è disponibile qui.

-

Controlli degli accessi e formazione: il personale di Atlassian che accede ai dati personali dei clienti e li elabora è preparato su come gestirli ed è tenuto a mantenerne la riservatezza e la sicurezza.

-

Strumenti di gestione dei dati: forniamo ai nostri clienti gli strumenti in grado di aiutarli a rispettare i loro obblighi in materia di privacy in relazione alle richieste degli interessati, inclusi il diritto alla cancellazione e il diritto di accesso. Le informazioni sui nostri strumenti e processi di gestione dei dati sono disponibili qui.

-

Notizie e aggiornamenti: per ricevere comunicazioni in caso di aggiornamenti dei nostri termini legali e del nostro elenco di sub-responsabili del trattamento, iscriviti qui.

Audit interno ed esterno

Eseguiamo valutazioni complete della sicurezza nell'ambito dei nostri audit annuali di conformità (ad esempio, SOX, SOC2), questa procedura comporta anche una valutazione indipendente da parte di società di revisione contabile esterne. Inoltre, eseguiamo audit operativi interni in aree ritenute ad alto rischio, tra cui una serie di punti inerenti la sicurezza. I risultati di questi audit sono comunicati al Comitato di revisione del nostro Consiglio di amministrazione e sono inseriti in un ciclo di miglioramento continuo che ci aiuta a ottimizzare il programma di sicurezza globale.

Richieste di dati effettuate dalle autorità preposte all'applicazione della legge e governative

Nell'ambito del nostro impegno volto ad acquisire e mantenere la fiducia dei clienti, pubblichiamo un report annuale sulla trasparenza contenente informazioni sulle richieste degli enti pubblici di accedere ai dati degli utenti e di rimuovere contenuti o sospendere account utente.

Atlassian risponde alle richieste degli enti pubblici in conformità con la propria Informativa sulla privacy, il contratto con i clienti, i Termini di utilizzo accettabile ed eventuali condizioni specifiche del prodotto applicabili. Inoltre, nelle Linee guida per le richieste delle autorità preposte all'applicazione della legge forniamo ulteriori informazioni sulle policy e procedure che adottiamo per rispondere alle richieste di dati degli utenti. Nel rispondere a qualsiasi richiesta degli enti pubblici (che si tratti di una richiesta di dati degli utenti o di una richiesta di rimozione di contenuti/sospensione di account utente), Atlassian segue questi principi guida:

-

In linea con il valore Atlassian "Don’t #@!% the Customer", esaminiamo in modo rigoroso tutte le richieste di enti pubblici riguardanti i dati dei nostri clienti, anche mettendo in dubbio la validità delle richieste ed eventualmente contestandole come consentito dalla legge, comprese le richieste vaghe, troppo generiche o avanzate in modo improprio.

-

L'ente pubblico richiedente deve prima tentare di ottenere le informazioni direttamente dal cliente o dagli utenti in questione.

-

A meno che non sia vietato dalla legge, Atlassian notificherà ai clienti qualsiasi richiesta di enti pubblici riguardante i loro dati in modo che i clienti abbiano l'opportunità di contestare il procedimento legale, in conformità con la nostra Policy sul preavviso per gli utenti.

-

Nell'improbabile eventualità che Atlassian sia tenuta ad adempiere a una richiesta governativa, risponderà in conformità con la legge applicabile (incluso lo Stored Communications Act) e nel più breve tempo possibile.

-

Atlassian continuerà a sostenere le riforme che le consentono di fornire una maggiore trasparenza ai propri clienti.

Ulteriori domande e richieste di informazioni

Sebbene le nostre pratiche di sicurezza forniscano un'ampia panoramica dell'approccio e dell'intenso lavoro di Atlassian al riguardo, quello della sicurezza è un ambito complesso i cui contenuti non possono essere trattati in modo esaustivo in questa sede.

Per maggiori informazioni, puoi contattare il team Atlassian tramite il nostro portale di supporto o porre una domanda nella nostra Community Affidabilità e sicurezza di Atlassian.

Desideri approfondire l'argomento?

In questa pagina abbiamo fatto riferimento a molti altri documenti e risorse che ti invitiamo a consultare per informazioni più approfondite sul nostro approccio alla sicurezza e alla fiducia.