Atlassian Cloud

Arquitectura y prácticas operativas de Atlassian Cloud

Conoce mejor la arquitectura de Atlassian Cloud y las prácticas operativas que ejercemos

Introducción

Atlassian cloud apps and data are hosted on industry-leading cloud provider Amazon Web Services (AWS). Our products run on a platform as a service (PaaS) environment that is split into two main sets of infrastructure that we refer to as Micros and non-Micros. Jira, Confluence, Jira Product Discovery, Statuspage, Guard, and Bitbucket run on the Micros platform, while Opsgenie and Trello run on the non-Micros platform.

Infraestructura de la nube

Arquitectura de alojamiento de Atlassian Cloud

Utilizamos Amazon Web Services (AWS) como proveedor de servicios en la nube y sus instalaciones de centros de datos de gran disponibilidad en varias regiones del mundo. Cada región de AWS es una ubicación geográfica independiente con diversos grupos de centros de datos aislados y físicamente separados, conocidos como zonas de disponibilidad (AZ).

Aprovechamos los servicios informáticos, de almacenamiento, de red y de datos de AWS para generar nuestros productos y componentes de plataforma, lo que nos permite utilizar las capacidades de redundancia que ofrece AWS, como las zonas y regiones de disponibilidad.

Zonas de disponibilidad

Todas las zonas de disponibilidad se han diseñado de forma que se puedan aislar de los fallos que se produzcan en otras zonas y con el fin de proporcionar conectividad de red barata y de baja latencia a otras AZ de la misma región. Esta alta disponibilidad multizona es la primera línea de defensa ante los riesgos geográficos y ambientales, y supone que los servicios que se ejecutan en implementaciones multi-AZ deben ser capaces de resistir el fallo de las AZ.

Jira y Confluence utilizan el modo de implementación multi-AZ para Amazon RDS (Amazon Relational Database Service). En una implementación como esta, Amazon RDS provee y mantiene una réplica síncrona en espera en una AZ distinta de la misma región para proporcionar redundancia y capacidad de conmutación por error. La conmutación por error de una AZ está automatizada y, por lo general, tarda entre 60 y 120 segundos, por lo que las operaciones de la base de datos se pueden reanudar con la mayor rapidez posible sin intervención administrativa. Opsgenie, Statuspage, Trello y Jira Align utilizan estrategias de implementación similares, con pequeñas variaciones en el tiempo de replicación y de conmutación por error.

Ubicación de los datos

Los datos de Jira y Confluence se encuentran en la región más cercana a la que estén la mayoría de tus usuarios al registrarse. Los datos de Bitbucket se encuentran en dos zonas de disponibilidad diferentes en la región de EE. UU. este.

Sin embargo, sabemos que algunos clientes necesitan que sus datos permanezcan en una ubicación específica, por lo que ofrecemos opciones de residencia de datos. Actualmente, la residencia de datos está disponible para Jira, Jira Service Management, Jira Product Discovery y Confluence en 11 regiones, incluidos EE. UU., la UE, el Reino Unido, Australia, Canadá, Alemania, India, Japón, Singapur, Corea del Sur y Suiza. Lee nuestra documentación para obtener más información sobre la residencia de datos y los datos pertinentes de los productos incluidos en el ámbito. Además, puedes seguir nuestra hoja de ruta para conocer las novedades sobre la residencia de datos, incluidas las ampliaciones a nuevos productos, regiones y tipos de datos.

Copias de seguridad de datos

We operate a comprehensive backup program at Atlassian. This includes our internal systems, where our backup measures are designed in line with system recovery requirements. With respect to our cloud apps, and specifically referring to you and your application data, we also have extensive backup measures in place. We use the snapshot feature of Amazon RDS (Relational database service) to create automated daily backups of each RDS instance.

Las instantáneas de Amazon RDS se conservan durante 30 días, admiten la recuperación de un momento dado y se cifran mediante cifrado AES-256. Los datos de copia de seguridad no se almacenan fuera de las instalaciones, sino que se replican en varios centros de datos de una región de AWS determinada. Además, realizamos pruebas trimestrales de nuestras copias de seguridad.

En Bitbucket, las instantáneas de almacenamiento se conservan durante 7 días y son compatibles con la recuperación a un momento dado.

We don’t use these backups to revert customer-initiated destructive changes, such as fields overwritten using scripts, or deleted work items, projects, or sites. To avoid data loss, we recommend making regular backups. Learn more about creating backups in the support documentation for your product.

Seguridad de los centros de datos

AWS cuenta con varias certificaciones sobre la protección de sus centros de datos. Estas certificaciones abordan la seguridad física y ambiental, la disponibilidad de los sistemas, el acceso a la red y a redes troncales de IP, el aprovisionamiento de clientes y la gestión de problemas. El acceso a los centros de datos está limitado únicamente al personal autorizado y se controla mediante medidas de verificación biométrica de la identidad. Las medidas de seguridad físicas incluyen guardias de seguridad en las instalaciones, vigilancia mediante vídeo de circuito cerrado, sistemas de doble puerta de seguridad y medidas adicionales de protección frente a intrusiones.

Arquitectura de la plataforma de Cloud

Arquitectura de los servicios distribuidos

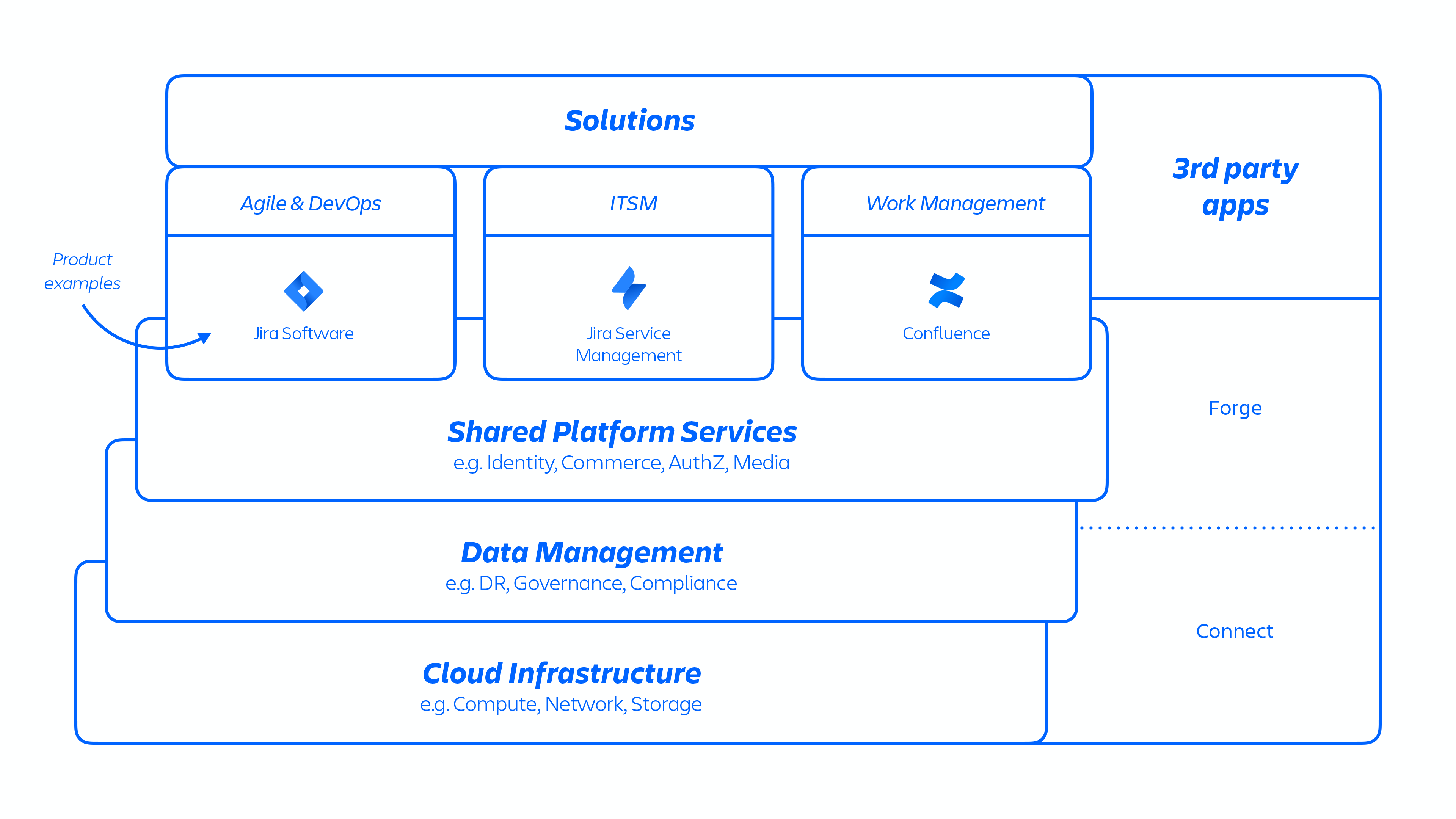

With this AWS architecture, we host a number of platform and product services that are used across our solutions. This includes platform capabilities that are shared and consumed across multiple Atlassian products, such as Media, Identity, and Commerce, experiences such as our Editor, and product-specific capabilities, like Jira Work Item service and Confluence Analytics.

Imagen 1

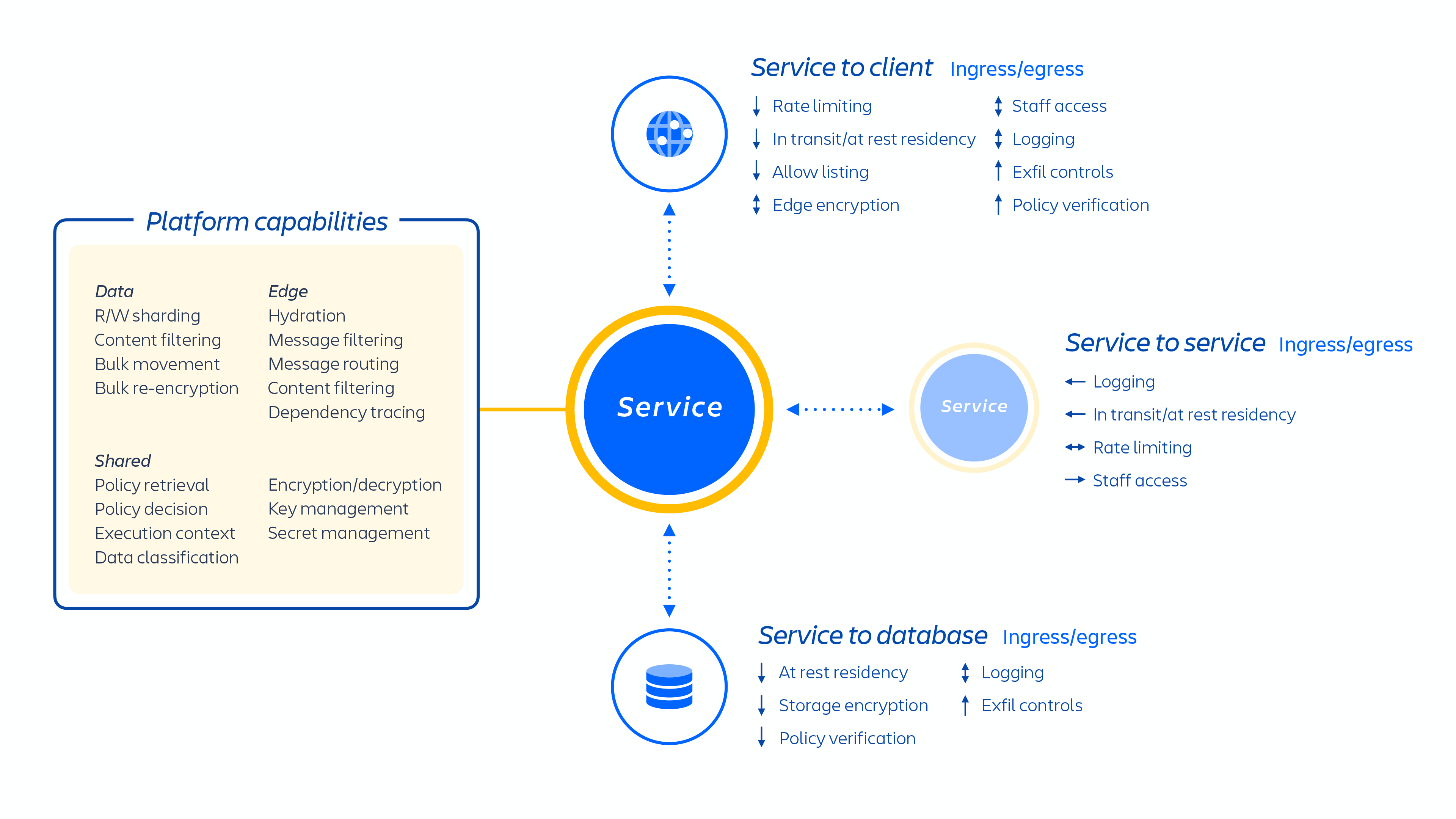

Los desarrolladores de Atlassian proporcionan estos servicios a través de kubernetes o de una plataforma como servicio (PaaS) desarrollada internamente, llamada Micros. Ambas opciones organizan automáticamente la implementación de servicios compartidos, infraestructura, almacenes de datos y sus capacidades de gestión, incluidos los requisitos de control de seguridad y cumplimiento (consulta la imagen 1 de arriba). Por lo general, un producto de Atlassian se compone de varios servicios "en contenedores" que se implementan en AWS mediante Micros o kubernetes. Los productos de Atlassian utilizan funciones principales de la plataforma (consulta la imagen 2 más abajo) que van desde el enrutamiento de solicitudes a los almacenes de objetos binarios, la autenticación o autorización, el contenido transaccional generado por usuarios (UGC) y los almacenes de relaciones entre entidades, los data lakes, el registro común, el seguimiento de solicitudes, la observabilidad y los servicios de análisis. Estos microservicios se generan utilizando pilas técnicas aprobadas y estandarizadas a nivel de plataforma:

Imagen 2

Arquitectura de varios inquilinos

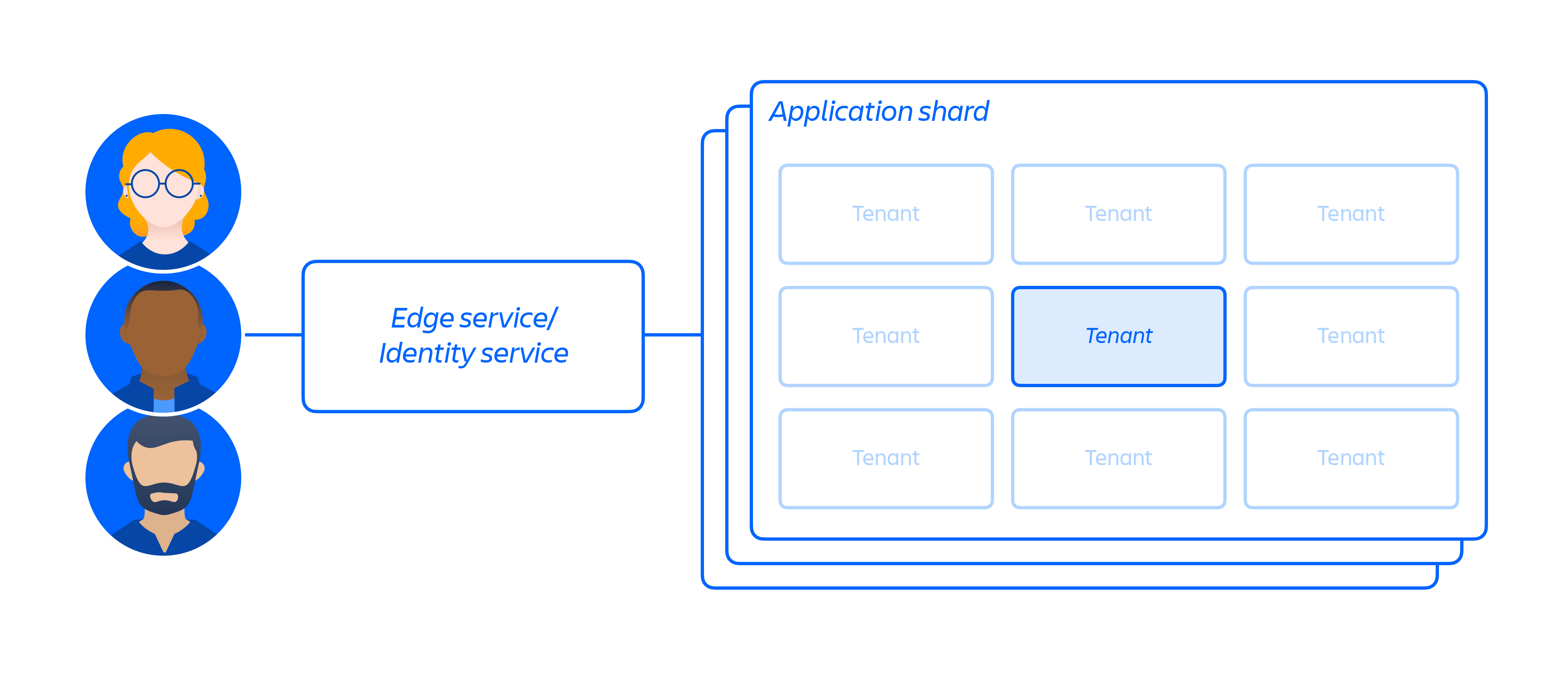

On top of our cloud infrastructure, we built and operate a multi-tenant micro-service architecture along with a shared platform that supports our products. In a multi-tenant architecture, a single service serves multiple customers, including databases and compute instances required to run our cloud apps. Each shard (essentially a container – see figure 3 below) contains the data for multiple tenants, but each tenant's data is isolated and inaccessible to other tenants. It is important to note that we do not offer a single tenant architecture.

Imagen 3

Nuestros microservicios se desarrollan en base a los privilegios mínimos necesarios y están diseñados para minimizar el alcance de cualquier vulnerabilidad de día cero y reducir la probabilidad de movimiento lateral dentro de nuestro entorno de Cloud. Cada microservicio tiene su propio almacenamiento de datos al que solo se puede acceder con el protocolo de autenticación específico de ese servicio, lo que significa que ningún otro servicio tiene acceso de lectura o escritura a esa API.

Nos hemos centrado en aislar los microservicios y los datos en lugar de ofrecer una infraestructura exclusiva por inquilino, ya que limita el acceso al alcance limitado de los datos de un solo sistema para muchos clientes. Como la lógica se ha desacoplado y la autenticación y autorización de datos se producen en la capa de aplicación, esto actúa como una comprobación de seguridad adicional a medida que se envían solicitudes a estos servicios. Por lo tanto, si se produce la vulneración de un microservicio, solo se obtendrá un acceso limitado a los datos que requiere un servicio determinado.

Aprovisionamiento y ciclo de vida de inquilinos

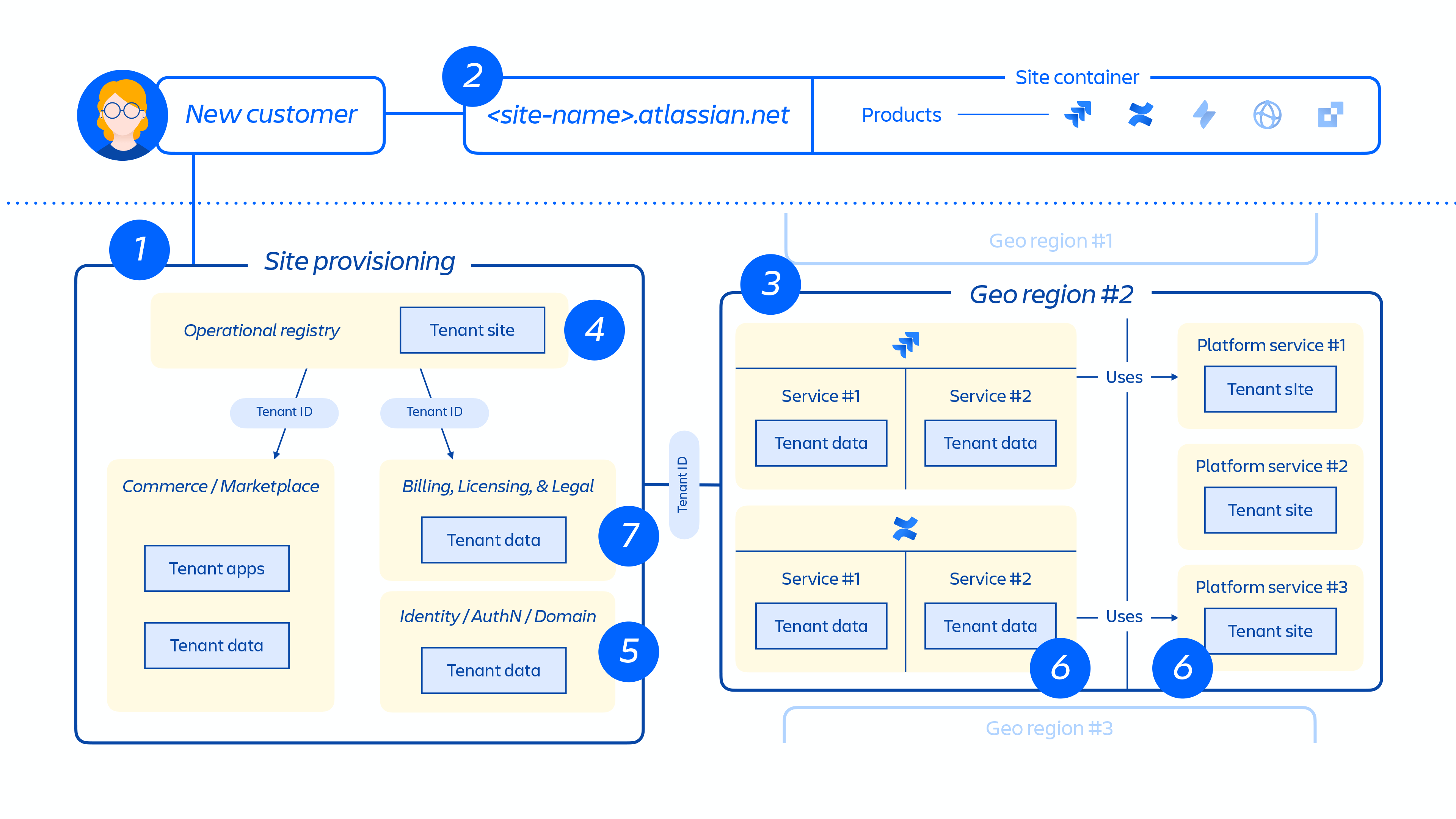

Cuando se aprovisiona a un cliente nuevo, una serie de eventos desencadenan la orquestación de servicios distribuidos y el aprovisionamiento de almacenes de datos. Por lo general, estos eventos se pueden asignar a uno de los siete pasos del ciclo de vida:

1. Los sistemas de comercio se actualizan inmediatamente con los metadatos y la información de control de acceso más recientes para ese cliente y, a continuación, un sistema de orquestación de aprovisionamiento alinea el "estado de los recursos aprovisionados" con el estado de la licencia a través de una serie de eventos de inquilinos y productos.

Eventos de inquilinos

Estos eventos afectan al inquilino en su conjunto y pueden ser:

- Creación: se crea un inquilino y se utiliza para sitios nuevos

- Destrucción: se elimina todo un inquilino

Eventos de productos

- Activación: tras la activación de productos con licencia o aplicaciones de terceros

- Desactivación: tras la desactivación de determinados productos o aplicaciones

- Suspensión: tras la suspensión de un producto existente determinado, con lo que se deshabilita el acceso de los clientes a un sitio del que son propietarios

- Anulación de la suspensión: tras la anulación de la suspensión de un producto existente determinado, con lo que se habilita el acceso de los clientes a un sitio del que son propietarios

- Actualización de licencia: contiene información sobre el número de licencias de un producto determinado, así como sobre su estado (activo/inactivo)

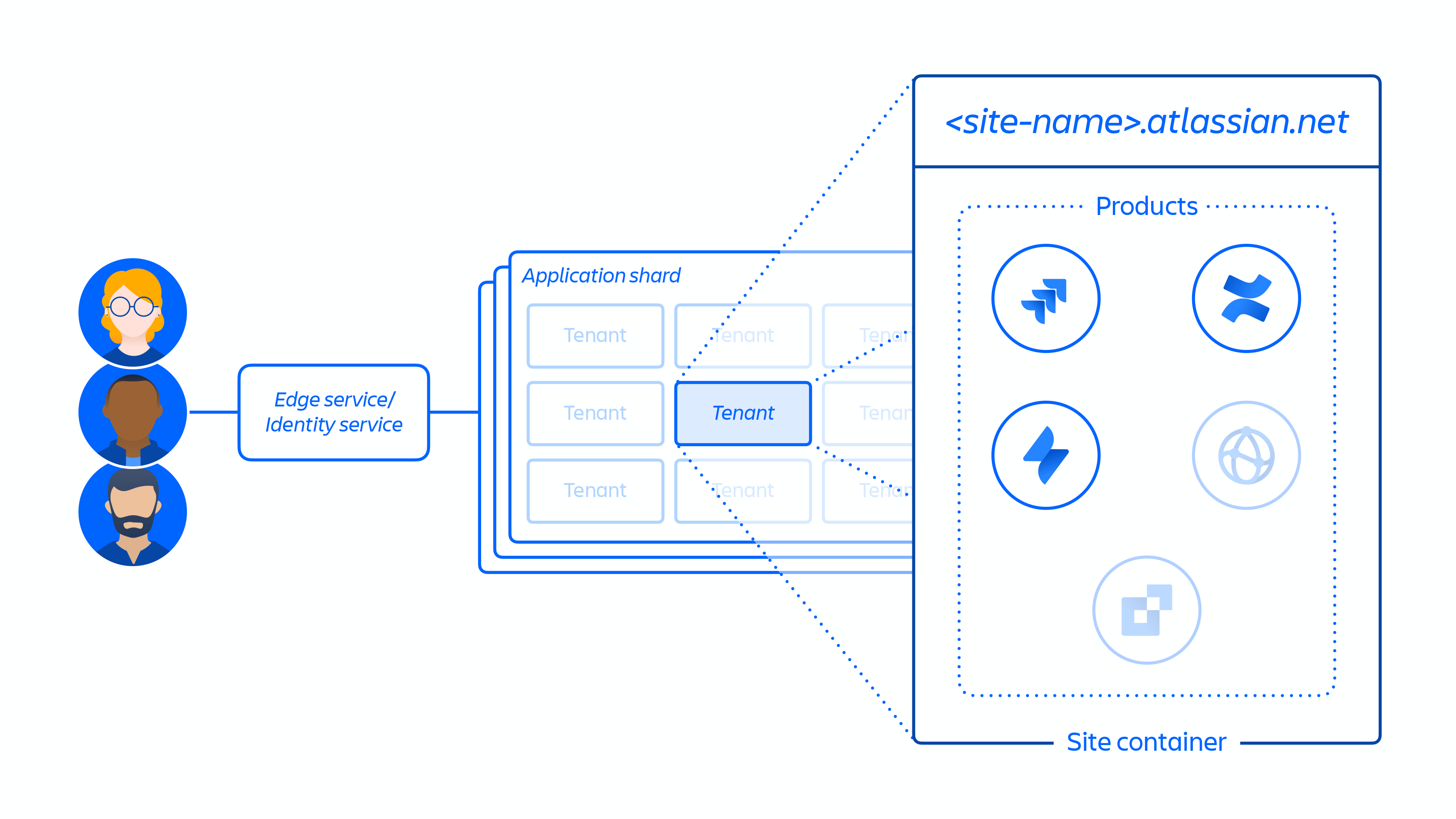

2. Creación del sitio del cliente y activación del conjunto correcto de productos para el cliente. El concepto de un sitio es el contenedor de varios productos con licencia para un cliente en particular (por ejemplo, Confluence y Jira Software para <site-name> .atlassian.net).

Imagen 4

3. Aprovisionamiento de productos dentro del sitio del cliente en la región designada.

Cuando se aprovisiona un producto, la mayoría de su contenido estará alojado cerca de donde los usuarios acceden a él. Para optimizar el rendimiento del producto, no limitamos el movimiento de datos cuando están alojados en todo el mundo y podemos mover datos entre regiones según sea necesario.

Para algunos de nuestros productos, también ofrecemos un servicio de residencia de datos. La residencia de datos permite a los clientes elegir si los datos de los productos se distribuyen globalmente o se mantienen en una de nuestras ubicaciones geográficas definidas.

4. Creación y almacenamiento de los metadatos principales y de la configuración de los productos y del sitio del cliente.

5. Creación y almacenamiento de los datos de identidad del sitio y de los productos, como usuarios, grupos, permisos, etc.

6. Aprovisionamiento de bases de datos de productos en un sitio, p. ej. la familia de productos Jira, Confluence, Compass y Atlas.

7. Aprovisionamiento de las aplicaciones con licencia de los productos.

Imagen 5

La figura 5 anterior demuestra cómo se implementa el sitio de un cliente en nuestra arquitectura distribuida, no solo en una única base de datos o almacén. Esto incluye varias ubicaciones físicas y lógicas que almacenan metadatos, datos de configuración, datos de productos, datos de plataformas y otra información relacionada del sitio.

Separación de inquilinos

While our customers share a common cloud-based infrastructure when using our cloud apps, we have measures in place to ensure they are logically separated so that the actions of one customer cannot compromise the data or service of other customers.

La estrategia de Atlassian para conseguirlo cambia según la aplicación. Para Jira y Confluence Cloud, empleamos el concepto “contexto de inquilino” para el aislamiento lógico de los clientes. Se ha implementado en el código de cada aplicación y está gestionado por lo que denominamos “servicio de contexto de inquilino” (TCS, por sus siglas en inglés). Dicho concepto garantiza lo siguiente:

- Los datos de los clientes se conservan separados de forma lógica de otros inquilinos cuando están en reposo.

- Cualquier solicitud procesada por Jira o Confluence cuenta con una vista de “inquilino específico” para que no afecte a otros inquilinos.

A grandes rasgos, el TCS funciona almacenando un contexto para cada uno de los inquilinos clientes. El contexto de cada inquilino está asociado con un ID único que el TCS almacena centralmente y que incluye diversos metadatos asociados con el inquilino (como las bases de datos en las que está incluido, qué licencias posee, a qué funciones puede acceder y otra información de configuración). Cuando un cliente accede a Jira o Confluence Cloud, el TCS emplea el ID de inquilino para cotejar esos metadatos y, a continuación, los vincula a cualesquiera operaciones que el inquilino realice en la aplicación durante la sesión.

Los bordes de Atlassian

Tus datos también se protegen a través de algo que llamamos “borde”: muros virtuales que construimos en torno a nuestro software. Cuando llega una solicitud, se envía al borde más cercano. Mediante una serie de validaciones, la solicitud se permite o se deniega.

- Llegan al borde de Atlassian más cercano al usuario. El borde verifica la sesión y la identidad del usuario a través de tu sistema de identidad.

- El borde determina dónde se encuentran los datos de tus productos según la información del TCS.

- El borde deriva la solicitud a la región de destino, donde llega a un nodo informático.

- El nodo usa el sistema de configuración del inquilino para determinar información, como la licencia y la ubicación de la base de datos, y llama a varios otros almacenes de datos y servicios (por ejemplo, la plataforma multimedia que aloja imágenes y archivos adjuntos) para recuperar la información que se necesita para atender la solicitud.

- La solicitud original del usuario con información recopilada de sus llamadas anteriores a otros servicios.

Controles de seguridad

Because our cloud apps leverage a multi-tenant architecture, we can layer additional security controls into the decoupled application logic. A per-tenant monolithic application wouldn’t typically introduce further authorization checks or rate limiting, for example, on a high volume of queries or exports. The impact of a single zero-day is dramatically reduced as the scope of services are narrowed.

Además, hemos incorporado controles preventivos adicionales en nuestros productos que están completamente alojados en nuestra plataforma de Atlassian. Estos son algunos de los principales:

- Autenticación y autorización de servicios

- Servicio de contexto de inquilino

- Gestión de claves

- Cifrado de los datos

Autenticación y autorización de servicios

Our platform uses a least privilege model for accessing data. This means that all data is restricted to only the service responsible for saving, processing, or retrieving it. For example, the media services, which allows you to have a consistent file upload and download experience across our cloud apps, have dedicated storage provisioned that no other services at Atlassian can access. Any service that requires access to the media content needs to interact with the media services API. As a result, strong authentication and authorization at the service layer also enforces strong separation of duties and least privilege access to data.

Utilizamos tokens web JSON (JWT) para garantizar la autoridad de firma fuera de la aplicación, por lo que nuestros sistemas de identidad y el contexto del inquilino son la fuente de información fidedigna. Los tokens no se pueden usar con otros fines que para los que están autorizados. Cuando tú o alguien de tu equipo hace una llamada a un microservicio o partición, los tokens se transfieren a tu sistema de identidad y se validan en él. Este proceso sirve para comprobar que el token esté actualizado y firmado antes de compartir los datos correspondientes. Cuando se combina con la autorización y la autenticación necesarias para acceder a estos microservicios, se consigue que las vulneraciones de los servicios tengan una repercusión limitada.

No obstante, sabemos que a veces pueden vulnerarse los sistemas de identidad. Para mitigar este riesgo, utilizamos dos mecanismos. En primer lugar, el TCS y los proxies de identidad están muy replicados. Tenemos un sidecar de TCS para casi todos los microservicios y utilizamos sidecars de proxy que se ramifican a la autoridad de identificación, por lo que hay miles de estos servicios en funcionamiento en todo momento. Si hay un comportamiento anómalo en uno o más de esos servicios, podemos detectarlo rápidamente y remediar el problema.

Además, no esperamos a que alguien encuentre una vulnerabilidad en nuestros productos o plataforma. Identificamos activamente estas situaciones para que tengan un impacto mínimo para ti y ejecutamos una serie de programas de seguridad para identificar y detectar las amenazas de seguridad y darles respuesta.

Servicio de contexto de inquilino

Nos aseguramos de que las solicitudes a cualquier microservicio contengan metadatos sobre el cliente (o inquilino) que solicita acceso. Esto se denomina servicio de contexto de inquilino. Los datos se obtienen directamente de nuestros sistemas de aprovisionamiento. Cuando se inicia una solicitud, el contexto se lee e internaliza en el código de servicio en ejecución, que se utiliza para autorizar al usuario. Todos los accesos a los servicios (y, por lo tanto, los accesos a los datos) en Jira y Confluence requieren este contexto de inquilino, o la solicitud se rechazará.

La autenticación y autorización de servicios se aplican a través del protocolo de autenticación de servicios de Atlassian (ASAP). Una lista de admitidos explícita determina qué servicios pueden comunicarse y los detalles de autorización especifican qué comandos y rutas están disponibles. Esto limita el posible movimiento lateral de un servicio vulnerado.

La autenticación y autorización de servicios, así como la salida, se controlan mediante un conjunto de proxies dedicados. Esto elimina la posibilidad de que las vulnerabilidades del código de la aplicación afecten a estos controles. La ejecución de código remota requeriría comprometer el host subyacente y eludir los límites del contenedor de Docker, no solo la capacidad de modificar la lógica de la aplicación. Más bien, nuestra detección de intrusiones a nivel de host detecta las discrepancias.

Estos proxies restringen el comportamiento de salida en función del comportamiento previsto del servicio. Los servicios que no necesitan emitir webhooks ni comunicarse con otros microservicios tienen prohibido hacerlo.

Cifrado de los datos

Customer data in Atlassian cloud apps is encrypted during transmission utilizing TLS 1.2 or higher, incorporating perfect forward secrecy (PFS) to safeguard against unauthorized information disclosure and data modification. We adhere to NIST-recommended TLS 1.2+ protocols, which enforce the use of strong ciphers and key lengths as supported by the browser.

Los datos de los clientes, incluidos los archivos adjuntos almacenados en servicios en la nube como Jira Software Cloud, Jira Service Management Cloud, Jira, Bitbucket Cloud, Confluence Cloud, Statuspage, Opsgenie y Trello, están protegidos mediante el cifrado AES-256 estándar del sector para el cifrado de los datos en reposo.

La transmisión de la información de identificación personal (PII) está protegida mediante el cifrado y unos sólidos controles de acceso a los datos diseñados para garantizar que los datos se transmitan de forma segura al destino previsto. La política de criptografía y cifrado de Atlassian establece los principios para implementar el cifrado y la criptografía a fin de mitigar los riesgos relacionados con el almacenamiento y la transmisión de PII. Los algoritmos de cifrado para proteger la PII tienen en cuenta el nivel de clasificación de esta, tal y como se especifica en las políticas internas de gestión de la seguridad de los datos y del ciclo de vida de la información de Atlassian. De esta forma, se garantiza que los datos sensibles estén debidamente protegidos según su clasificación. Para obtener más información sobre cómo recogemos, compartimos y utilizamos los datos de los clientes, consulta nuestra página de privacidad.

Para estar al día de otras funciones de cifrado de datos, consulta nuestra hoja de ruta de Cloud.

Gestión de claves criptográficas

Atlassian Cloud utiliza el servicio de gestión de claves (KMS) de AWS para gestionar las claves criptográficas utilizadas para el cifrado y el descifrado de datos. Por defecto, estas claves de KMS están respaldadas por materiales de claves protegidos en módulos de seguridad de hardware (HSM) validados por el programa de validación de módulos criptográficos del NIST. El enfoque "seguro por defecto" de KMS de AWS con HSM validados por estándares FIPS permite una defensa en profundidad en lo que respecta a la gestión de claves. Esto impide que los empleados de AWS y Atlassian obtengan materiales de claves en texto sin formato del KMS o los HSM.

El cifrado envolvente se aplica a los datos tanto en tránsito como en reposo. Las claves de datos se crean para cada servicio y solo los servicios autorizados pueden cifrar o descifrar por denegación implícita. A continuación, las claves de datos se envuelven (es decir, se cifran con los recursos CMK de KMS correspondientes) para protegerlas.

El cifrado a nivel de volumen o disco se implementa según sea necesario, especialmente para recursos como bases de datos y almacenes de objetos que se gestionan directamente a través de servicios gestionados por AWS. Las claves criptográficas utilizadas para este cifrado las aprovisionan y protegen las mismas fuentes de HSM.

Tanto las claves de KMS como las claves de datos se rotan periódicamente para minimizar las posibles superficies de ataque. Cuando una clave de KMS se rota a una nueva versión, las claves de datos existentes que se cifraban con la versión antigua o anterior de las claves de KMS solo pueden descifrarse con las claves de KMS antiguas. Mientras tanto, cualquier clave de datos nueva que se cree tras la rotación de claves de KMS se cifrará y descifrará con la nueva versión activa de la clave de KMS. La gestión de la rotación de las claves de datos se rige por los límites de uso, que pueden especificarse en términos de operaciones máximas o tiempo de vida máximo (TTL). Por ejemplo, una clave de datos se puede rotar después de realizar cinco millones de operaciones o 24 horas, lo que ocurra primero. Los KMS multirregionales y las cachés de claves seguras se implementan para lograr una alta disponibilidad y el nivel de rendimiento deseado.

Para obtener más información, lee este blog.

Customer-managed keys (CMK)

To give you greater control over the encryption of your Atlassian app data, we are gradually rolling out Customer-managed keys (CMK), our most advanced encryption offering, to eligible customers. CMK is an encryption key model that allows you to create and manage cryptographic keys in your own AWS KMS account, so that you can encrypt and decrypt app data at rest in the Atlassian cloud. It provides additional visibility and control over encryption key management without introducing performance overhead or negatively impacting user experience. This is due to the efficient, secure caching mechanism employed by Atlassian systems. Learn more about CMK here.