セキュリティプラクティス

アトラシアンは、どのチームにも素晴らしいことを実現する能力があると信じています。アトラシアンの使命はソフトウェアの力を通じて、さまざまな業界のあらゆる規模のチームの可能性を引き出すことで最終的に人類の進歩に貢献することです。

お客様のミッションは私たちのミッションと同じくらい重要であり、情報は全ての私たちのビジネスと生活の中心です。よってお客様の信頼が私たちの行うことの中心にあり、セキュリティが最優先となります。私たちのセキュリティプログラムには透明性があり、安心して製品とサービスをご利用いただけます。

セキュリティに対する当社のアプローチの詳細をお読みいただき、お客様の関与するところについてご確認ください。

このページの情報は、特に明記しない限り Atlassian Cloud 製品である Jira、Confluence、Bitbucket に適用されます。

セキュリティに対するアトラシアンのアプローチ

このセクションでは、セキュリティに対するアトラシアンのアプローチについて取り上げます。複数のセキュリティ分野にわたりアトラシアンが実行している主要なステップと実装しているコントロールについて、当社の独自環境 (クラウド ベースのプラットフォームなど) に対するセキュリティ保護と、製品開発においてお客様とユーザーの安全を最大限に高めるためのプロセスを説明しています。

アトラシアンのセキュリティ理念

セキュリティに対するアトラシアンのアプローチは、次のようないくつかの重要テーマに基づいています。

- クラウドと製品セキュリティで業界をリードする。

- クラウド セキュリティに関するお客様の要件をすべて満たし、業界のセキュリティ標準と認定の要件を上回る。

- 自社のプログラム、プロセス、および指標をオープンで透明性があるものにする。これには、過程の共有、他のクラウド プロバイダーの同様の取り組みの促進、お客様への新たな標準の策定を含む。

このセクションでは、上記の重要テーマで掲げたセキュリティ理念を実現すべく実施している、様々な対策やイニシアチブに焦点を当てます。

また私たちは、当社の主力商品の多くがアトラシアン社内の日常的なプロセスやワークフローの重要な部分を支え、形成しているという事実を、誇りに思っています。たとえば、Jira や Confluence といったアプリケーションは、当社のインシデント管理および脆弱性管理のプログラムを支える重要な柱となっています。つまり、当社が自社製品のセキュリティ保護に注力しているのは、当社の主要な価値観の 1 つが「顧客をないがしろにしない」ことであるからだけでなく、当社もお客様と同じ製品を使用しているからなのです。

アトラシアンのチームについて

ほとんどの企業が同様であると思いますが、私たちは自社のセキュリティ チームを非常に誇りに思っています。業界でも非常に優秀な人材を採用し、チームを編成しています。当社のセキュリティ チームは、サンフランシスコに拠点を置く CISO の指揮の下、シドニー、アムステルダム、バンガロール、オースティン、マウンテンビュー、サンフランシスコ、ニューヨークの各オフィスに、100 人を超えるメンバーが配属されています (一部のリモート チーム メンバーを含む)。セキュリティを優先している Atlassian では、セキュリティ チームは成長を続けています。セキュリティ チームには次のサブ チームがあります。

- 製品セキュリティ – 当社の製品およびプラットフォームのセキュリティを担当

- エコシステム セキュリティ – 当社の Marketplace およびアドオンのセキュリティを担当

- 検出ルールと対応 – セキュリティ インシデントの検出と対応を担当します

- レッド チーム – 敵対エミュレーションを担当して、「検出ルールと対応」に関する訓練を行います

- セキュリティ アーキテクチャ – 当社の製品およびプラットフォームのセキュリティ要件定義を担当

- 企業セキュリティ – 当社のネットワークおよびアプリケーションに関する内部セキュリティを担当

- トラスト – お客様の期待事項の追跡と対応、および当社のプロセスや実践に関する透明性の提供を担当

- 開発および SRE (Site Reliability Engineering) – セキュリティ チーム用のツールの開発と運用を担当

- 意識向上およびトレーニング – 当社従業員およびパートナーの業務遂行における情報セキュリティ教育を担当

セキュリティ チームは拡大し続けていますが、セキュリティの向上を達成するという Atlassian のミッションを体現するのは、従業員個々人です。この意識は、Atlassian での仕事を通してすべての従業員に浸透しています。私たちは、クラウド セキュリティにおいて業界をリードし、お客様のクラウド セキュリティの要件すべてを満たし、業界のセキュリティ標準と認定の要件をすべて上回り、どのようにお客様のデータを保護しているかに関する詳細情報を公表することを目指しています。当社の目標とビジョンは、Atlassian での仕事を通してすべての従業員に浸透しています。

その他のセキュリティ支援プログラム

基本的なセキュリティ対策を重視する一方、当社ではセキュリティが広く適用されて事前に対応できるように、さまざまなプログラムにも取り組んでいます。たとえば次のようなものです。

セキュリティ検出プログラム

Atlassian のセキュリティ検出プログラムは、インシデント対応プロセスを補完するものです。標準的なインシデント管理プロセスを構成する別のプログラムとして設置したこのプログラムでは、現在直面しているインシデント タイプだけでなく、将来の脅威の状況で直面することが予想されるインシデント タイプについても、検索とアラート発動を積極的に行うことを目的としています。

バグ報奨金プログラム

Atlassian のバグ報奨金プログラムは、業界随一という一貫した評価を受けています。このプログラムにより、何万人もの調査員で構成される信頼性の高いコミュニティを活用して、当社製品を継続的にテストし、脆弱性が発見された際に報告を受けられます。

セキュリティ プログラムの継続的な改善

Atlassian では、当社のセキュリティ プログラムが常に業界をリードする最新鋭のものとなるよう、注力しています。そのためには、常に現在のセキュリティに対するアプローチを評価して (同業他社との比較も含め)、改善の機会を捉える必要があります。

この目的に向けて、独立したセキュリティ コンサルティング会社に依頼して、セキュリティ プログラムの成熟度評価を数多く実施してきました (今後も継続して実施します)。また、2020 年には、当社の信頼とセキュリティ プログラムの全体にわたり、相互評価も実施しました。これらのプロセスから抽出した主要な推奨事項などの成果に従い、問題と改善の機会のギャップ解消を図ります。

さらに、「製品セキュリティ」や「検出ルールと対応」などのさまざまなセキュリティにおよぶ一連のプログラムを定義して、社内の改善を主導します。セキュリティ管理チームでレビュー対象とする各プログラムをサポートするため、指標の定義を行いました。これらの指標は、アトラシアンの中核を成すすべての機能において、改善すべき領域を特定するために使用されます。

詳細情報

社内環境のセキュリティ保護

セキュリティに対する効果的なアプローチは、自分の家の中を整頓すること、つまり、自社環境のセキュリティを維持することから始まります。これを実現するには、いくつかの手順が必要となります。

ネットワーク アーキテクチャへのセキュリティの組み込み

アトラシアンでは、社内ネットワークのセキュリティ保護に階層化アプローチを実施しています。クラウド環境の各層にコントロールを実装し、ゾーン、環境、サービスでインフラストラクチャを分割しています。オフィスやスタッフ、お客様のデータ、CI/CD、DMZ ネットワーク トラフィックの限定などのゾーニングを実施しています。また、環境の分離を行うことで、本番環境と非本番環境との間での接続を制限しているため、本番環境のデータは本番環境外ではレプリケートされません。それらの同じネットワーク内からのみ、本番環境のネットワークおよびサービスにアクセスできます。たとえば、本番環境のサービスは、別の本番環境のサービスにのみアクセスできます。

サービスが他のサービスと通信するには、認証許可リストによって明示的に許可されている必要があります。機密性の高いネットワークへのアクセスについては、仮想プライベート クラウド (VPC) ルーティング、ファイアウォール ルール、ソフトウェア定義ネットワークにより制御しています。これらのネットワークへの接続はすべて暗号化されます。また、社内ネットワークと本番環境用ネットワークの両方に侵入検知を実装し、潜在的なセキュリティ侵害を検出できるようにしています。

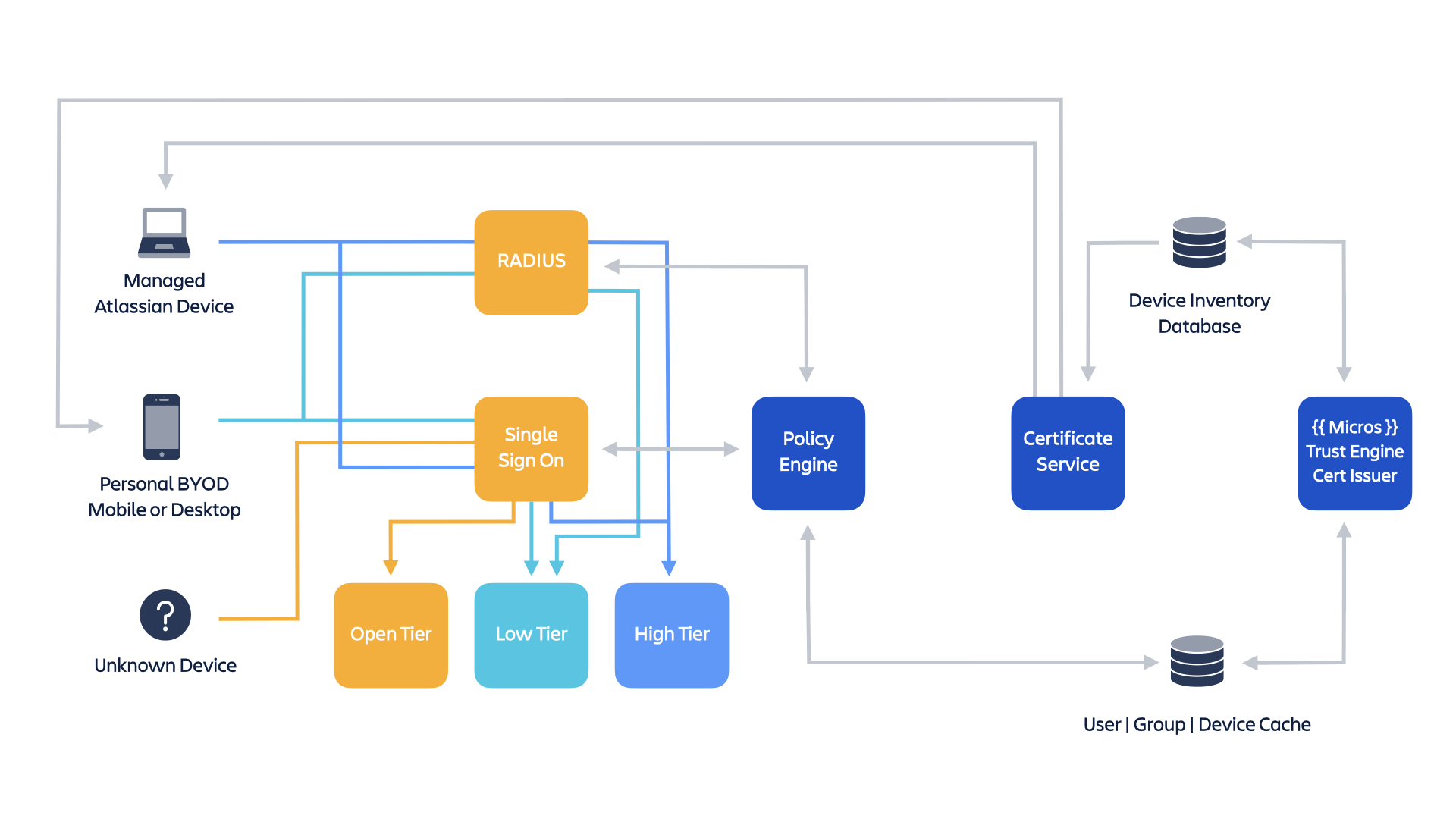

ゼロ トラストによる社内ネットワークへのアクセス保護

アトラシアンでは、企業ネットワーク、社内アプリケーション、およびクラウド環境へのアクセスを、ゼロ トラストと呼ばれる概念によりセキュリティ保護しています。ゼロ トラストの中核的な理念を簡単に言うと、「決して信頼せず、常に検証する」ということです。

ゼロ トラストでは、ユーザー認証のみに依存してネットワーク上のリソースへのアクセス可否を判定するという、従来のネットワーク セキュリティのアプローチを脱却します。このようなアプローチでは、信頼性や安全性が欠けるデバイスにより、セキュリティ侵害がもたらされる恐れがあります。そこで、多くの組織では、モバイル デバイス管理テクノロジーなどのアプローチを使用したり、ネットワーク レベルで既知のデバイスのリストにアクセスを制限したりすることにより、信頼できるデバイスのみが自社ネットワークに接続できるようなモデルへと移行を始めています。

このようなアプローチは便利ですが、きめ細かい対応ができません。ゼロ トラストに対するアトラシアンのアプローチを用いると、当社のネットワーク上のリソースやサービスへのアクセス可否判定に際し、認証情報だけでなく、他のさまざまな要因も考慮して動的にポリシーを決定するしくみを効率的に構築できます。ユーザーのデバイスのセキュリティ ポスチャーに基づき (場所を問わず)、リソース レベルでアクセス可否を判定できるようになります。

簡単に言えば、ゼロ トラストを運用するネットワーク上で、(相対的な重要性と機密性に基づき) リソースに次の 3 つの階層を作成しました。

- オープン階層 – 当社のネットワークへの認証に成功したあらゆる企業ユーザーがこれらのサービスにアクセスできます。

- 低階層 – 認証された企業ユーザーが、(アトラシアンが所有し管理する) 信頼性のある企業デバイスまたは管理された BYOD (アトラシアンの MDM プログラムに登録済みの私有デバイス) から当社ネットワークにアクセスする場合に限り、これらのリソースを使用できます。

- 高階層 – 認証された企業ユーザーが、アトラシアン提供の企業デバイスからアクセスする場合に限り、これらのリソースを使用できます。当社の企業ネットワークからの本番環境サービスへのアクセスは、高階層デバイスおよび SAML 認証を介した場合にのみ可能となります。

アトラシアンにおけるゼロ トラストの実装は、さまざまな自動化プロセス、サービス、およびコンポーネントを使用して動作します。高階層の動作は次のとおりです。

- 企業デバイスおよび管理された BYOD デバイス上で認証されたユーザーには、当社の Trust Engine サービスから証明書が付与されます。証明書には、BYOD デバイス用であるか企業デバイス用であるかを示すメタデータが含まれています。証明書は、当社のエンドポイント管理ソリューションを使用してデバイスにデプロイされ、定期的に再発行 (または失効処理) が行われます。

- ユーザー認証時に証明書が求められ、当社のインフラストラクチャに送信されます。証明書に格納された情報は、ユーザーのアカウントの有効性およびデバイス種別の検証に使用されます。この情報に基づき、ユーザーは、ネットワークとアプリケーションへのアクセスが制限される低階層ネットワークにプッシュされるか、高階層へのアクセスを許可されます。アトラシアンのネットワークに接続されたデバイスは、1 時間ごとのポーリングとエンドポイント管理ソリューションとの相互参照により、所有者、デバイス セキュリティ、およびセキュリティ ポスチャーに関する情報が判断されます。その際、デバイスが、マルウェア対策、暗号化、OS バージョンなどの最小要件を満たしているかも確認されます。

- 中央データベースは、ユーザー デバイスのコンプライアンスに関する情報で更新されます。この情報に基づき、当社ネットワーク上のリソースへのユーザーのアクセスの可否が判断されます。非準拠と示されたデバイスでは、当社ネットワークへの接続が終了されます。

アトラシアンでは、ゼロ トラスト アーキテクチャの理念と実装について説明した別のドキュメントを作成しました。

当社のシステムおよびサービスへのアクセスを安全に管理

アトラシアンでは、すべてのシステムおよびサービスに対するユーザー アクセスのプロビジョニング (割り当てまたは取り消し) について、プロセスを明確に定めています。確立されたワークフローで、当社の人事管理システムとアクセス プロビジョニング システムを連携しています。事前定義されたユーザー プロファイルに基づく役割ベースのアクセス コントロールを使用し、スタッフには業務上の役割に適切なアクセス権のみが付与されるようにしています。すべてのユーザー アカウントは、データ、アプリケーション、インフラストラクチャ、またはネットワーク コンポーネントへのアクセス権を取得する前に、管理者の承認を得る必要があります。

ゼロ トラスト アーキテクチャをサポートし、シングル サインオン プラットフォームを介して社内アプリへのアクセスを制御します。当社のアプリにアクセスするには、従業員は 2 要素目の認証の使用を含む、このプラットフォームを経由した認証を行う必要があります。アプリに応じて、スタッフは FIDO2 キーを使用するか、アトラシアンのスタッフに提供されたモバイル アプリ認証システムで認証する必要があります。SMS や電話による OTP (ワンタイム パスワード) などのセキュリティが不十分な認証方式はサポートしていません。このアプローチの採用により、アトラシアンではフィッシング ベースの攻撃や中間者攻撃に対する耐性が高い認証プロセスを確保しています。テキスト メッセージでコードを送信するシステムはいずれも、熟練した攻撃者に侵害される可能性があります。

エンドポイント デバイスのセキュリティ保護

社内のノートパソコン

アトラシアンの社内機器を構成するデバイスは、データを保護し、エンドポイント侵害のリスクを軽減するように設定されています。当社のゼロ トラスト プログラムでは、承認された基準から逸脱するデバイスは自動的にアトラシアンのシステムにアクセスできなくなります。

アトラシアンの社内デバイスで実施されている管理には次のようなものがあります。

- 中央デバイス管理 - 当社の MDM (モバイル デバイス管理) ソリューションでは、セキュリティ構成 (CIS ベンチマークなど) を実施し、アトラシアンが所有するすべてのデバイスへのソフトウェア/アップデートのデプロイを担当します。

- アプリ制御 - アプリ制御により、デバイスのセキュリティ体制を危険にさらす可能性のある特定のタイプの正規ソフトウェア (リモート アクセス ソリューションなど) の実行を防ぎます。

- エンドポイント ファイアウォール - ローカル サービスがネットワークに公開されないようにします。

- ウイルス対策/EDR (エンドポイント検出と対応) - マルウェアを検出してブロックし、ログ データを収集して、当社のセキュリティ オペレーション センターがセキュリティ インシデントに迅速に対応できるようにします。

- 安全な閲覧環境 - スタッフが利用するブラウザはすべて、悪意のある拡張機能のインストールや使用を防ぎ、既知のフィッシング サイトやマルウェアを配布するサイトをブロックするよう設定されています。

- ディスク暗号化/画面ロック - すべてのデバイスは完全に暗号化され、一定期間使用されないとロックされるように設定されています。

モバイル/BYOD デバイス

アトラシアンは、個人の iOS または Android モバイル デバイスを利用して社内システムにアクセスするスタッフ向けに、BYOD (私有デバイスの業務利用) プログラムを実施しています。すべてのモバイル デバイスで、次のことを行う必要があります。

- 当社の MDM (モバイル デバイス管理) ソリューションに登録する

- フル ディスク暗号化/画面ロックを有効化する

- 最新の Android/iOS オペレーティング システムを実行する

BYOD プログラムで動作するモバイル デバイスでは、アトラシアンのシステムへのアクセスが制限されており、顧客データにはアクセスできません。

日常業務におけるセキュリティ

アトラシアンでは、日常的な業務プロセスのあらゆる側面にセキュリティを組み込むよう努めています。セキュリティ対策を事後的に「後付け」したり「ボルトで固定」したりする必要を極力減らすため、セキュリティを自分たちの行動に内在させることを目指しています。

情報資産の追跡

当社の本番環境システムは、クラウド サービス プロバイダーを通して取得したインフラストラクチャ内にあります。サービスの性質上、これらのシステムにはハードウェア・レベルでの追跡が行われません。当社製品の動作基盤となるマイクロサービスは、カスタムで構築した「サービス」データベース内で追跡されます。このデータベースは、サービスがデプロイされると自動的に更新されます。

当社のワークプレース テクノロジー チームでは、追跡のために自社製品である Jira ソフトウェアを使用して、あらゆるエンドポイントの資産インベントリを維持しています。

当社環境における変更の管理

当社の変更管理プロセスは、従来のものとは若干異なります。従来の変更管理プロセスは、ピラミッド形式の変更管理階層で実装されていました。つまり、変更を行う場合、変更内容を承認または却下するための会議で提案を行う必要があります。

当社では、「ピア レビュー、グリーン ビルド」(PRGB) 形式というオープン ソース スタイルのアプローチを採用しています。従来の変更管理プロセスとは対照的に、PRGB アプローチでは、変更ごとに (コードの変更であれ、インフラストラクチャの変更であれ) 1 人以上の同僚がレビューを行い、変更に伴う潜在的な問題を特定します。レビュー担当者の数は、変更の重要度や変更が影響を与えるシステムの重要度に応じて増やします。エンジニアは問題を特定してフラグを立て、変更を完了できるようにします。このプロセスでは、当社の環境における変更管理を動的かつ柔軟に実行できます。このコントロールでのグリーン ビルドの部分とは、新たな変更を含めた CI/CD で成功した、クリーン ビルドを指します。変更により導入されたコンポーネントが、統合、機能、ユニット、セキュリティに関するテストのいずれかで不合格となった場合、ビルドは却下され、元の変更リクエストに戻って問題に対処します。

当社システムにおける構成管理

当社では、本番環境に対しソフトウェアのインストール権限を持つのは、一部のエンジニアやアーキテクトに限られます。ほとんどの場合、ソフトウェアのインストールはできません。本番環境では構成管理ツールを使用して、サーバーの構成と変更を管理しています。これらのシステムへの直接の変更は、一貫性を確保するため、構成管理ツールでプッシュされた承認済みの構成により上書きする設定となっています。当社では、標準の Amazon Machine Images (AMI) を採用しており、AMI またはオペレーティング システムに対するすべての変更は、標準の変更管理プロセスで行う必要があります。例外の構成については、追跡およびレポートを行います。また、リソースを分離し、サービスで発生した問題が他のサービスに影響を及ぼさないようにしています。ピア レビュー/グリーン ビルド (PRGB) プロセスも採用し、複数のレビュー担当者が構成管理ツールでプッシュされた構成の変更を承認できるようにしています。すべてのビルドには暗号により署名され、本番環境では署名付きのビルドのみを実行できます。

ログの利用

当社では SIEM プラットフォームを使用して、さまざまなソースからログを集約します。集約したログには監視ルールを適用し、不審なアクティビティがあればフラグを付けます。このようなアラートのトリアージ、詳細な調査、および適切なエスカレーション方法については、当社の内部プロセスで規定しています。ログが読み取り専用となっている各システムから、重要なシステム ログが転送されます。アトラシアンのセキュリティ チームでは、セキュリティ分析プラットフォーム上でアラートを作成し、セキュリティ侵害の兆候を監視します。SRE チームでは、このプラットフォームを使用して、可用性またはパフォーマンスの問題を監視します。ログは、ホット バックアップで 30 日間、コールド バックアップで 365 日間保持されます。

重要なシステム ログは、内部ログ分析システムと侵入検知システムの両方に統合されます。

ログは、当社の全体的なインシデント検出と対応戦略の主要コンポーネントです。詳細については「セキュリティ脅威の特定、防止、および対処方法」で説明しています。

事業継続とディザスタ リカバリの管理

私たちは製品の回復力を重視しています。お客様と同じ製品を社内でも使用しているためです。中断が起こる可能性についても認識しています。そのため、中断に備えて計画を策定するプロセスを組み込むようにし、実際に中断が発生した際には、お客様への影響を最小限に抑えて中断に対処します。当社の事業継続 (BC) およびディザスタ リカバリ (DR) プログラムでは、これらの目的を達成するために実行されるさまざまなアクティビティを取り込んでいます。

BC および DR 計画のアクティビティにリーダー層が参加することで、すべてのチームに対して回復性の説明責任を確実に果たすうえで必要な管理を行えるようになります。当社の BC および DR 計画アクティビティでは、サービスの「目標復旧時間」(RTO) と「目標復旧時点」(RPO) を分析することにより、コスト、メリット、リスク間の適切なバランスを達成するよう努めています。この分析により、それぞれの復旧要件に基づいてサービスをグループ化するシンプルな 4 層システムの構築が可能になりました。このアプローチの詳細は、「アトラシアンによる顧客データの管理」ページでご確認ください。

当社の BC および DR プログラムには、次のアクティビティが含まれます。

1. 冗長性対策を組み込み、回復性要件を満たす。

2. 上記の冗長性対策をテスト、検証する。

3. テスト結果を分析し、BC および DR 対策の改善を継続的に行う。

アトラシアンでは、クラウド サービス プロバイダーから提供されるアベイラビリティ ゾーンやリージョンなどの冗長性機能を最大限に活用できるように、製品を開発しています。

当社では、潜在的な問題を早期に検出するために、さまざまな指標を継続的に監視しています。それらの指標に基づいて、しきい値を超えた場合にはアラートがサイト信頼性エンジニア (SRE) や関連する製品エンジニアリング チームに通知されるよう設定されており、インシデント対応プロセスを通じて迅速なアクションを実行できます。SRE は DR プログラムのギャップを特定する重要な役割も果たしており、リスクおよびコンプライアンス チームと協力してこれらのギャップを埋めます。各チームには DR 推進者も配置され、そのチームに関連するディザスタ リカバリの状況を監督し、管理をサポートします。

DR テストには、関連するプロセスの文書化などの、プロセスとテクノロジーの側面も含まれています。DR テストの頻度は、各サービスの重要度レベルに基づいて算出されます。たとえば、重要なお客様用のシステムの場合、バックアップとリカバリのプロセスを四半期ごとにテストします。当社では、システムに対し、特別なフェイルオーバー テストを手動で実施しています。これらのテストは、複雑でないテーブルトップ シミュレーションの演習から、より複雑なアベイラビリティ ゾーンまたはリージョンのフェイルオーバー テストに至るまで多岐にわたります。テストの複雑さに関わらず、テスト結果を取り込んで文書化したり、改善の余地やギャップがあるか分析して特定したり、特定したギャップを Jira チケットの活用で修復したりするなど、プロセス全体で継続的に改善できるように努めています。

当社では、重要なサービスに関連するリスクを評価するため、ビジネス影響評価 (BIA) を毎年実施しています。これらの BIA の結果は、DR および BC に関する取り組みの戦略推進に役立ちます。その結果、重要なサービスで効果的な DR および BC 計画を作成できます。

サービスの可用性

上記の対策に加え、当社の Statuspage 製品を使用して、サービス可用性の状況をお客様にリアルタイムで公開しています。当社製品で問題が発生した場合、当社で確認できた時点で、お客様にもご確認いただけます。

バックアップ

アトラシアンでは、包括的なバックアップ・プログラムを運用しています。これには、システム リカバリ要件に合わせてバックアップ対策が設計されている社内システムも含まれます。Atlassian Cloud 製品の、特にお客様およびアプリケーションのデータについては、広範なバックアップ対策も講じています。アトラシアンでは、Amazon RDS (リレーショナル データベース サービス) のスナップショット機能を使用して、RDS インスタンスごとの自動バックアップを毎日作成しています。

Amazon RDS スナップショットは、ポイントインタイム・リカバリ(特定時点への復元)をサポートできるよう 30 日間保持され、AES-256 暗号化を使用して暗号化されます。バックアップ・データはオフサイトに保存されませんが、特定の AWS リージョン内にある複数のデータ・センターにレプリケーションされます。また、四半期ごとにバックアップ テストを実施しています。

Bitbucket では、データは異なる AWS リージョンにレプリケーションされ、各リージョン内で毎日独立したバックアップが作成されます。

これらのバックアップは、お客様による大幅な変更の復元には使用されません。これには、スクリプトを使用して上書きされたフィールド、削除された課題、プロジェクト、サイトなどの変更が含まれます。データの損失を避けるため、定期的なバックアップをお勧めします。ご利用の製品に関するバックアップ作成の詳細については、サポート ドキュメントをご確認ください。

物理的なセキュリティ

アトラシアンのオフィスにおける物理的なセキュリティ コントロールは、物理的および環境的なセキュリティ ポリシーに基づき、オン プレミスおよびクラウドの環境全体で堅牢な物理的セキュリティが確実に実施されるようにしています。このポリシーでは、安全な作業場所などのエリアをカバーし、任意の場所の IT 機器を保護し、建物やオフィスへのアクセスを適切な人員に限定し、物理的な出入口を監視します。当社の物理的なセキュリティ プラクティスには、勤務時間中の受付の在席、訪問者の登録要件、すべての非公共エリアへのバッジによるアクセスなどが含まれます。また、正面玄関と搬入口などの出入口での業務時間外のアクセスやビデオ録画について、オフィス ビル管理者と連携しています。

パートナーのデータ センターは、最低でも SOC-2 に準拠しています。これらの認定では、物理的および環境的なセキュリティと保護を含む、さまざまなセキュリティ・コントロールに取り組んでいます。データ センターへのアクセスは、権限を付与された人員に限られ、生体認証手段によって検証されます。物理的なセキュリティ対策には、常駐の警備員、有線でのビデオ監視、侵入者用の装置、その他の侵入保護措置が含まれます。

データの安全性確保

当社では、数多くの対策を講じ、お客様のデータの安全性と可用性を維持し、可能な限りお客様がデータを管理できるようにします。

データ センター

アトラシアン製品とデータは、業界をリードするクラウド ホスティング プロバイダーである Amazon Web Services (AWS) でホストされています。冗長性とフェイルオーバー オプションを備えた最適なフォーマンスをグローバルに活用しています。AWS 内の地理的に多様な複数のリージョン (米国東部および米国西部、欧州連合、アジア太平洋) や、それらの各リージョン内の複数のアベイラビリティ ゾーンを利用し、いずれかのデータ センターで障害が発生した場合でも、当社製品またはお客様のデータの可用性に影響を与えないようにしています。詳細については、アトラシアンによる顧客データの管理に関する個別のドキュメント、およびクラウド ホスティング インフラストラクチャのページをご覧ください。

お客様のデータが保管されているデータ センターへの物理的なアクセスは許可された人員にのみ限定され、アクセスは生体認証で検証されます。データ センターの物理的なセキュリティには、常駐の警備員、有線でのビデオ監視、侵入者用の装置、その他の侵入保護措置が含まれます。

データの暗号化

アトラシアン クラウド製品のすべてのお客様データは、パブリック ネットワーク経由での転送中に、TLS 1.2+ と Perfect Forward Secrecy (PFS) を併用して暗号化され、不正な開示や変更から保護されます。TLS の実装では、強力な暗号に加えてブラウザーがサポートするキーワード長を使用する必要があります。

Jira Software Cloud、Jira Service Management Cloud、Jira、Bitbucket Cloud、Confluence Cloud、Statuspage、Opsgenie、Trello、Loom、Compass、Rovo のお客様データおよび添付資料を保管するサーバーのデータ ドライブは、業界標準のフル ディスク AES-256 を使用して保存データを暗号化しています。プラットフォームの最新情報については、Atlassian Trust ロードマップをご覧ください。

キー管理

アトラシアンではキー管理に AWS Key Management Service (KMS) を使用しています。暗号化、復号化、キー管理のプロセスが AWS の既存の内部検証プロセスの一部として、定期的に検査されて検証されます。各キーには所有者が割り当てられ、所有者は、適切なレベルのセキュリティ制御をキーに設定する役割を果たします。

テナントの分離

アトラシアン製品をご使用いただく際に、お客様には一般的にクラウド ベースの IT インフラストラクチャを共有していただいていますが、あるお客様の行動が他のお客様のデータやサービスを損なうことがないように、論理的に分離する対策を講じています。

これを実現するためのアトラシアンのアプローチは、アプリケーションによって異なります。Jira Cloud および Confluence Cloud の場合、お客様の間の論理的な分離を実現するために、「テナント コンテキスト」という概念を使用しています。この概念は、両方のアプリケーション コードに実装され、当社が構築した「テナント コンテキスト サービス」(TCS) というしくみで管理されます。この概念により、次が保証されます。

- それぞれのお客様のデータは、保存中に他のテナントから論理的に分離された状態にある。

- Jira または Confluence によって処理されるリクエストには「テナント特有」のビューで表示され、他のテナントに影響しない。

簡単に言うと、TCS は、個々のお客様のテナントの「コンテキスト」を保管することによって機能します。各テナントのコンテキストは、TCS によって一元的に格納される一意の ID に関連付けられ、そのテナントに関係する幅広いメタデータ (テナントが含まれるデータベース、テナントが所有するライセンス、アクセス可能な機能、その他の設定情報など) が含まれます。お客様が Jira Cloud または Confluence Cloud にアクセスすると、TCS はテナント ID を使用してそのメタデータを照合します。その後、メタデータはテナントがセッション中にアプリケーション内で実行するあらゆる操作にリンクされます。

TCS が提供するコンテキストは、お客様データとのやりとりが発生する際の「レンズ」の役割を果たし、このレンズが常に 1 つの特定のテナントに限定されます。そのため、あるお客様のテナントが別のテナントのデータにアクセスすることも、別のテナントがそのアクションによって別のテナントのサービスに影響を与えることもありません。

クラウド アーキテクチャの詳細については、「クラウド サポート リソース」にも一部記載がありますので、ご覧ください。

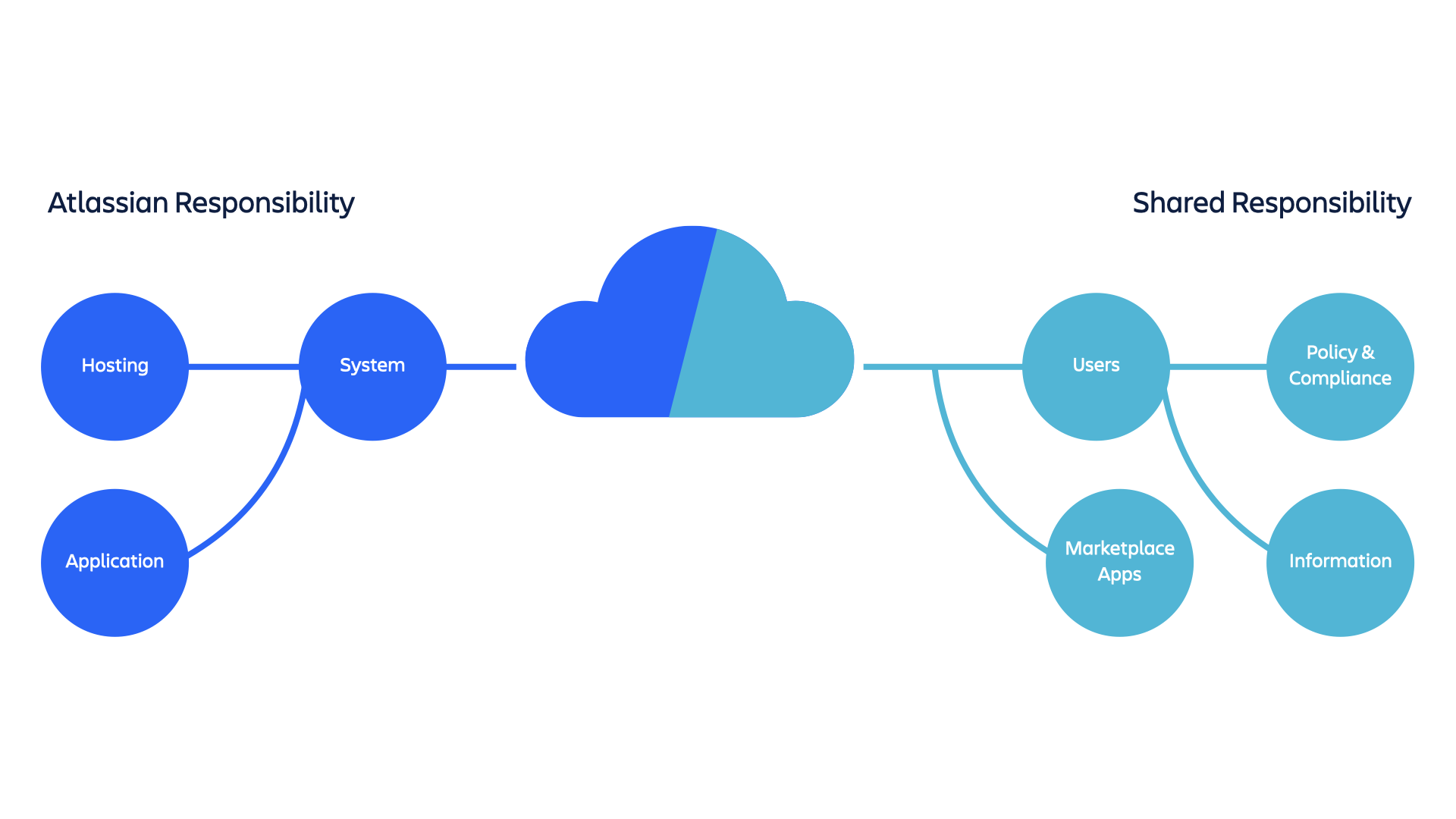

お客様データの管理責任を共有

アトラシアンは、提供するアプリケーション、アプリケーションが実行されるシステム、およびそれらのシステムがホストされている環境のセキュリティ、可用性、およびパフォーマンスについて責任を負います。しかし、セキュリティは、特に次の 4 つの項目に関して、アトラシアンとお客様との間の共同責任です。

ポリシーとコンプライアンス

お客様のビジネス ニーズを満たし、業界、規制、 および法令上のコンプライアンスの義務に準拠したシステム運用

ユーザー

ユーザー アカウントの作成と管理

情報

お客様が Confluence Cloud、Jira Cloud、Jira Service Management、Trello、Bitbucket Cloud、Compass、Loom または Rovo に保存する内容

Marketplace アプリ

アトラシアン製品と統合されたサードパーティ サービス

お客様のデータを保護しセキュリティを確保するために、アトラシアンは必要な方策をすべて講じますが、実際には、お客様が製品のセットアップ時に行う判断がセキュリティの実装方法にも大きな影響を与えます。当社製品を使用する際の重要な注意点は次のとおりです。

- ドメイン検証とユーザー アカウントの一元管理 – お客様の組織の管理者は、1 つまたは複数のドメインについて、所有ドメインであることを検証により証明できます。ドメインの検証により、管理者は従業員の Atlassian アカウントをすべて一元管理し、認証ポリシー (パスワード要件や SAML など) を適用できます。お客様のアカウントへのアクセスとアカウント経由で利用できるデータを保護することにつながる重要な措置のため、すべてのお客様に実践を強くお勧めします。

- アクセス権限 – 当社の製品は、その性質上、コラボレーションが可能な設計となっていますが、お客様の組織内でユーザーに付与するデータ アクセス権限については、注意が必要です。場合によっては、お客様がデータへのパブリック アクセスを許可することもできます。アトラシアンはこれを管理できないため、このような場合にはデータのコピーや拡散を防ぐことができません。

- 一元的なアクセス – Atlassian Guard を利用して、使用するすべてのアトラシアン製品全体で一元管理およびセキュリティ強化 (必須化された 2FA およびシングル サインオンの使用を含む) を行うことを強くお勧めします。

詳細については、クラウド セキュリティの共同責任に関するドキュメントをご覧ください。

お客様データへのアクセスの制御

当社ではすべてのお客様データを平等に機密情報として扱い、これを統括する厳重な制限を適用しています。従業員や契約社員に対し、研修プログラム受講時に啓蒙トレーニングを実施して、お客様データの重要性と取り扱いのベスト プラクティスを教育しています。

Atlassian では、許可された社員のみが、アプリケーションに保管されているお客様データへのアクセス権を持ちます。パスフレーズで保護された個別の公開キーを使用して認証を行い、サーバーでの受信トラフィックでは、Atlassian および内部のデータ センターを経由した SSH 接続のみが許可されます。2FA を必要とする追加の認証要求と確認がない限り、アクセスできるのは権限を有するグループに限られます。

当社のグローバル サポート チームは、厳格な認証および権限のコントロールにより、メンテナンスとサポートのプロセスを容易にします。ホストされているアプリケーションやデータへのアクセスは、アプリケーションの健全性の監視、システムまたはアプリケーションのメンテナンス、または当社のサポート システム経由でのお客様からの依頼に基づいて行います。また、お客様には、当社の同意コントロール チェッカーを介して、サポート エンジニアがデータへのアクセスに適切であると明示的に同意するというオプションも提供されています。

お客様データへの許可されていないアクセスや不適切なアクセスは、セキュリティ インシデントとして扱い、当社のインシデント管理プロセスを通じて管理します。このプロセスには、ポリシー侵害があった場合の、影響を受けるお客様への通知も含まれます。

データの保持と削除

当社は、ユーザーからの個人情報の削除依頼に対応できるよう規定を設けています。また、Atlassian アカウントをお持ちのエンド ユーザーが、ご自身で個人情報を削除できるようにしています。お客様がアトラシアンのツールを使用してデータにアクセスし、インポートおよびエクスポートできるように、インポートおよびエクスポート ツールもご用意しています。

お客様のサイトは、お客様の現在のサブスクリプション期間の終了日から 15 日後に非アクティブ化されます。非アクティブ化されたサイトのデータは、お客様の現在のサブスクリプション期間の終了後、15 日間 (評価サイトの場合) または 60 日間 (有料サブスクリプション サイトの場合) 保持されます。Jira の場合、以前に契約していたすべての Jira 製品のサブスクリプションを解除した場合にのみ、データが削除されることにご注意ください。

追加情報については、セキュリティ プラクティスのページまたはデータ ストレージに関する FAQ をご覧ください。

従業員のセキュリティ保護

アトラシアンでは、すべての従業員に安全に業務を遂行する方法を認識してもらい、それに応じて業務を行えるように注力しています。セキュリティに対する考え方を織り込むことはアトラシアンの文化の中心にあり、潜在的なサイバー攻撃に対する全体的な回復力の強化に寄与しています。

セキュリティ意識トレーニング

アトラシアン社員は全員、オンボーディング プロセス時にセキュリティ意識トレーニングを受けた後、毎年同トレーニングを受け、最新のセキュリティ脅威を認識し、セキュリティ プラクティスを業務で活用できるようにしています。

チームが直面するセキュリティ上の脅威の多くは、請負業者が直面する脅威と同じであるため、セキュリティ意識トレーニングの受講対象を請負業者に拡大しています。

当社のセキュリティ意識トレーニング プログラムでは、セキュリティに関するさまざまなトピックに取り組んでいます。現在のセキュリティ上の脅威、攻撃と詐欺、フィッシング シミュレーションの特定と報告、データの分類と管理、顧客データの保護、セキュリティ リスクの特定と報告などがあります。セキュリティ意識トレーニングで取り上げられているトピックはすべて、当社のコンプライアンスや規制の要件に合致しています。

アトラシアンの全社員を対象とした一般的な情報セキュリティ トレーニングのほかに、開発者には、安全なコーディングや脆弱性管理に関する専門性の高いトレーニングも実施して、当社とお客様に確実な成果をもたらしています。開発チームは、組織全体で専任のセキュリティ エンジニアから、セキュリティ関連の運用タスクに関するサポートを受けることもできます。

また、当社はオープンなコミュニケーション チャンネルを維持しているため、すべての従業員がセキュリティ チームから容易にサポートを受けられます。

セキュリティチャンピオンプログラム

セキュリティ チャンピオン プログラムには、各製品チームおよびサービス チーム内に献身的なセキュリティ アドボケートがいます。この専任のチャンピオンは重要なセキュリティ プラクティスを同僚のチーム メンバーに広める責任を負うと共に、中央セキュリティ チームとセキュリティ上の課題について連携して、コミュニケーションを円滑化します。

脆弱性の特定、安全な開発プラクティスの理解、安全なコードの記述が行えるように、チャンピオンを対象に高度なアプリケーション セキュリティ トレーニングを実施しています。

アトラシアンのセキュリティ チャンピオンは定期的に集まり、最新のセキュリティ上の問題や直面している課題についてツールや知識を共有し、すべてのチームがメリットを受けられるように工夫しています。このプログラムに基づき、当社の文化におけるセキュリティの位置付けがさらに高まっています。

身元確認

当社は、これまで構築してきたセキュリティを組み込んだ文化を今後も積極的に形成していく意志のある人材を雇用したいと考えています。このプロセスを支援するため、すべての新入社員に対して、現地の法律で認められている身元確認を行っています。役職によって、身元確認には、犯罪歴の確認、学歴検証、職歴検証、与信確認が含まれる場合があります。

当社製品のセキュリティ保護

アトラシアンは、製品ライフ サイクルのすべてのフェーズでセキュリティが重要な部分を形成することに重点を置いています。その実現のため、当社ではさまざまな方法を使用しています。

トラスト (信頼) スコアカード

アトラシアンは、製品スイート全体にわたって信頼 (セキュリティ、不正使用、コンプライアンスなど) 最優先の意識を徹底することに重点を置いています。この目的のために、「製品トラスト スコアカード」と呼ばれる説明責任と監視のシステムを実装し、アトラシアンのすべての製品の信頼およびセキュリティ体制を測定しています。これはアトラシアンが作成した自動化プロセスで、さまざまな基準 (例: 最新の脆弱性、トレーニング範囲、コンプライアンスの準拠、最近のセキュリティ インシデント) を利用して、各製品の全体的なトラスト スコアを把握できます。

各製品チームはこのスコアリング プロセスにより、信頼に関して注意が必要な領域を客観的に把握し、対処する必要がある既存のギャップと、これらのギャップに対処するためのアクションを特定します。また、特に当社の製品スイートは拡張し続けているため、トラスト スコアカード プロセスにより、アトラシアンのトラスト部門は信頼の観点から長期にわたるすべての製品の追跡状況を簡単に把握することもできます。

セキュリティの取り組み

当社の製品セキュリティ チームは戦略的な取り組みを行っており、時間枠を設定したセキュリティ評価を実施し、特に重要なプラットフォームや製品領域での技術的な脅威を特定することを目指しています。主な成果は、セキュリティ ギャップを特定して修復し、当社のプラットフォームや製品領域のセキュリティ体制を一貫して改善することです。

ターゲットを絞ったセキュリティ保証

製品セキュリティ チームは、セキュリティ レビュー プロセスを実行して、ソフトウェア プロジェクト全体におけるセキュリティ保証も提供します。リスクベースのプロセスを使用して、保証活動の重点箇所を優先順位付けし、プロジェクトのリスクを軽減するために必要なアクションを特定します。特定されたリスク レベルに応じて、保証活動には次の組み合わせが含まれます。

- 脅威モデリング

- 設計レビュー

- コード レビュー (手動およびツール支援)

- セキュリティ テスト

- サードパーティの専門研究者とコンサルタントによる独立した保証

このガイドの他のセクションでも説明しているように、アトラシアンには業界をリードするバグ報奨金プログラムもあります。このプログラムでは、信頼性の高いクラウド ソースのセキュリティ調査員のグループを利用して、継続的にセキュリティ保証を提供しています。

脅威モデリングを介した安全設計

当社製品の計画と設計の段階で、プロジェクトが複雑な脅威に直面したり、セキュリティ クリティカルな機能の開発を伴う場合に、セキュリティ リスクの理解を深めるための脅威モデリングを行います。その際、当社のエンジニア、セキュリティ エンジニア、アーキテクト、プロダクト マネージャーの間でテーブルトップ/ブレーンストーミング セッションを行い、関連する脅威を特定し、優先順位を付けます。この情報は設計プロセスに反映され、適切なコントロールが確実に実装されます。また、開発がさらに進んだ段階で、ターゲットを絞ったレビューとテストもサポートします。

コード分析

アトラシアンには、当社のすべてのコード リポジトリをカバーする自動コード分析プラットフォーム (セキュリティ アシスタントと呼ばれる) があります。このプラットフォームは、コードの全体的なセキュリティの確保に役立つさまざまな静的解析ツール (継続的に拡張、改善中) を実行します。リポジトリでプル リクエストが発生した場合、プラットフォームでの対応は次のようになります。

- 脆弱性が取り込まれる可能性がある古いコードの依存関係を検出して特定する (詳細については、本ガイドの脆弱性管理のアプローチについての説明をご覧ください)。

- コード リポジトリ内のシークレットの偶発的または不注意による開示を特定する (例:認証トークンまたは暗号化キー)。

- コードに脆弱性をもたらす可能性のある不審なコーディング パターンを特定するための分析を行う。

セキュリティ ナレッジ ベース

当社は、セキュリティを最大限に高めた製品を構築するために、関連したセキュリティ課題や脅威について、開発者が継続的な知識の蓄積に必要なサポートを利用できるようにします。このため、アプリケーション セキュリティのナレッジ ベースを社内に維持し、開発者が必要なときにいつでもアクセスできるようにしています。

セキュリティ脅威の検知、防止、および対応

セキュリティ テスト

当社のセキュリティ テストのアプローチは、「継続的な保証」という概念に基づいて構築されています。ターゲットを絞った特定の侵入テストだけでなく、クラウド ソース形式のバグ報奨金を利用した常時テスト モデルも使用しています。この多面的なアプローチにより、脆弱性を発見し、可能な限り安全な製品をお客様に提供できる見込みはこの上なく高まると考えています。詳細については、「社外セキュリティ テストに対する当社のアプローチ」をご覧ください。また、当社のテスト方法の概要は次のとおりです。

- アトラシアン セキュリティ レビュー - 上記のように、当社の製品セキュリティ チームは、通常のアクティビティとして、セキュリティ テストを含むセキュリティ レビュー プログラムを実行しています。テストはコード レビューとアプリ セキュリティ テストで構成され、リスク評価によって特定された弱点領域をターゲットにしています。

- アトラシアンのセキュリティ テスト チーム - 社内にペネトレーション テスト チームがあり、リスクベースのアプローチで事業領域 (クラウド環境、新しい製品や機能、社内のシステムやツールなど) におけるホワイトボックス (コードおよびエンジニア支援) のセキュリティ評価を実施しています。また、セキュリティ コンサルティングの専門企業と提携して、当社の製品とインフラストラクチャに対してホワイトボックス ペネトレーション テストを実施しています。

- アトラシアンのレッド チーム - アトラシアンのレッド チームは、アトラシアンのシステム、プロセス、環境内に潜む脆弱性の特定や悪用を試みる敵を模倣し、こうした脆弱性の早期特定や対処に万全を期す役割を担っています。

- バグ報奨金 - Bugcrowd の信頼できるセキュリティ調査員のコミュニティを利用して、評価の高いバグ報奨金プログラムも実施しています。製品の脆弱性を継続して特定することで、悪意ある者が脆弱性を特定したり悪用したりすることは難しくなっていきます。当社のバグ報奨金プログラムは、「業界随一」という定評を何度も得ています。当社の製品または環境の数は 25 を超え、サーバー製品、モバイル アプリ、Cloud 製品など多岐にわたります。これらのすべてがバグ報奨金プログラムの対象となります。

以下のレポート内で報告されたセキュリティ上の脆弱性は、バグ報奨金の収集プロセスを通じてアトラシアン内部の Jira で追跡され、このプログラムを通して見つかった問題はすべて当社のセキュリティの脆弱性に関するサービス レベル目標 (SLO) に従ってトリアージ、追跡されます。

- Atlassian の最新バグ報奨金レポートのダウンロード (2025 年 1 月)

- Jira Align の最新バグ報奨金レポートのダウンロード (2025 年 1 月)

- Opsgenie の最新バグ報奨金レポートのダウンロード (2025 年 1 月)

- Statuspage の最新バグ報奨金レポートのダウンロード (2025 年 1 月)

- Trello の最新バグ報奨金レポートのダウンロード (2025 年 1 月)

- Loom の最新バグ報奨金レポートのダウンロード (2025 年 1 月)

脆弱性管理

アトラシアンは、製品、サービス、インフラストラクチャにおける脆弱性の重大度と頻度の低減、および特定された脆弱性を可能な限り迅速に解消することに努めています。このため Atlassian では、アプリケーションとインフラストラクチャ全体で脆弱性を特定、追跡し、これを修復する自動および手動のプロセスを使用する、多面的で絶えず進化し続ける脆弱性管理の方法を採用しています。

セキュリティの脆弱性は、自動スキャナー、内部セキュリティ レビュー、顧客レポートや、当社が公開しているバグ報奨金プログラムなどさまざまなソースから特定できます。脆弱性が特定されると、Atlassian の全社的な専用の脆弱性追跡 Jira プロジェクトにチケットが記録されて、関連するシステム責任者またはエンジニアリング チームに割り当てられます。この一元的なアプローチにより、プロアクティブな通知、自動エスカレーション、全社的なレポートを自動化して、脆弱性を適宜修復できます。

詳細については、「Atlassian の脆弱性管理方法」の専用ページをご覧ください。

インフラストラクチャ

当社では、さまざまな脆弱性検出ツールを導入しています。アトラシアンのインフラストラクチャに対して定期的に自動スキャンを実行し、脆弱性を特定しています。これには、次が含まれます。

- ネットワーク スキャン – アトラシアン環境全体でアクティブなサービス、オープン ポート、実行されているアプリケーション、およびネットワーク レベルでの脆弱性を特定します。

- 継続的なアセット ディスカバリー – 外部ネットワークの境界を越えた継続的なアセット ディスカバリーとセキュリティ分析を実施します。また、社内で開発したアセット インベントリと検出メカニズムも備えています。

- AWS 設定のモニタリング – 確立された設定基準に照らして AWS 環境の設定を監視します。

アトラシアンでは、常に最新の利用可能なツールを検討しており、脆弱性検出能力が強化されると判断した場合は、使用ツール一式に追加します。

製品

開発プロセスの一環として、また前述のバグ報奨金プログラムに加えて、当社はさまざまなツールを使用し、脆弱性およびバグを可能な限り特定して防ぎ、お客様やユーザーが当社製品にアクセスできるようにします。プラットフォームを使用することにより、これらのツールのコード リポジトリ全体へのデプロイが容易になります。ツールには次のものが含まれます。

- アトラシアンでは、Docker コンテナ イメージを使用して、サービスの大部分をデプロイしています。Docker コンテナは、当社の製品が個々のマシン構成パラメーターに左右されずに実行できるよう、必要な関連システムのライブラリ、ツール、構成設定、その他の依存関係から成る自己完結型のパッケージ環境を提供しています。開発、ステージング、または本番の各環境にデプロイされるすべてのコンテナを対象とする完全コンテナ セキュリティ スキャニング プロセスを、CI/CD パイプラインに組み入れています。

- 当社の製品とサービスは、多数のオープン ソース ライブラリに依存しています。社内構築、オープン ソース、商用の各ツールを組み合わせて使用して依存関係をスキャンして特定し、既知のセキュリティ脆弱性のデータベースと比較します。

また、製品の標準的な使用を通じてユーザーが脆弱性を発見した場合は、お知らせください。登録されたすべての脆弱性に対して早急に回答いたします。調査中は問題の報告者と進捗を共有し、いただいたお問い合わせに回答します。

このガイドで前述したように、当社では「ピア レビュー、グリーン ビルド」(PRGB) プロセスを使用します。製品のコード変更を 1 人または複数の同僚によってレビューし、変更によって発生する可能性のある問題を特定します。

アトラシアンではバグの重要度レベルに応じて、製品のセキュリティ課題を解決するための時間枠を定義するバグ修正ポリシーを文書化しています。

当社のバグ修正ポリシーの詳細については、こちらをご覧ください。最近修正されたバグや、現在さまざまな製品で対応中のバグに関する情報は、公開バグ トラッカーでご覧いただけます。

インシデント対応

アトラシアンには、セキュリティ インシデント対応のための包括的なアプローチがあります。アトラシアンではセキュリティ インシデントを、お客様のデータ、アトラシアンのデータ、またはアトラシアンのサービスの機密性、完全性、可用性に悪影響を及ぼすあらゆるインスタンスであると捉えています。

明確に定義された当社の社内フレームワークには、さまざまなインシデント タイプに関して文書化されたプレイブックが含まれます。このフレームワークでは、インシデント対応のすべての段階で行う必要がある手順を網羅し、プロセスの一貫性、反復性、効率性を確保しています。その手順には、インシデントの検知と分析、インシデントの分類、封じ込め、根絶と復旧が含まれます。この一貫性は、インシデント対応プロセスの一部として、Confluence、Jira、Bitbucket などの自社製品を使用することでサポートされています。

- Confluence は、一元的な場所で当社の対応プロセスを作成、文書化、更新するために使用。

- Jira は、セキュリティ インシデント (発生する可能性がある、および実際に発生した) の対応プロセスの進捗を最初から最後まで追跡するためのチケット作成に使用。

- Bitbucket は、特定のインシデントで発生する特定のエッジケースの問題に対応するためのコードベースのソリューションを開発するインスタンスで使用。

当社の製品とインフラストラクチャを包括的かつ一元的に記録し、監視することで、潜在的なインシデントを迅速に検出できます。これは、高度な能力を持ち、効果的な対応を調整した実績のあるオンコール インシデント マネージャーのチームによってサポートされます。また、できる限り効果的な調査と対応を行うため、さまざまな外部エキスパートに支援を依頼することもあります。

お客様のデータが確認済みのインシデントに関与している場合は、通知プロセスと、インシデント後の堅牢なレビュー プロセスも備えているため、インシデントからあらゆる教訓を得てプラクティスを改善し、今後、悪意のある攻撃を受けにくくなります。詳細については、Atlassian Trust Center に記載の「セキュリティ インシデントの管理に対する当社のアプローチ」をご覧ください。

セキュリティ検出プログラム

脅威がますます複雑化する状況で、アトラシアンではインシデント管理へのアプローチを強化する必要性を認識し、「セキュリティ検出プログラム」を導入しました。検出ルールを構築して、アトラシアンの環境を継続的に監視しています。当社とお客様をターゲットとする悪意あるアクティビティを検出すると、アトラシアンのセキュリティ インシデントおよびイベント管理プラットフォームにアラートを送信します。

アトラシアンの検出チームは、新しい検出ルールの定期的な作成、既存の検出ルールの調整と改善、検出ルールへの対応の自動化に重点を置いています。これらの措置は、検出ルールができるだけ効果的かつ包括的となるように万全を期すため、製品、攻撃タイプ、ログ ソースなど、さまざまな次元にわたって行われます。

このプログラムは、現在直面している脅威に対する準備が整っていることを確認するだけでなく、将来の脅威の状況についても十分に予測し、準備することを目的としています。また、セキュリティ自動化エンジニアリング チームは、当社で作成した検出を標準化するためのツールも作成しました。これにより、実行する検出は高レベルの整合性と品質を確保しており、業界随一であると私たちは確信しています。

当社のセキュリティ検出プログラムの詳細については、こちらのページをご覧ください。

レッド チーム プログラム

Atlassian のレッド チームの使命は、高度な攻撃に対する Atlassian の回復力を継続的に向上させることです。ハッカーの視点に立って行動すると、チームが実際の状況に対応することが難しい、技術的、物理的、社会的な脆弱性が見つかります。この手法では、Atlassian に効果的なセキュリティの改善方法を開発して促進できます。この手法によって Atlassian は脅威を評価して資産を保護し、実際の攻撃に適切に対処できます。

Atlassian のレッド チームは、全範囲の攻撃エミュレーションに焦点を当てています。企業をターゲットとすることの多い攻撃者として行動して重要なシステムに侵入し、情報を漏洩させてみます。その後、全員が連携して、見つかったセキュリティ脆弱性に対して長期的に維持できるソリューションに実装に取り組みます。

- 「検出ルールと対応」プログラムの効果を測定して改善します

- Atlassian セキュリティの形勢と機能に大きな変化をもたらす

- Atlassian の脆弱性と機能に関する理解を深めて、実際の攻撃に対処する

エコシステムおよびサプライ チェーン パートナーのセキュリティ保護

サプライヤー リスク管理

アトラシアンがサードパーティのサプライヤー (請負業者およびクラウド サービス プロバイダーなど) と契約関係にある場合、契約により当社のお客様またはお客様のデータが危険にさらされることがないよう注力しています。このため、サードパーティのサプライヤー契約の締結では、当社の法務チームおよび調達チームがレビュー プロセスを実施します。中程度、高度または重大なリスクがあると思われる契約については、セキュリティ、コンプライアンス、リスク、法務の各チームがリスク評価を追加で実施します。継続的なデュー デリジェンスはその後のレビューでも行います。契約のリスク レベルに応じて、契約更新時または定期的に行います。

また、アトラシアンでは、契約を締結するサプライヤーに、最低限のセキュリティ要件を遵守するよう要請しています。これらの要件は、サプライヤー契約条項に含めることによって施行されます。セキュリティ要件は、契約のリスク レベルに応じて異なり、次のものが含まれます。

- アトラシアンのシングル サインオン プラットフォームとの SAML2.0/SSO 統合

- 適切なアルゴリズムを使用した転送中および保存中のデータの暗号化

- 潜在的なセキュリティ インシデントに関する適切な情報をアトラシアンに提供するための十分なログ メカニズムを備えていること

Atlassian Marketplace

Atlassian Marketplace は、当社の製品のユーザーがアトラシアン製品に機能を追加するためのアプリや、当社の製品をサードパーティ製のツールに接続するためのアプリを購入できるプラットフォームです。Marketplace で入手可能なアプリケーションのほとんどはサードパーティの開発者によって作成されていますが、アトラシアンでは多数の措置を講じ、セキュリティが Marketplace のエコシステムの核であり続けるように努めています。たとえば次のようなものです。

Marketplace バグ報奨金プログラム – アトラシアンはすべての Marketplace アプリのセキュリティと信頼性を向上させるために、最高クラスの Marketplace バグ報奨金プログラムを設けています。このプログラムに参加する Marketplace パートナーは、プログラムを通して脆弱性を発見したセキュリティ調査員に報奨金を支払うことによって、セキュリティ・リスクが発生する前に積極的に対処できます。Cloud Fortified または Cloud Security Participant バッジを獲得するには、アプリはこのプログラムに参加する必要があります。詳細を見る

Ecoscanner - アトラシアンの Ecoscanner プラットフォームは、すべての Marketplace クラウド アプリを対象にしたセキュリティ チェックを継続的に実行します。アトラシアンは Ecoscanner を使用することで、共通するセキュリティ脆弱性についてすべての Marketplace クラウド アプリを継続的に監視して、エコシステムのセキュリティを確保します。詳細

脆弱性開示プログラム - 脆弱性開示プログラムでは、顧客またはセキュリティ調査員が、アトラシアンや Marketplace パートナーにクラウド アプリの脆弱性を報告するためのもう 1 つのチャンネルを提供します。アトラシアンは、すべてのクラウド アプリがセキュリティ リスクを軽減できるように、このプログラムを実施してパラメーターを定義しています。詳細を見る

クラウド アプリのセキュリティ要件 - アトラシアンでは、すべての Marketplace アプリケーションが満たす必要がある最低要件を定義しています。これらの要件は必須であり、すべてのアプリでセキュリティのベスト プラクティスを実施することを目指しています。詳細を見る

セキュリティ バグ修正ポリシー - Atlassian エコシステムのすべてのアプリを確実に保護するため、すべての Marketplace パートナーは Atlassian Marketplace に記載されているすべてのアプリについて、セキュリティ バグ修正 SLA を遵守することが求められます。脆弱性が検出されると、パートナーは適時に対処する必要があります。詳細を見る

「プライバシーとセキュリティ設定」タブ - マーケットプレイスの信頼感を高め、セキュリティ指標の可視性を高めるために、クラウド アプリのマーケットプレイス一覧 UI に「プライバシーとセキュリティ設定」タブが導入されました。「プライバシーとセキュリティ設定」タブには、クラウド アプリが採用しているプライバシー、セキュリティ、データ処理、コンプライアンス慣行に関する詳細な情報が表示されます。セキュリティ自己評価プログラム (SSA) が 2023 年 8 月 22 日に廃止されたため、Cloud Fortified の要件として「プライバシーとセキュリティ設定」タブが SSA に取って代わりました。詳細をご確認ください。

Marketplace のセキュリティに対する当社のアプローチの詳細については、「Atlassian Marketplace Trust Center」をご覧ください。

コンプライアンスとリスク管理

当社のポリシーとリスク管理プログラム

アトラシアンの ISO 27001 情報セキュリティ マネジメント システム標準に基づく Trust Management Program (TMP) では、お客様のセキュリティ ニーズを考慮し、アトラシアン独自のセキュリティ要件を策定しています。これには、さまざまな国際セキュリティ標準で掲げられている統制を考慮しています。

次に、アトラシアンはこれらの統制が当社の特定の環境や企業の状況に沿ったものであるかどうか、およびそれらを実装するための最良の方法を検討します。当社の TMP は次のような複数の柱で支えられています。

- ポリシー管理プログラム (PMP) – PMP は、当社の TMP の基礎となるものです。これは、ISO 27001 標準と Cloud Security Alliance の Cloud Controls Matrix (CCM) の両方に記載されている分野をカバーする、一連のセキュリティ ポリシーで構成されています。当社が作成したセキュリティ ポリシーは、社内のすべてのチームが利用でき、セキュリティに関してチームに求められている基準を把握できるようにしています。ポリシーは、毎年、および特にセキュリティ アプローチの変更が必要となる新たな脅威やリスクが見つかるたびに更新されます。当社のテクノロジー ポリシーの抜粋はこちらをご覧ください。

- リスク管理プログラム (RMP) – 当社は、現在直面しているリスクを評価して効果的に管理するために、環境と製品に対して継続的なリスク評価を実施しています。これらのリスク評価のあり方は、評価対象の環境または製品によって異なります。たとえば、当社の製品では、技術的なリスク評価またはコード レビューが多くなります。また当社では、より高いレベルのビジネス リスクの発見も検討、追及しています。当社は、エンタープライズ リスク管理プログラムをサポートするために毎年リスク評価を実施し、特定されたリスクを軽減するプロジェクトを少なくとも四半期ごとに実施しています。エンタープライズ リスク管理に対する当社のアプローチの詳細については、「Atlassian Trust Center」をご覧ください。

当社の TMP には、週次のコンプライアンスの健全性レビューやその他のミーティングが含まれ、それらを社内で文書化し、効果的に運用を継続できるようにしています。

法律、規制、および標準の遵守

当社のセキュリティ プログラムは、さまざまな業界標準に準拠して開発され、実施されています。認められている業界で標準の順守は、当社のセキュリティ戦略の基本的な要素です。これらの標準により、当社のセキュリティ プログラムがセキュリティ管理の基準を満たしていることを、第三者の立場からお客様に証明できるからです。

アトラシアンは次のような主要な基準を順守しています。

| ISO 27001 | ISO 27001 の基本は、情報セキュリティ マネジメント システム (ISMS) の開発および実装、ならびにその ISMS を通じて『ISO 27001: 附属書 A』で規定する一連の統制の実装および管理です。 ISO/IEC 27018 は、クラウド環境における個人識別情報 (PII) の保護を目的として、該当する ISO/IEC 27002 管理策の追加実装ガイダンスを提供する実践規範です。 |

| PCI-DSS | Atlassian の製品やサービスの代金をクレジット カードでお支払いになる場合、決済処理のセキュリティ対策が適切に講じられているため、安心してご利用いただけます。Atlassian は PCI DSS 準拠の事業者です。 |

| CSA CCM / STAR | CSA Security, Trust, & Assurance Registry (STAR) は、無料で一般公開されているレジストリで、さまざまなクラウド コンピューティング サービスから提供されるセキュリティ コントロールが登録されています。アトラシアンの CSA STAR Level 1 の質問票は、Cloud Security Alliance の STAR Registry からダウンロードできます。 |

| SOC 2 | これらのレポートは、アトラシアンの運用とコンプライアンスを支援するために確立された統制について、お客様とお客様の監査人が理解する役に立ちます。アトラシアンは多数の製品について SOC 2 認証を取得しています。 |

| GDPR | 私たちは、アトラシアンの製品とサービスを使用することによって直接的に関係してくる一般データ保護規則 (GDPR) が当社のお客様に課されることを十分に理解しています。そのため当社は多くのリソースを投入し、お客様が GDPR の要件を満たすことができるように支援いたします。 当社の GDPR コンプライアンスに対するアプローチの詳細については、アトラシアンの GDPR コンプライアンスのページをご覧ください。 |

| FedRAMP | Federal Risk and Authorization Management Program (FedRAMP) とは、クラウド製品およびサービスのセキュリティ評価、認定、継続的な監視を行うために標準化されたアプローチを提供する米国政府機関のプログラムです。 FedRAMP Marketplace で以下の Atlassian 製品のそれぞれのステータスをご確認ください。

|

上記の情報に加えて、当社が準拠する業界標準の包括的なリストをコンプライアンス プログラムのページでご確認いただけます。

アトラシアンにおけるプライバシー

アトラシアンは包括的かつグローバルなプライバシー プログラムを実施して、データ保護およびプライバシーに関する義務とコミットメントを満たしています。あらゆる業務にプライバシー バイ デザインを導入することなどにより、プライバシー原則を製品の開発と使用に組み込んでいます。

-

透明性: 透明性のあるポリシーによって信頼を維持することに取り組んでいます。当社のプライバシーの慣行とプライバシーに関する主要なドキュメント (プライバシー ポリシーやデータ処理補遺など) の情報については、Trust Center および法的情報でご確認いただけます。

-

データ転送影響評価: お客様によるアトラシアン製品の使用に関連して、当社はお客様がデータ転送の影響評価を実施するのに役立つ情報を提供しています。当社のデータ転送影響評価は、こちらでご確認いただけます。

-

アクセス制御とトレーニング: 個人データにアクセスしてこれを処理するアトラシアンのスタッフは、その取り扱い方法を学んでおり、その機密性とセキュリティを維持する義務を負っています。

-

データ管理ツール: 当社は、削除権やアクセス権など、データ主体の要求に関連するプライバシー義務を果たすのに役立つツールをお客様に提供しています。当社のデータ管理のツールとプロセスに関する情報は、こちらをご覧ください。

-

ニュースと最新情報: こちらでご登録いただくと、当社の法的規約および復処理者のリストに関する最新情報の通知を受け取ることができます。

内部監査と外部監査

当社は、年間コンプライアンス監査 (SOX、SOC2 など) の一環として、包括的なセキュリティ評価を実施しています。セキュリティ評価には外部の監査会社による独立した評価も含まれます。さらに、さまざまなセキュリティ トピックを含む高リスクと見なされる領域では、運用に関する内部監査を実施しています。このような監査の結果を、取締役会の監査委員会に報告して継続的な改善サイクルに組み込み、セキュリティ プログラム全体の改善に活かしています。

法執行機関と政府によるデータの要求

アトラシアンは、お客様からの信頼を獲得して維持する取り組みの一環として、行政機関からのユーザー データの要求、および行政機関からのコンテンツ削除やユーザー アカウント停止の要求に関する情報を含む、年次のアトラシアンの透明性レポートを公開しています。

アトラシアンは当社のプライバシー ポリシー、カスタマー契約、利用規定、適用される製品別規約に従って、行政機関の要求に対応します。また、当社の法執行のためのガイドラインにおいて、ユーザー データの要求に対応するため、当社のポリシーと手順に関する追加情報を提供します。行政機関の要求に応じて (ユーザー データ、または内容削除/ユーザー アカウント停止の要求のいずれの場合でも)、アトラシアンは以下の基本的指針に従います。

-

「顧客をないがしろにしない」というアトラシアンの価値観のもと、私たちはお客様のデータを対象とした行政機関の要求すべてを厳格に精査して確認します。不明瞭、過度に広範、または不適切な要求などあらゆる要求の妥当性に疑問を呈し、法律で認められている要求であるか異議を唱えます。

-

最初に、要求する行政機関側が、当該のお客様またはユーザーから直接情報を入手することを試みます。

-

法的に禁止されている場合を除き、アトラシアンは、行政機関からのお客様のデータを対象とした要求に関してお客様に通知いたします。そのため、お客様はユーザー通知ポリシーに従って、法的手続きに異議を申し立てることができます。

-

万が一、アトラシアンが行政機関の要求に応じる必要がある場合、適用法令 (米国の通信記録保管法など) に従って対応いたします。また、特定の要求には可能な限り焦点を絞って対応いたします。

-

アトラシアンは、さらなる透明性をお客様にご提供できるよう、今後も改革を提唱してまいります。

その他のお問い合わせ

当社のセキュリティ プラクティスではセキュリティへのアプローチの概要をご提供していますが、これは複雑な領域です。このスペースで相当量を記述していますが、詳細すべてをご説明できていません。

詳細については、サポート ポータルからアトラシアン チームにご連絡いただくか、アトラシアンの Trust & Security コミュニティでご質問ください。

詳細情報

このページではさまざまなドキュメントやリソースを案内してきました。セキュリティおよび信頼に対する当社のアプローチについてさらに関心をお持ちの場合、詳細にご確認いただけます。