Implementar ImageLabeller con GitHub

.png?cdnVersion=2652)

Warren Marusiak

Divulgador técnico sénior

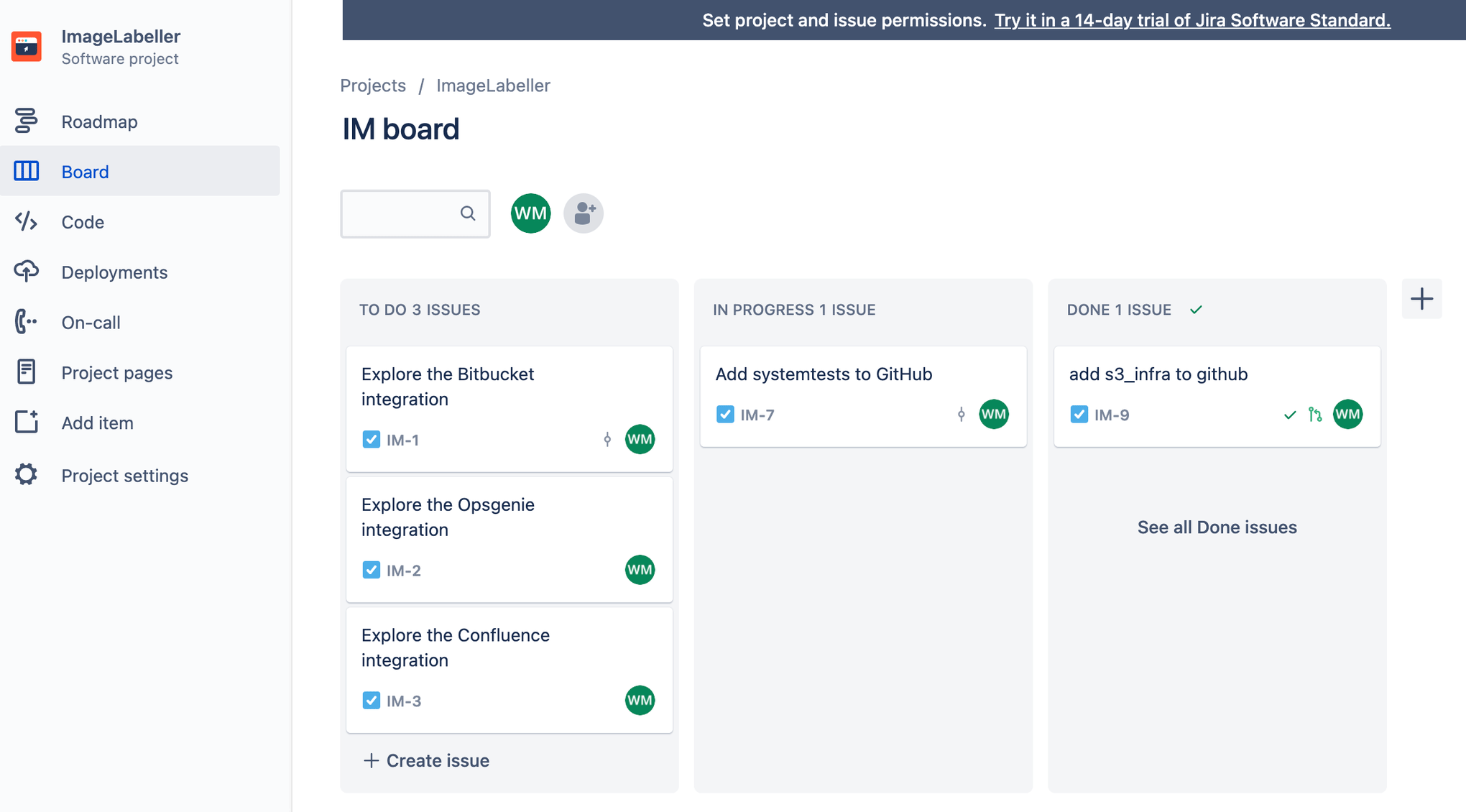

Para demostrar cómo desarrollar, implementar y gestionar aplicaciones con Jira Software y varias herramientas conectadas, nuestro equipo creó ImageLabeller, una sencilla aplicación de demostración creada con AWS que utiliza el aprendizaje automático para aplicar etiquetas a las imágenes.

Esta página explica cómo implementar ImageLabeller con GitHub. Antes de empezar, te recomendamos que leas las páginas de arquitectura de ImageLabeller y de configuración de AWS SageMaker para ver el contexto.

Requisitos previos

Si aún no tienes una organización de GitHub, sigue los pasos de esta guía de GitHub para crear una desde cero.

Repositorios de GitHub orientados al público con código ImageLabeller

Vídeo de demostración de la integración de Jira con GitHub

Integra Jira y GitHub

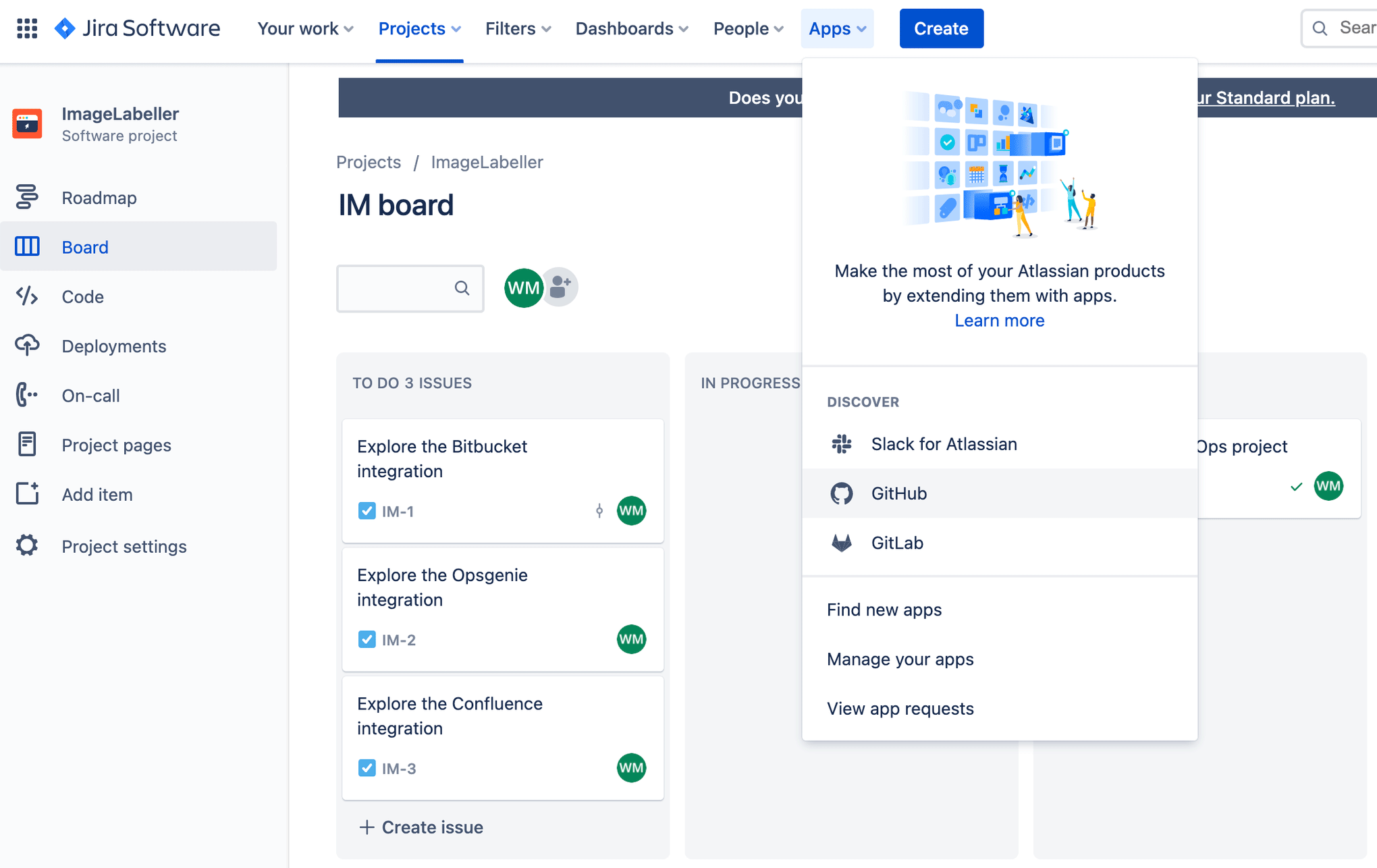

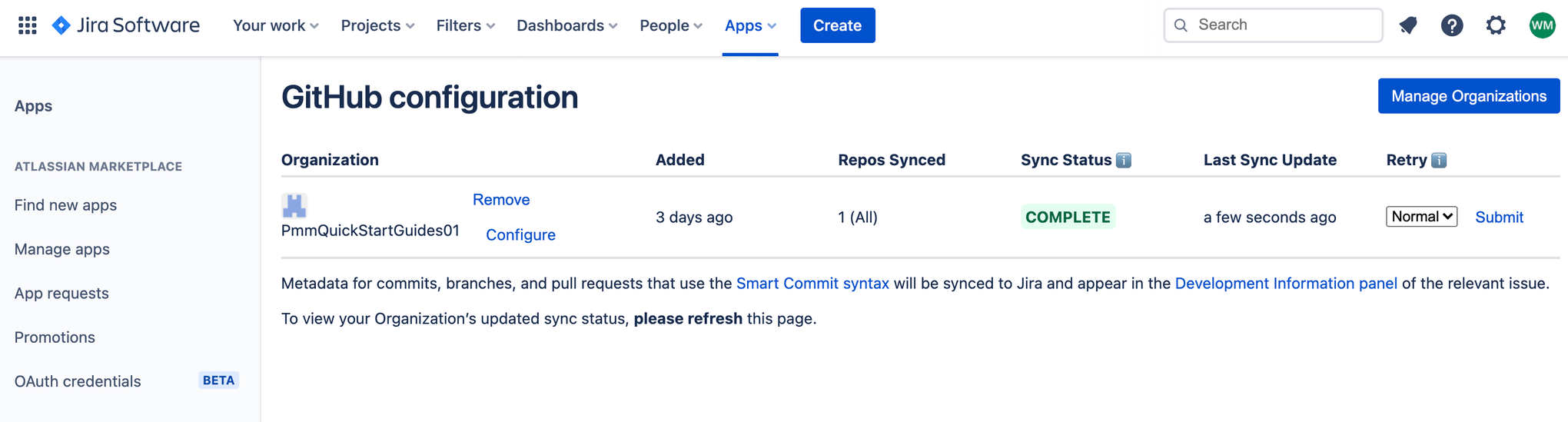

En Jira, haz clic en Tablero, Aplicaciones y GitHub.

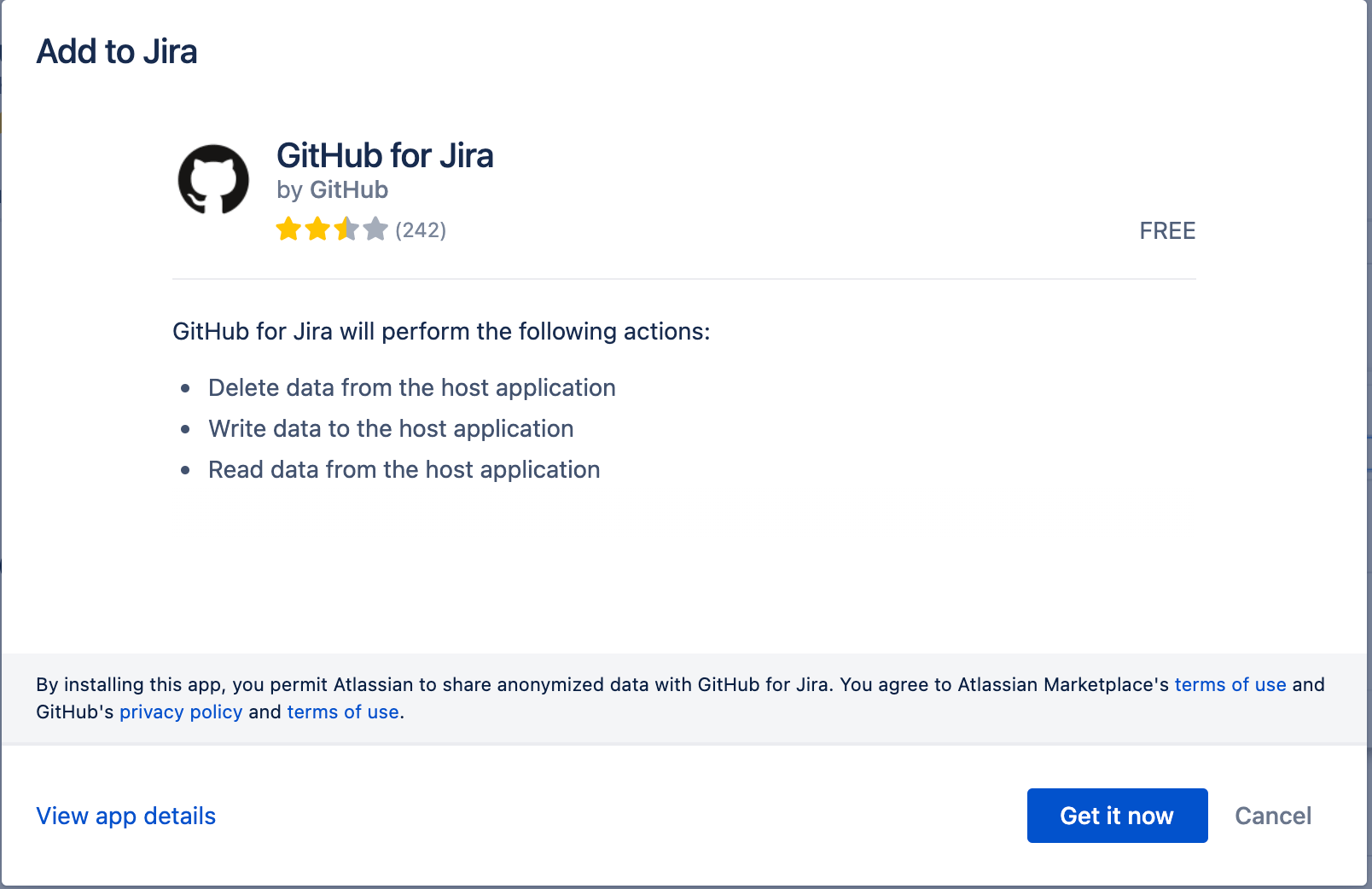

Haz clic en Obtener ahora.

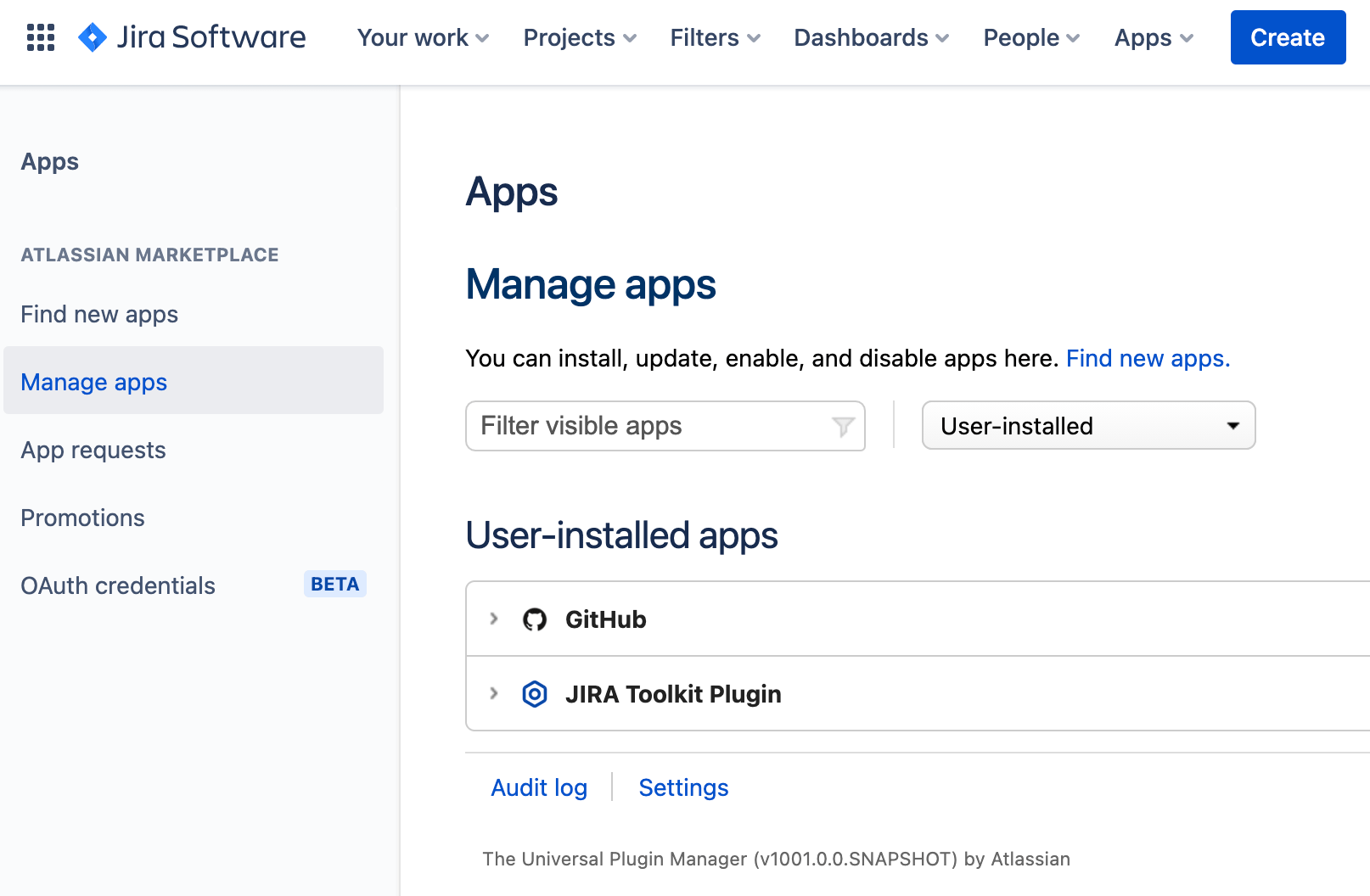

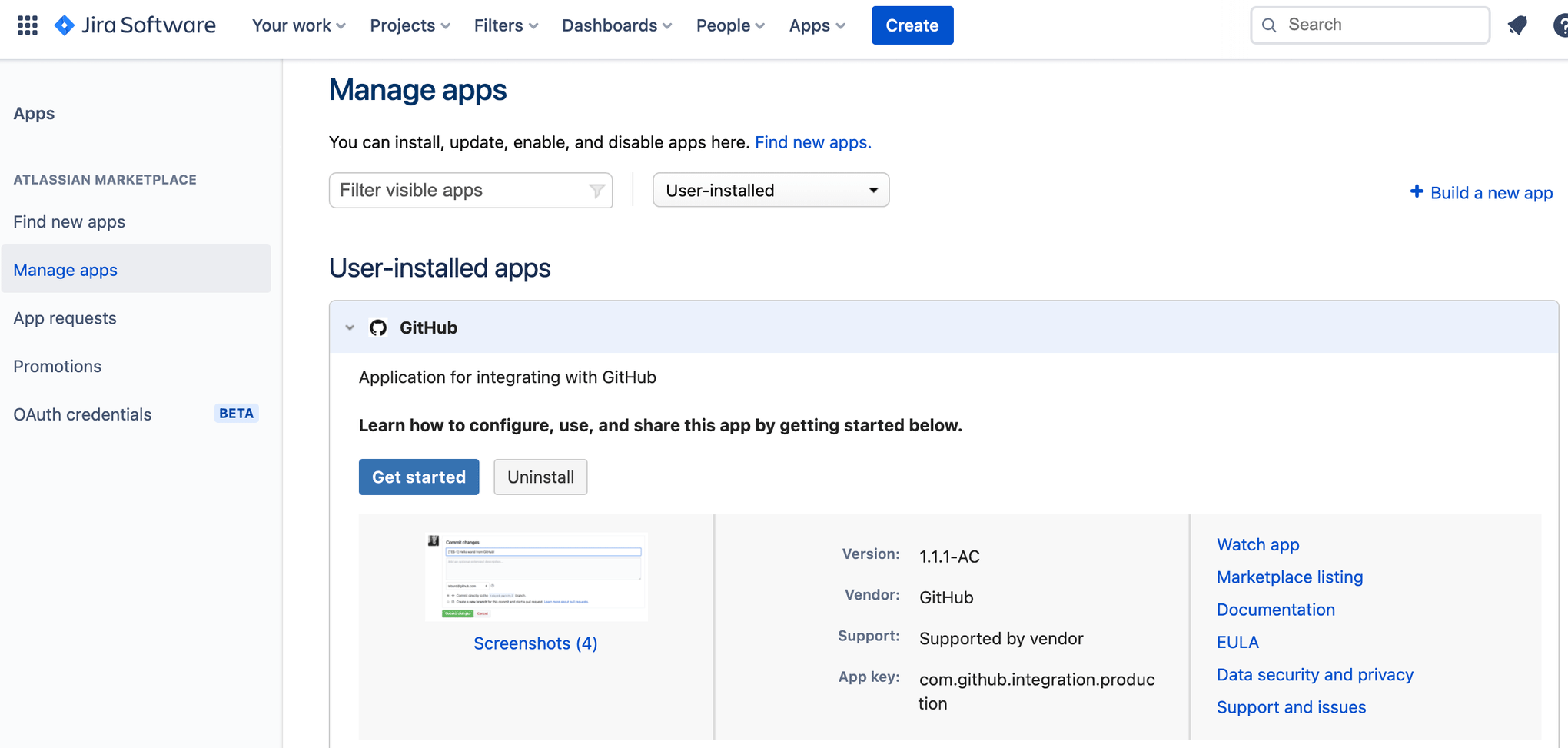

Haz clic en Aplicaciones, luego en Administrar aplicaciones y expande GitHub.

Haz clic en Comenzar.

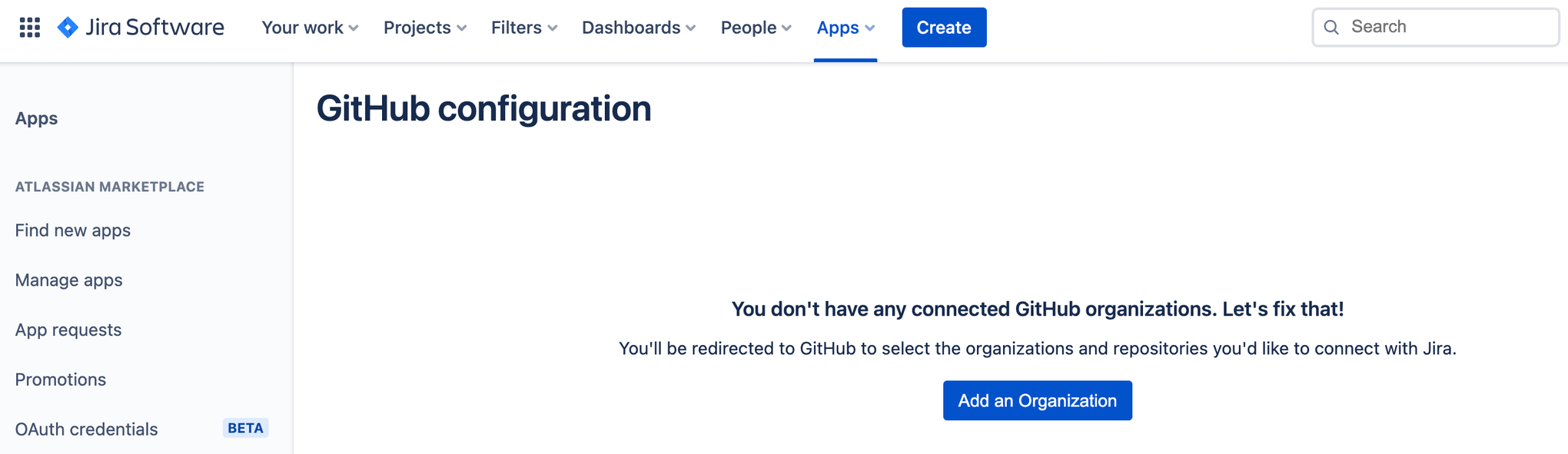

Haz clic en Comenzar.

Instalar el complemento Jira en GitHub

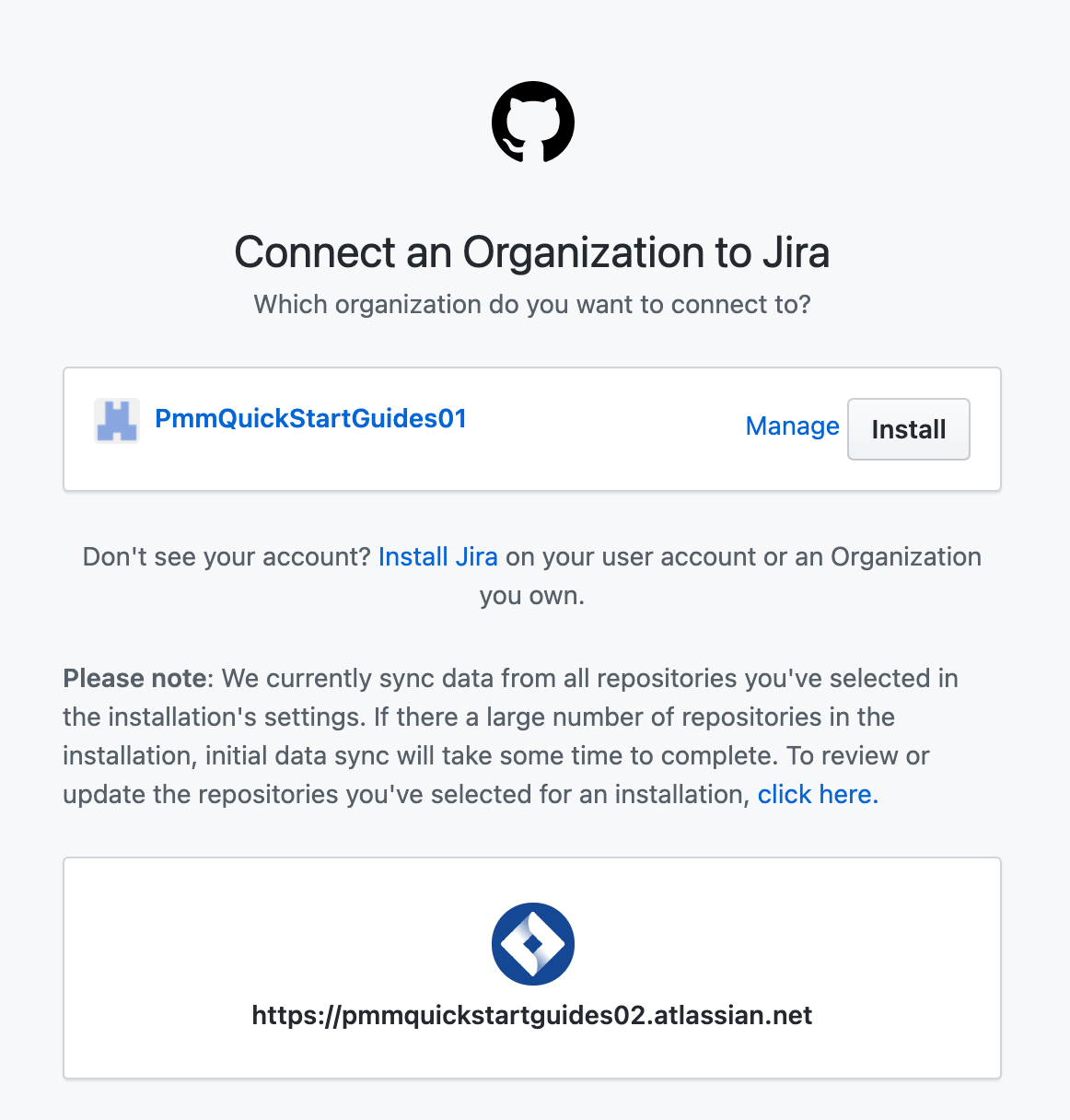

Haz clic en Instalar Jira para instalar el complemento de Jira en GitHub. Este paso es necesario si el complemento de Jira aún no está instalado en GitHub.

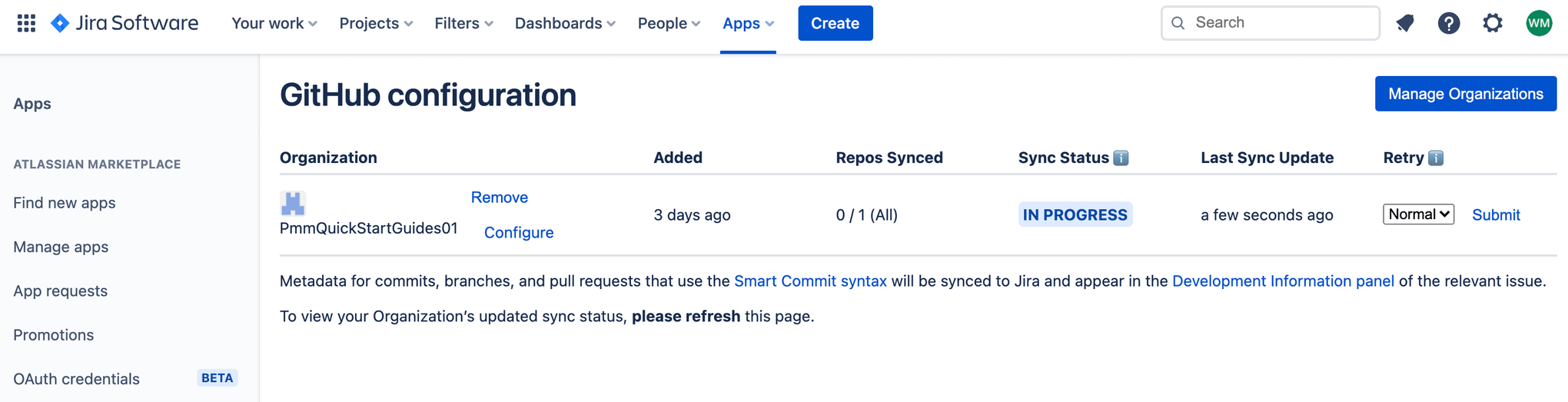

Jira empezará a sincronizar los datos de GitHub.

Cuando se complete la sincronización, el estado de la sincronización cambiará a COMPLETA.

Configurar el acceso SSH

Configura las claves SSH de GitHub para tu cuenta siguiendo las instrucciones que se indican aquí. Puedes consultar material de referencia adicional aquí.

Configurar un token de acceso personal

Configura un token de acceso personal (PAT) siguiendo esta guía. El PAT se utiliza para clonar el repositorio de SystemTests durante las etapas de las pruebas de integración. Da acceso al repositorio y al flujo de trabajo del PAT.

Crear un repositorio para la infraestructura de AWS S3

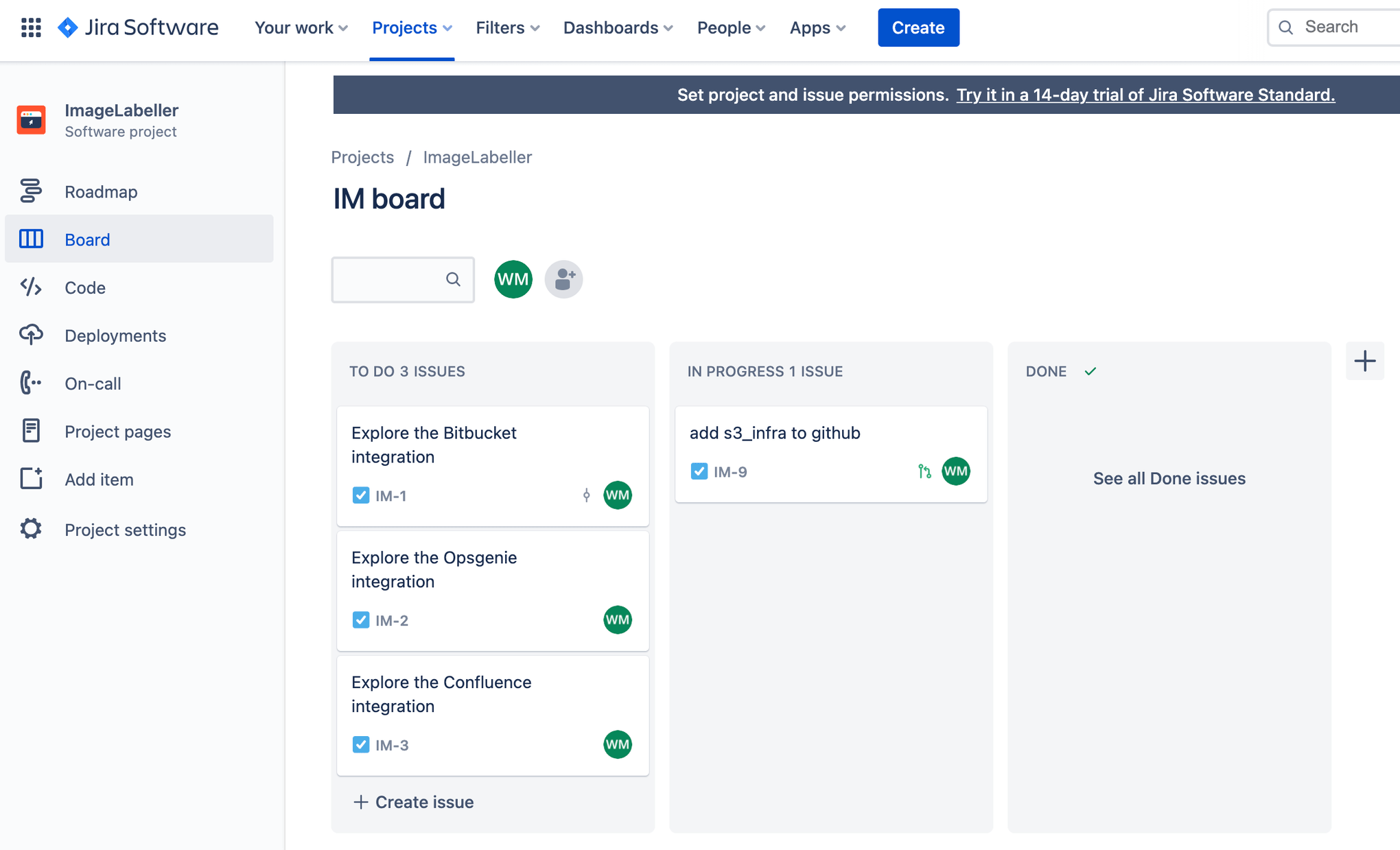

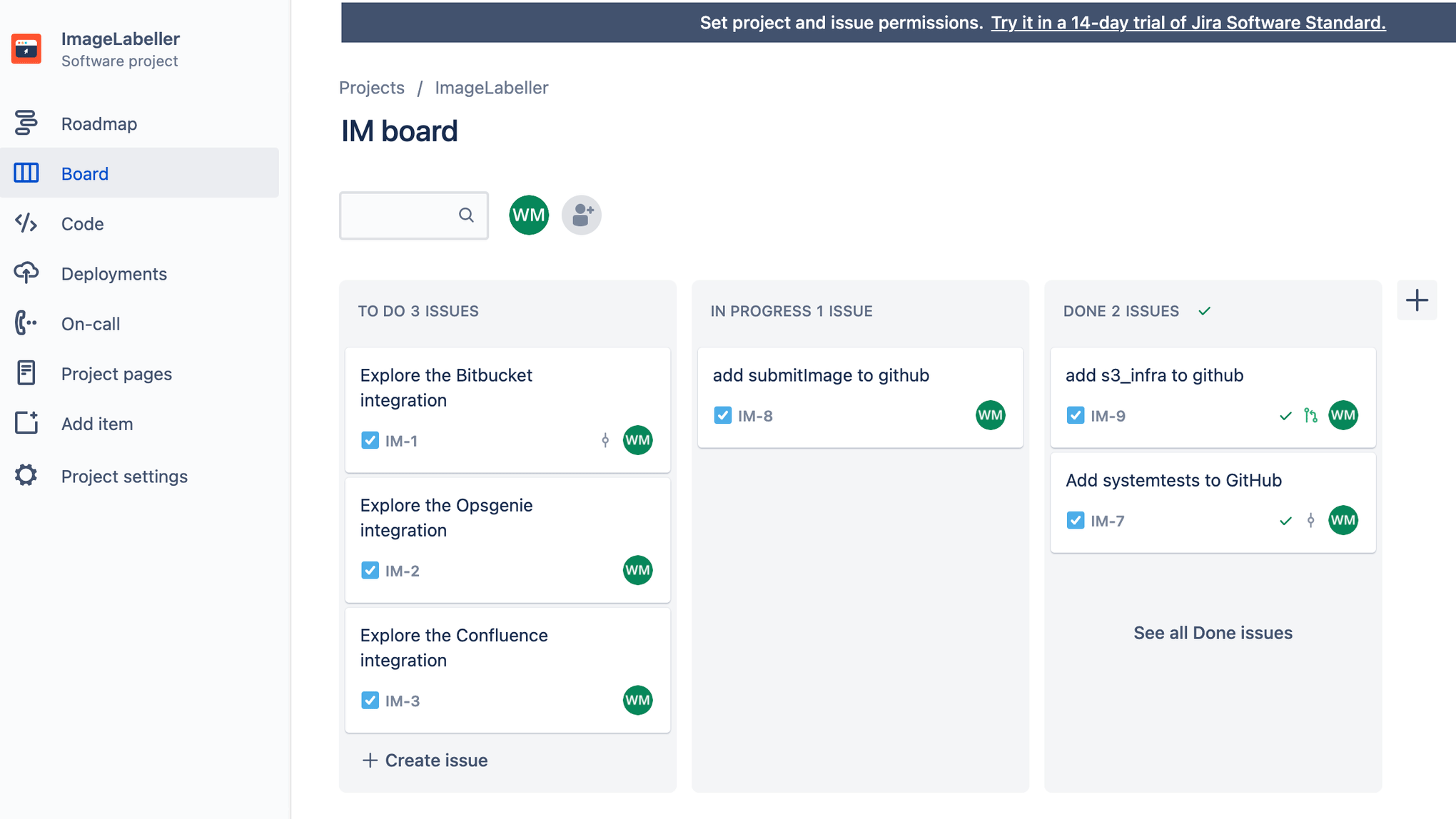

Un ciclo de desarrollo estándar normalmente hace que un desarrollador retome una tarea de Jira, la mueva al trabajo en curso y, a continuación, realice el trabajo de desarrollo. El identificador de la incidencia de Jira es la clave que vincula el trabajo de desarrollo con la incidencia de Jira. Es el componente principal de integración entre los dos sistemas.

Ve a Jira y crea una nueva incidencia para añadir un repositorio de infraestructura de AWS S3 a GitHub. Toma nota del identificador de la incidencia. En este ejemplo, es IM-9.

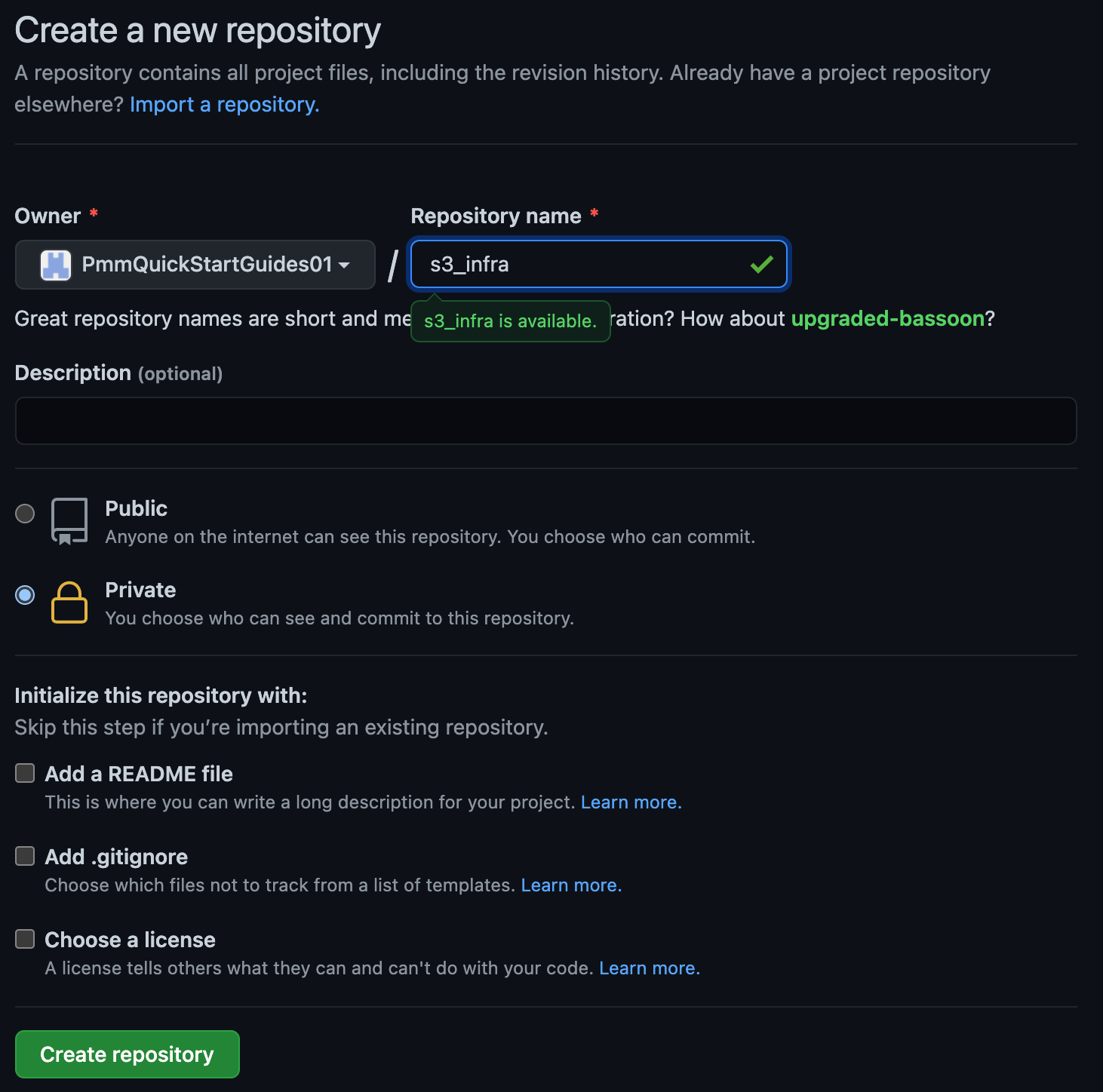

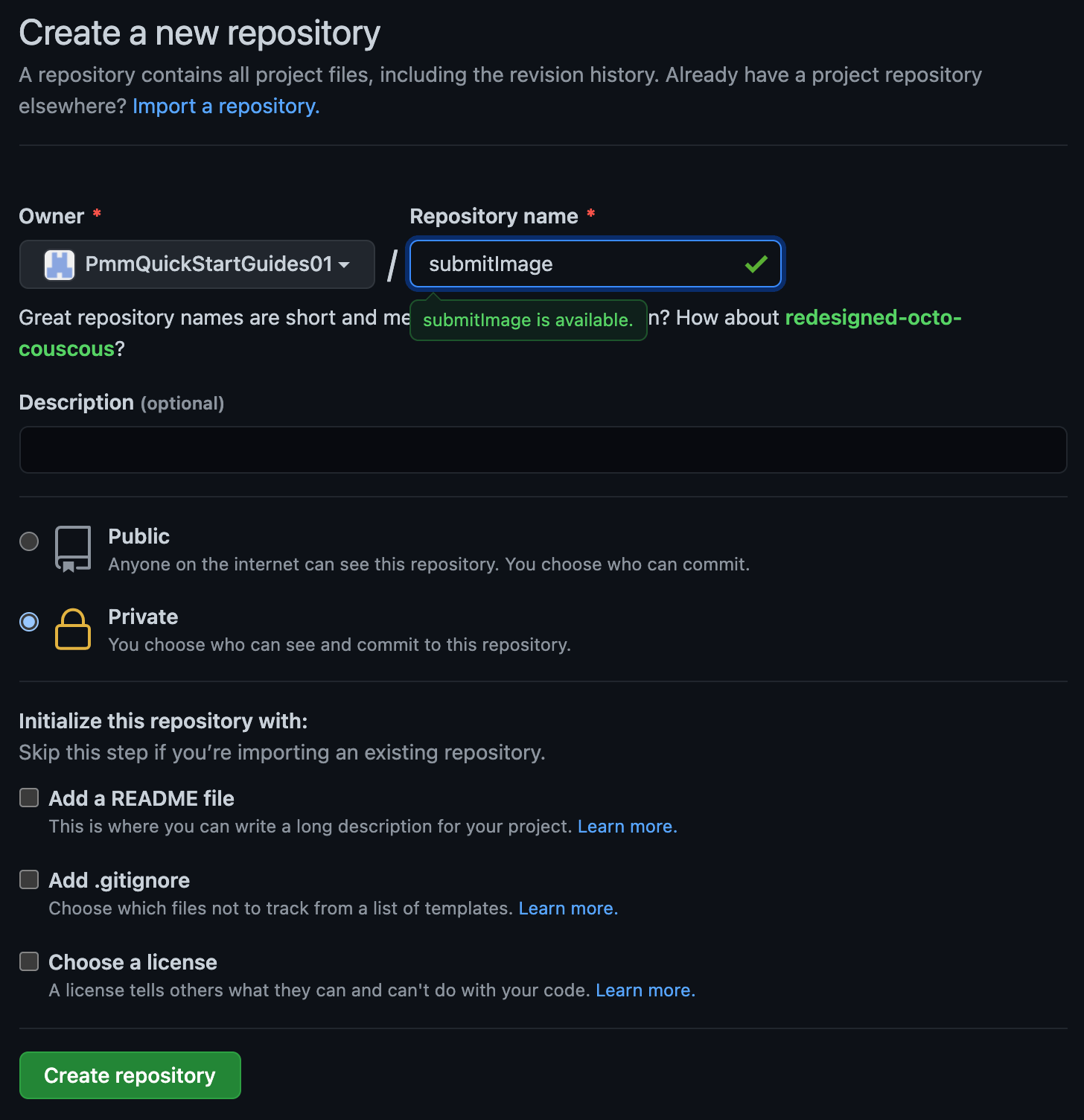

Ve a GitHub y haz clic en New (Nuevo). Elige la organización adecuada para Owner (Propietario). Haz clic en Create Repository (Crear repositorio) para continuar.

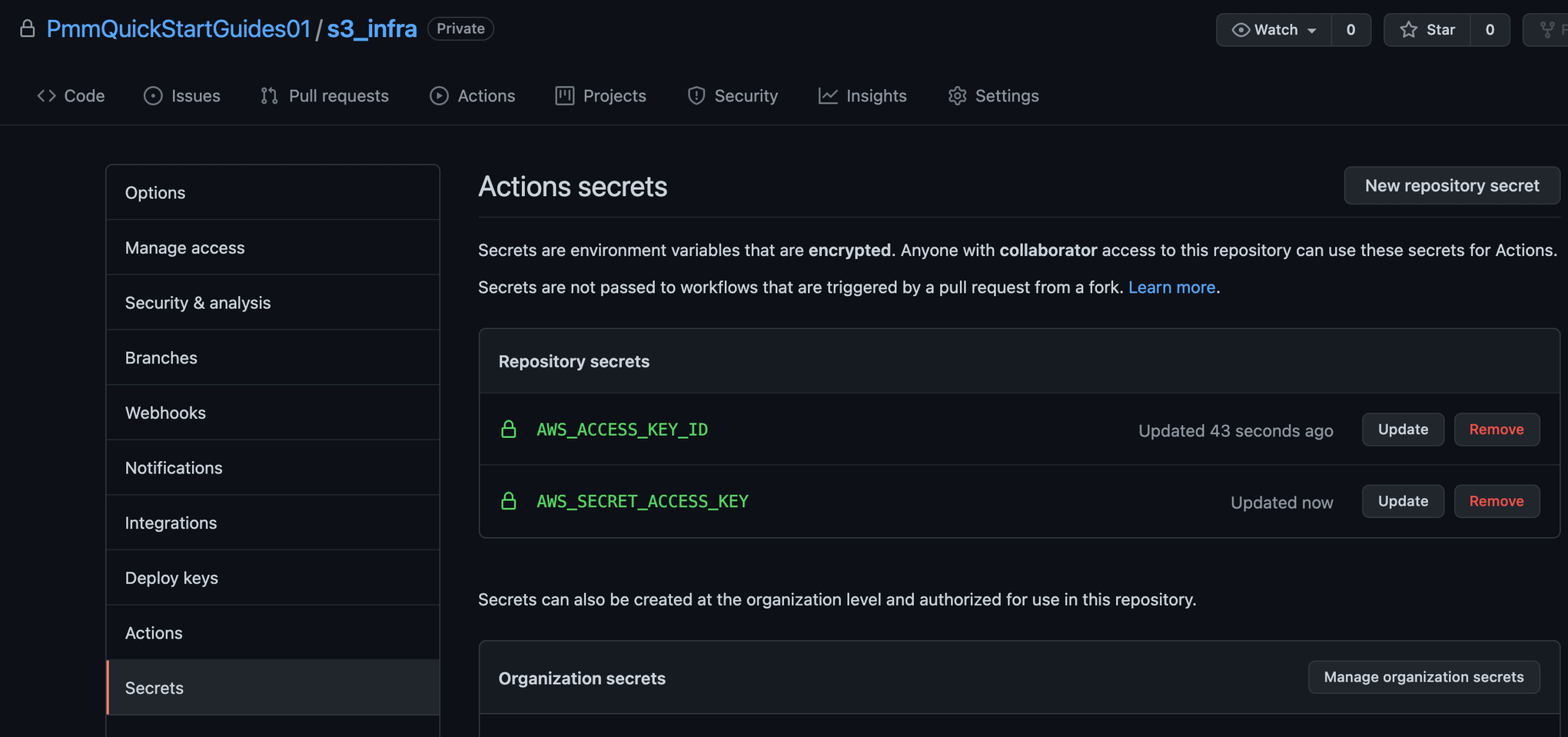

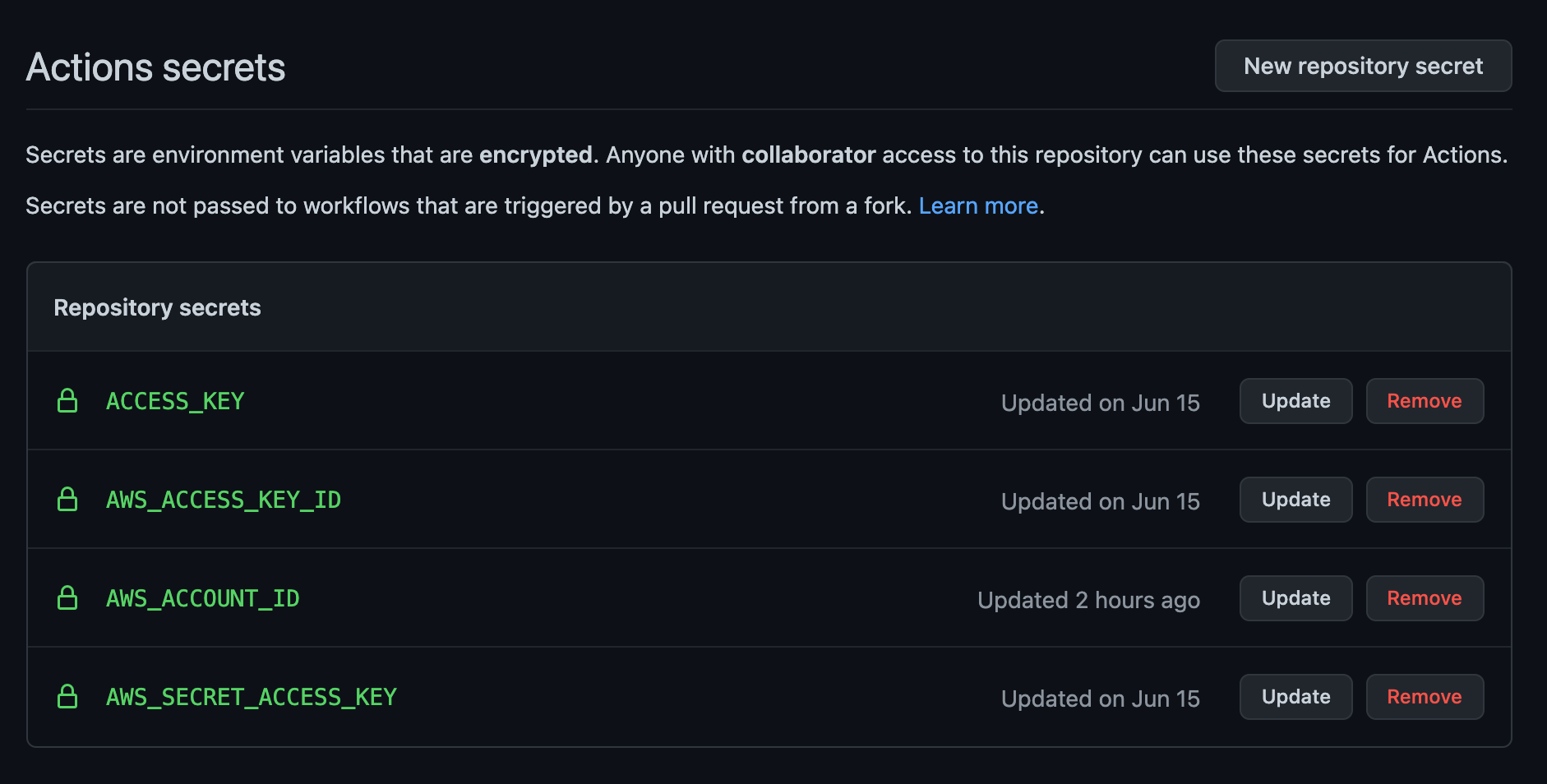

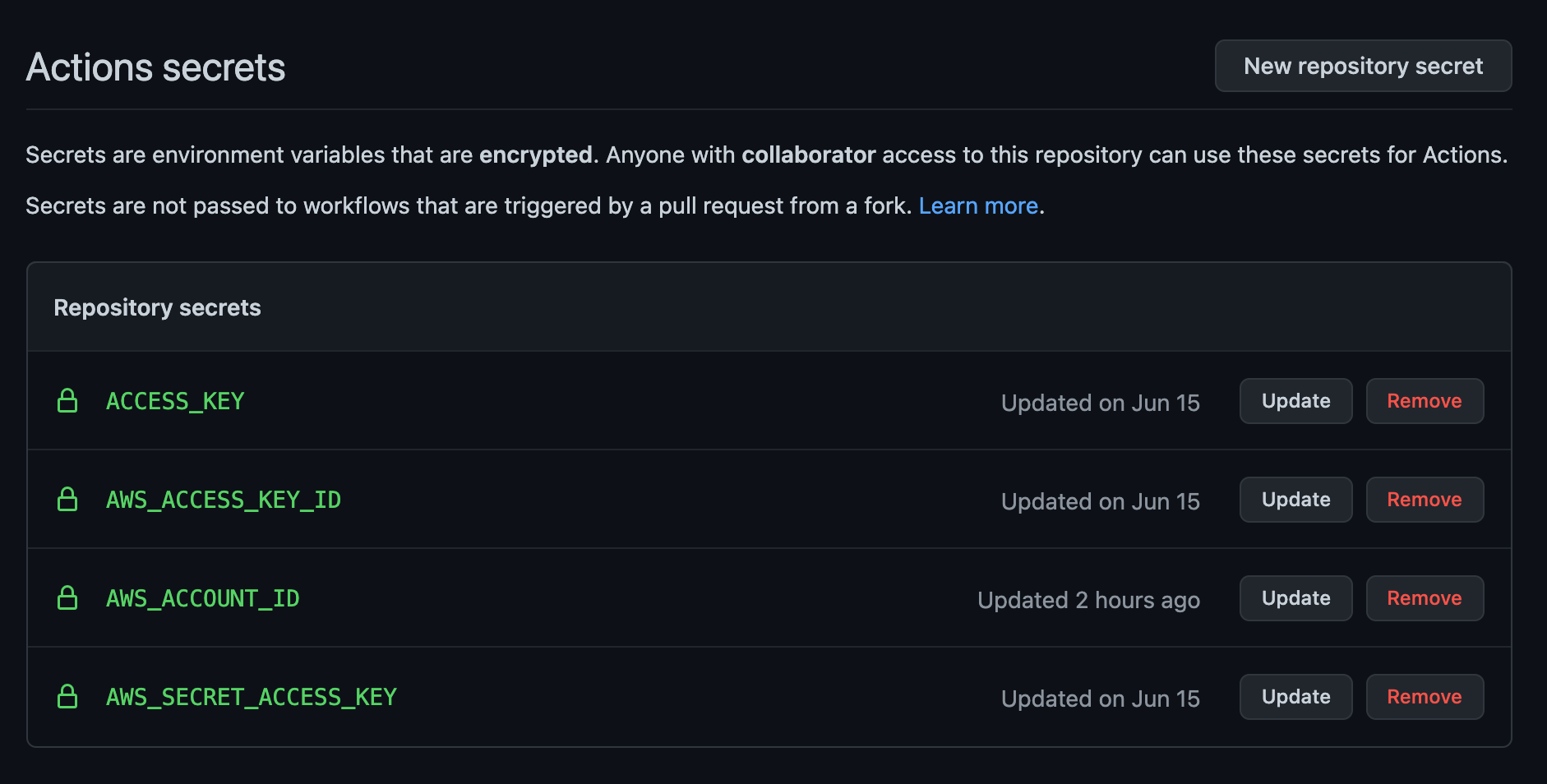

Añadir una clave de acceso de AWS a las variables del repositorio

Haz clic en Settings (Configuración) y, a continuación, en Secrets (Secretos). Haz clic en New repository secret (Nuevo secreto del repositorio) y añade el identificador de la clave de acceso de AWS y la clave de acceso secreta de AWS. Da acceso de administrador al usuario de IAM asociado a la clave de acceso de AWS. Puedes optar por utilizar un control de acceso más detallado eligiendo políticas de acceso individuales de AWS, pero los detalles dependen del lector.

En tu terminal, ve al repositorio de s3_infra y ejecuta lo siguiente para enviarlo a GitHub.

git add --all

git commit -m "IM-9 add s3_infra repository to github"

git remote add origin git@github.com:PmmQuickStartGuides01/s3_infra.git

git branch -m mainline

git push -u origin mainlineAcciones de GitHub para la implementación en AWS

Ve al repositorio de s3_infra de tu terminal, crea una rama con el nombre de tu identificador de incidencia de Jira y crea un directorio .github/workflows .

git checkout -b IM-9

mkdir -p .github/workflows && cd .github/workflowsCrea deploy-test-staging.yml con el siguiente yaml en el nuevo directorio .github/workflows . Esto define un flujo de trabajo de implementación para tus entornos de pruebas y ensayo que se ejecuta durante los envíos a ramas distintas de la rama principal.

name: deploy-s3-infra-test-staging

on:

push:

branches:

- '*'

- '!mainline'

jobs:

deploy-us-west-1:

runs-on: ubuntu-latest

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-west-1"

- name: Deploy to AWS CloudFormation

uses: aws-actions/aws-cloudformation-github-deploy@v1

with:

name: OpenDevOpsS3Infra

template: template.yml

no-fail-on-empty-changeset: "1"

deploy-us-east-2:

runs-on: ubuntu-latest

needs: deploy-us-west-1

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-east-2"

- name: Deploy to AWS CloudFormation

uses: aws-actions/aws-cloudformation-github-deploy@v1

with:

name: OpenDevOpsS3Infra

template: template.yml

no-fail-on-empty-changeset: "1"A continuación, crea deploy-prod.yml con el siguiente yaml. Esto define un flujo de trabajo de implementación para tus entornos de producción que se ejecuta cuando una solicitud de incorporación de cambios fusiona los cambios en la rama principal.

name: deploy-s3-infra-prod

on:

pull_request:

branches:

- mainline

jobs:

deploy-us-west-2:

runs-on: ubuntu-latest

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-west-2"

- name: Deploy to AWS CloudFormation

uses: aws-actions/aws-cloudformation-github-deploy@v1

with:

name: OpenDevOpsS3Infra

template: template.yml

no-fail-on-empty-changeset: "1"

deploy-ca-central-1:

runs-on: ubuntu-latest

needs: deploy-us-west-2

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "ca-central-1"

- name: Deploy to AWS CloudFormation

uses: aws-actions/aws-cloudformation-github-deploy@v1

with:

name: OpenDevOpsS3Infra

template: template.yml

no-fail-on-empty-changeset: "1"

deploy-us-east-1:

runs-on: ubuntu-latest

needs: deploy-ca-central-1

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-east-1"

- name: Deploy to AWS CloudFormation

uses: aws-actions/aws-cloudformation-github-deploy@v1

with:

name: OpenDevOpsS3Infra

template: template.yml

no-fail-on-empty-changeset: "1"Conceptos sobre las acciones de GitHub

Activadores

Declara los eventos que desencadenan el flujo de trabajo en la parte superior de estos archivos. En deploy-test-staging.yml, el evento se envía a todas las ramas excepto a la rama principal.

name: deploy-s3-infra-test-staging

on:

push:

branches:

- '*'

- '!mainline'Muchos eventos pueden desencadenar flujos de trabajo. Revisa la documentación que encontrarás aquí para más información.

Empleo

Un flujo de trabajo contiene varias tareas que se ejecutan cuando se produce el evento desencadenador. Cada tarea tiene un conjunto de pasos que se ejecutan cuando se ejecuta la tarea. Hay un paso para comprobar el código del repositorio, otro para configurar las credenciales de AWS y otro para implementar en AWS con AWS CloudFormation en este ejemplo.

jobs:

deploy-us-west-1:

runs-on: ubuntu-latest

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-west-1"

- name: Deploy to AWS CloudFormation

uses: aws-actions/aws-cloudformation-github-deploy@v1

with:

name: OpenDevOpsS3Infra

template: template.yml

no-fail-on-empty-changeset: "1"Hacer cumplir el orden con "needs"

Puedes especificar un orden para tus trabajos con needs. GitHub ejecuta todos los pasos en paralelo por defecto. Utiliza needs para hacer que un paso dependa de otro.

deploy-us-east-1:

runs-on: ubuntu-latest

needs: deploy-ca-central-1

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-east-1"

- name: Deploy to AWS CloudFormation

uses: aws-actions/aws-cloudformation-github-deploy@v1

with:

name: OpenDevOpsS3Infra

template: template.yml

no-fail-on-empty-changeset: "1"Enviar a una rama de funciones

Desde la línea de comandos, ejecuta lo siguiente para enviar tu código a la rama IM-9 del repositorio de s3_infra.

git add --all

git commit -m "IM-9 add GitHub actions to s3_infra"

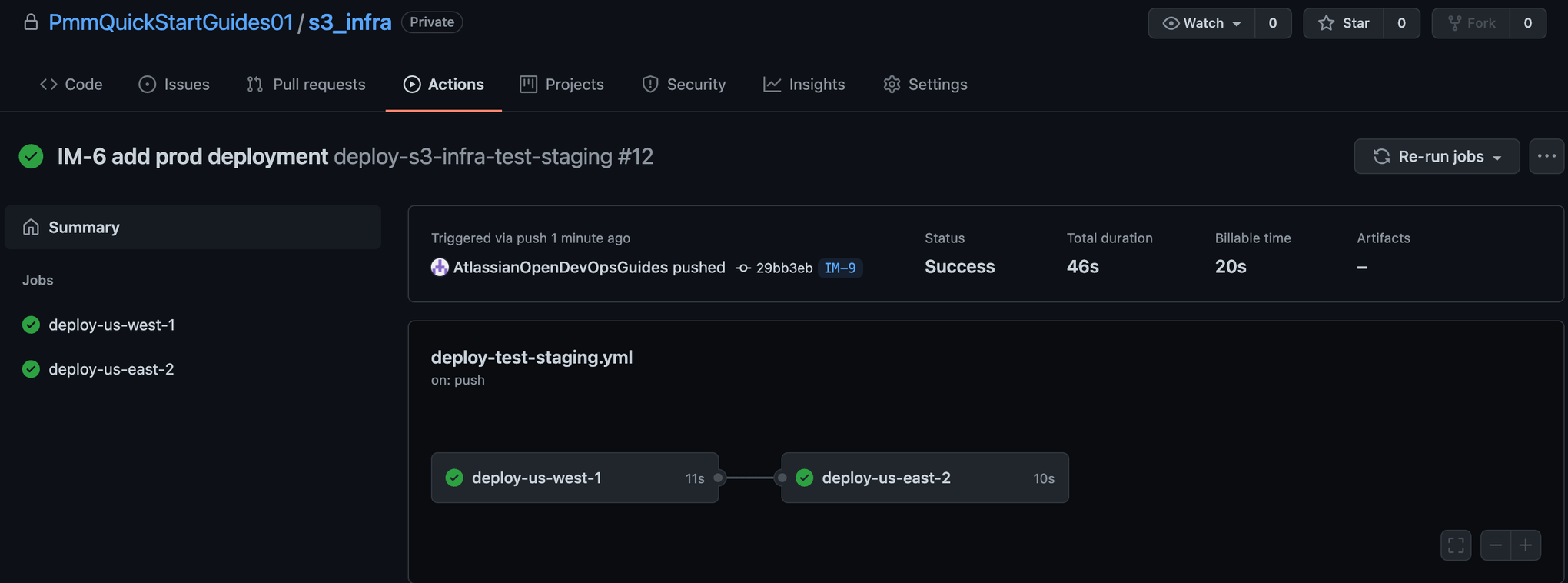

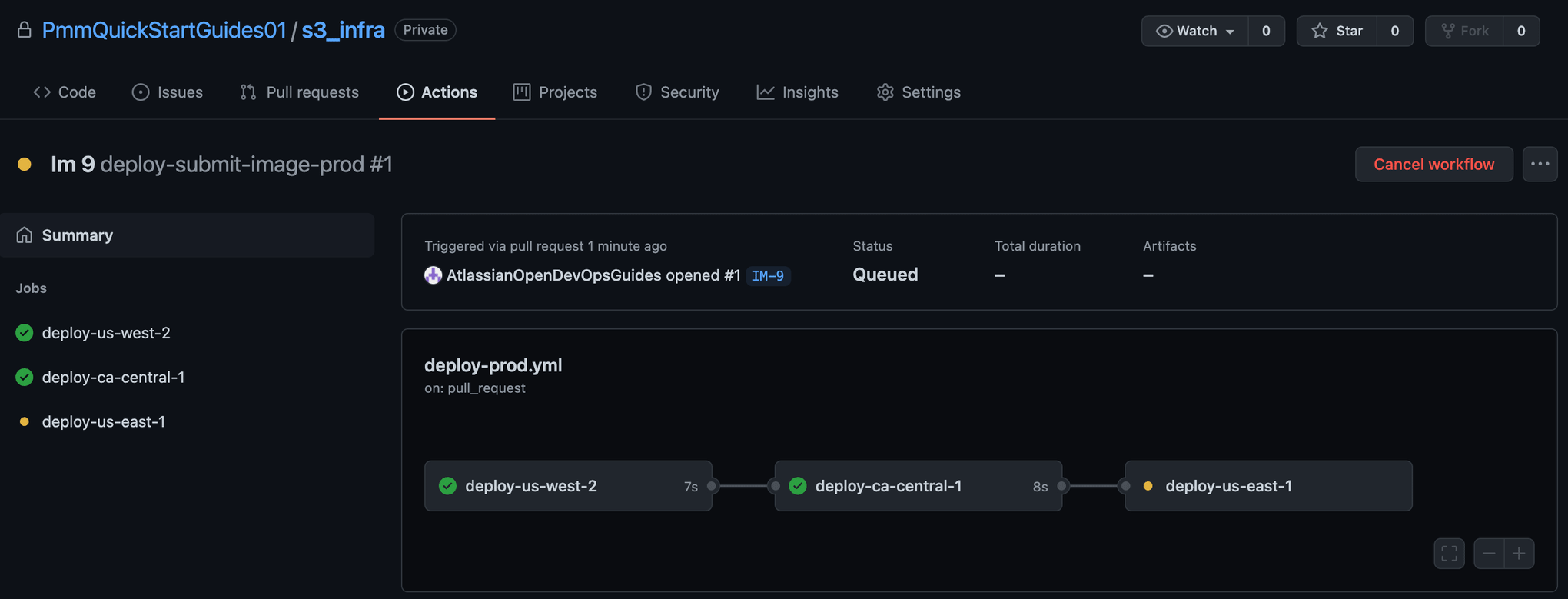

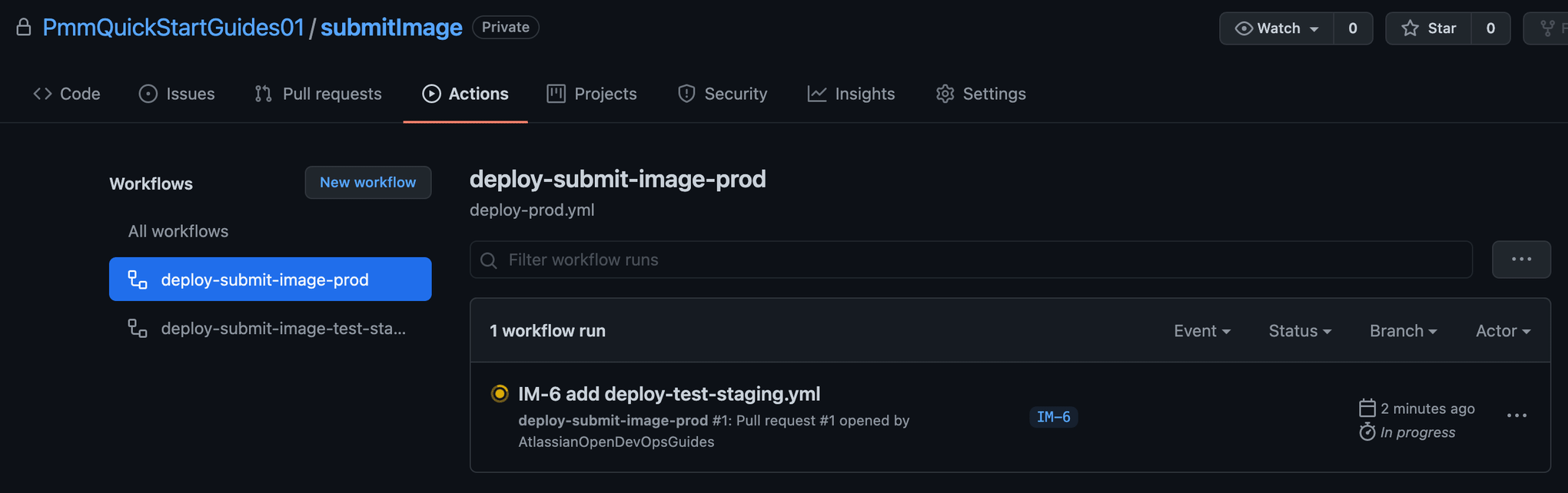

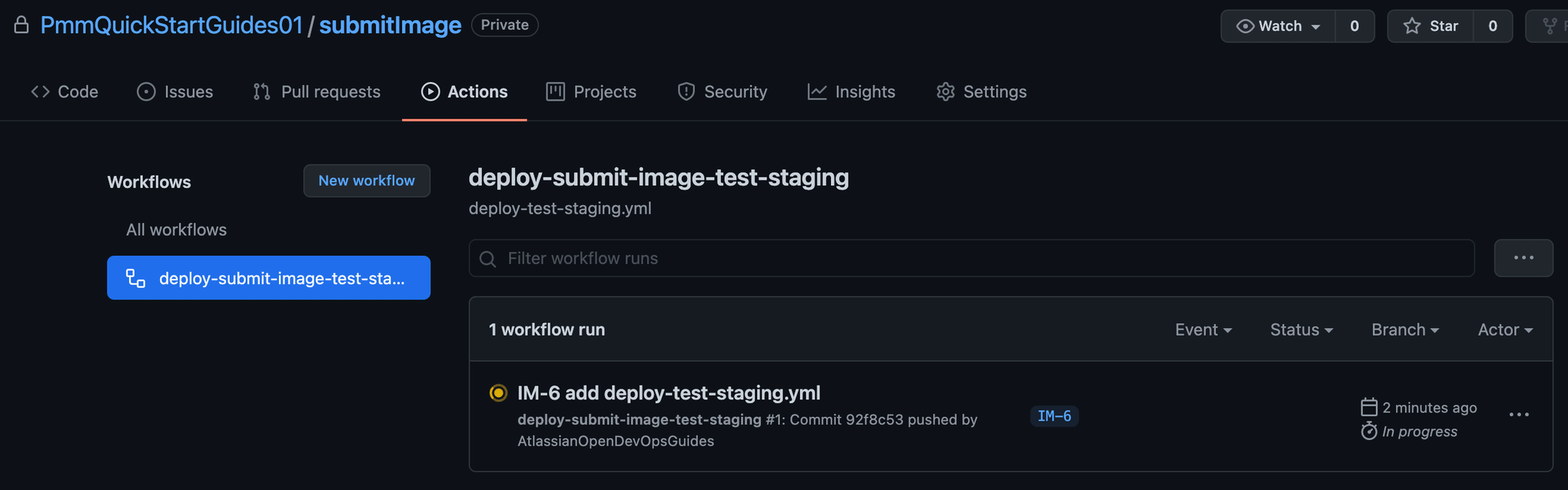

git push -u origin IM-9Haz clic en Actions (Acciones) para ver los flujos de trabajo en ejecución.

Crear una solicitud de incorporación de cambios

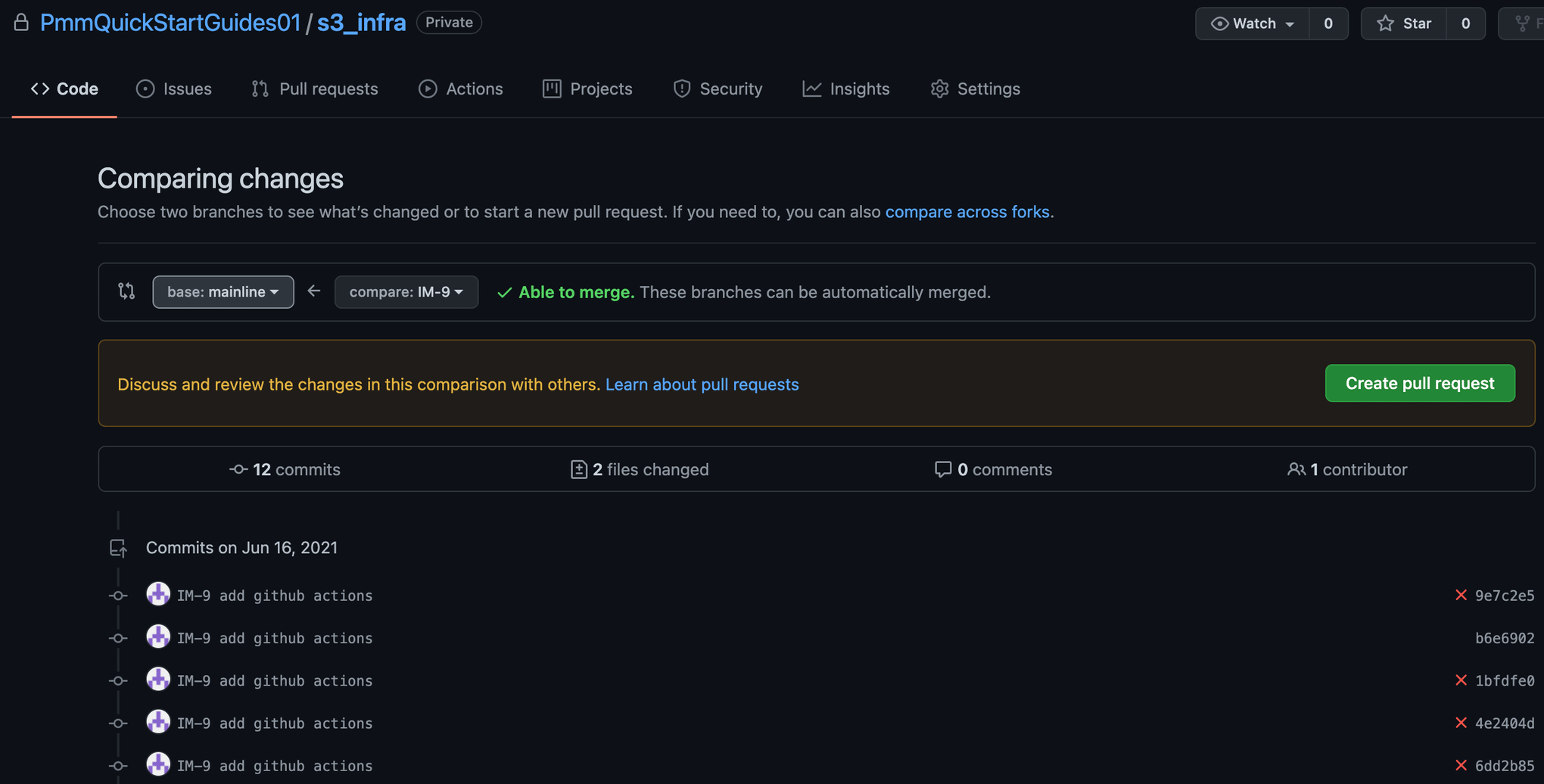

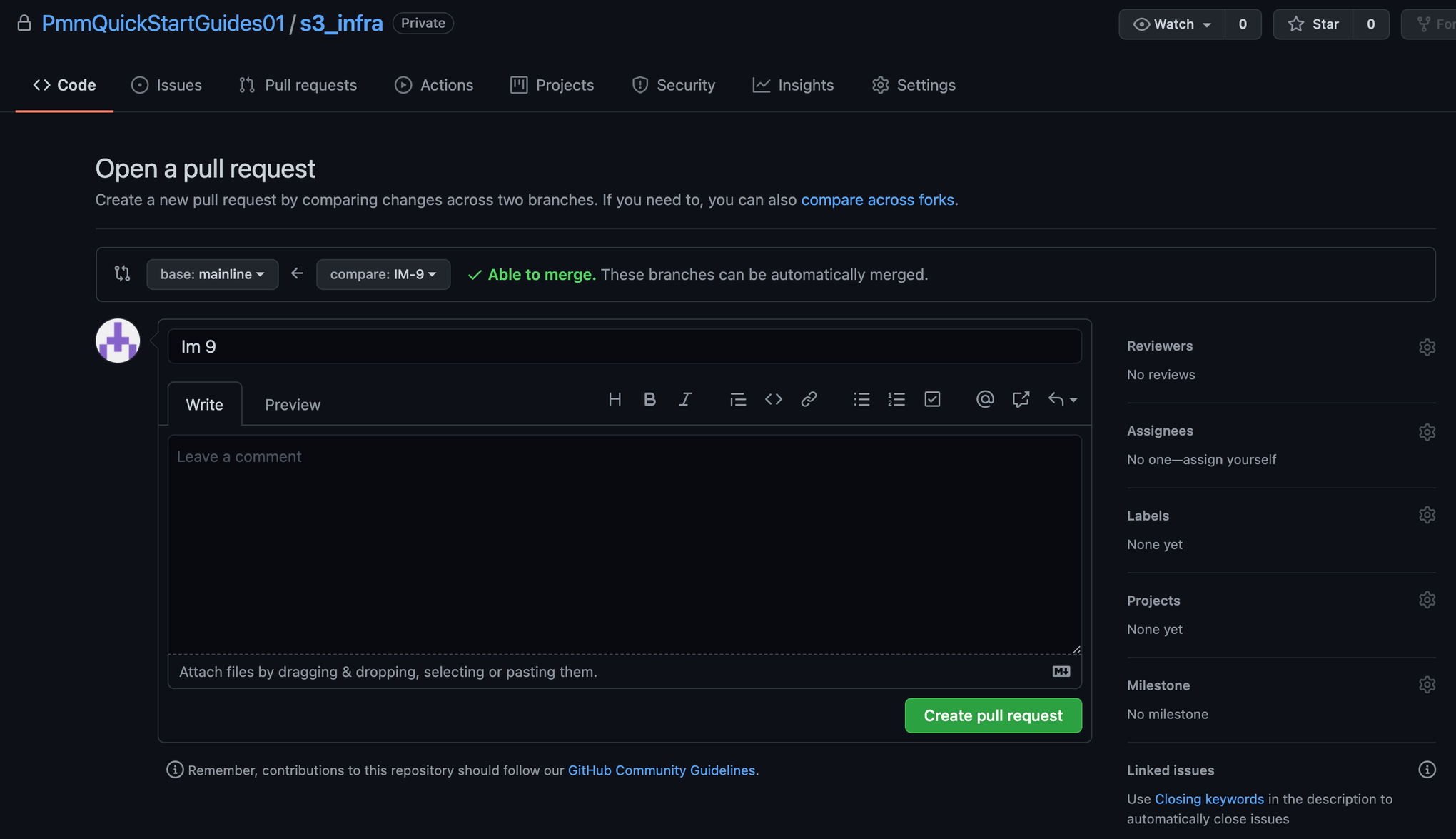

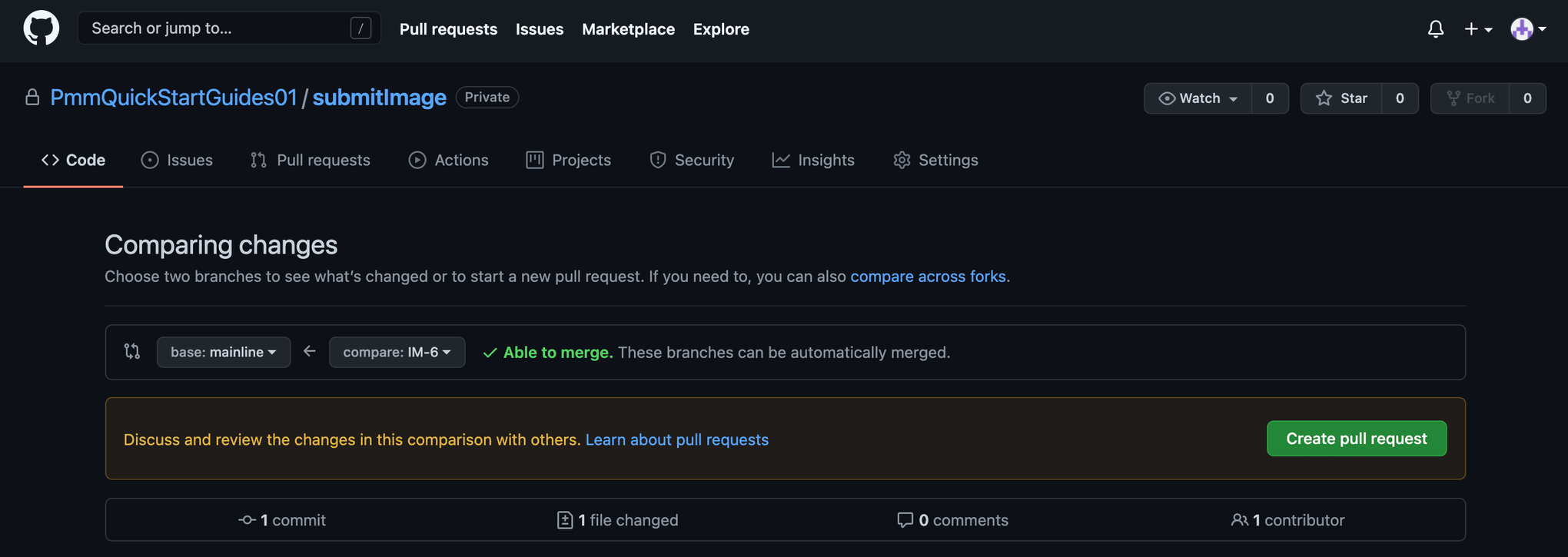

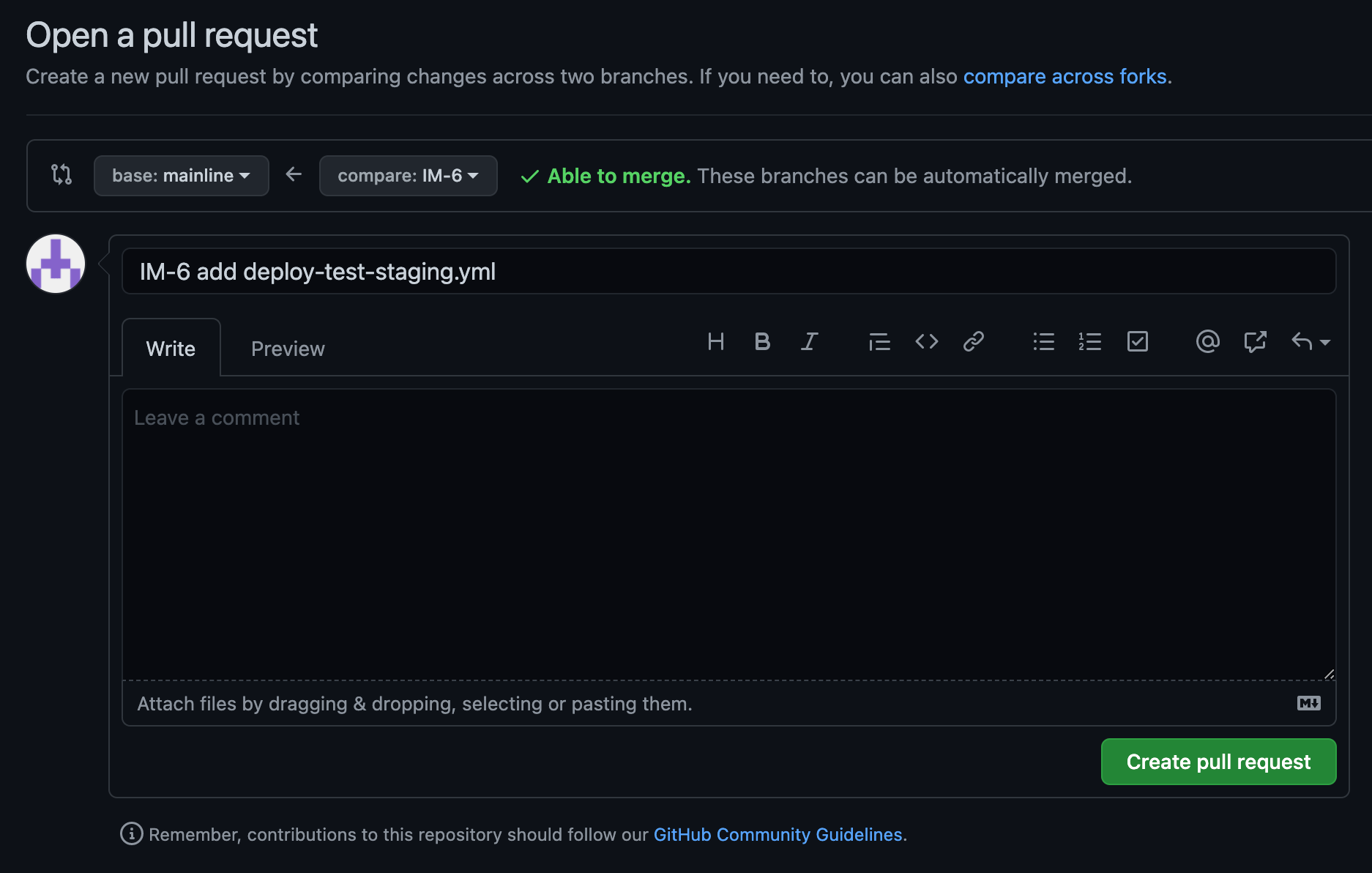

Haz clic en Pull Requests (Solicitudes de incorporación de cambios) y luego en Create pull request (Crear solicitud de incorporación de cambios).

Elige tu rama de funciones como rama de origen y, a continuación, haz clic en Create pull request (Crear solicitud de incorporación de cambios).

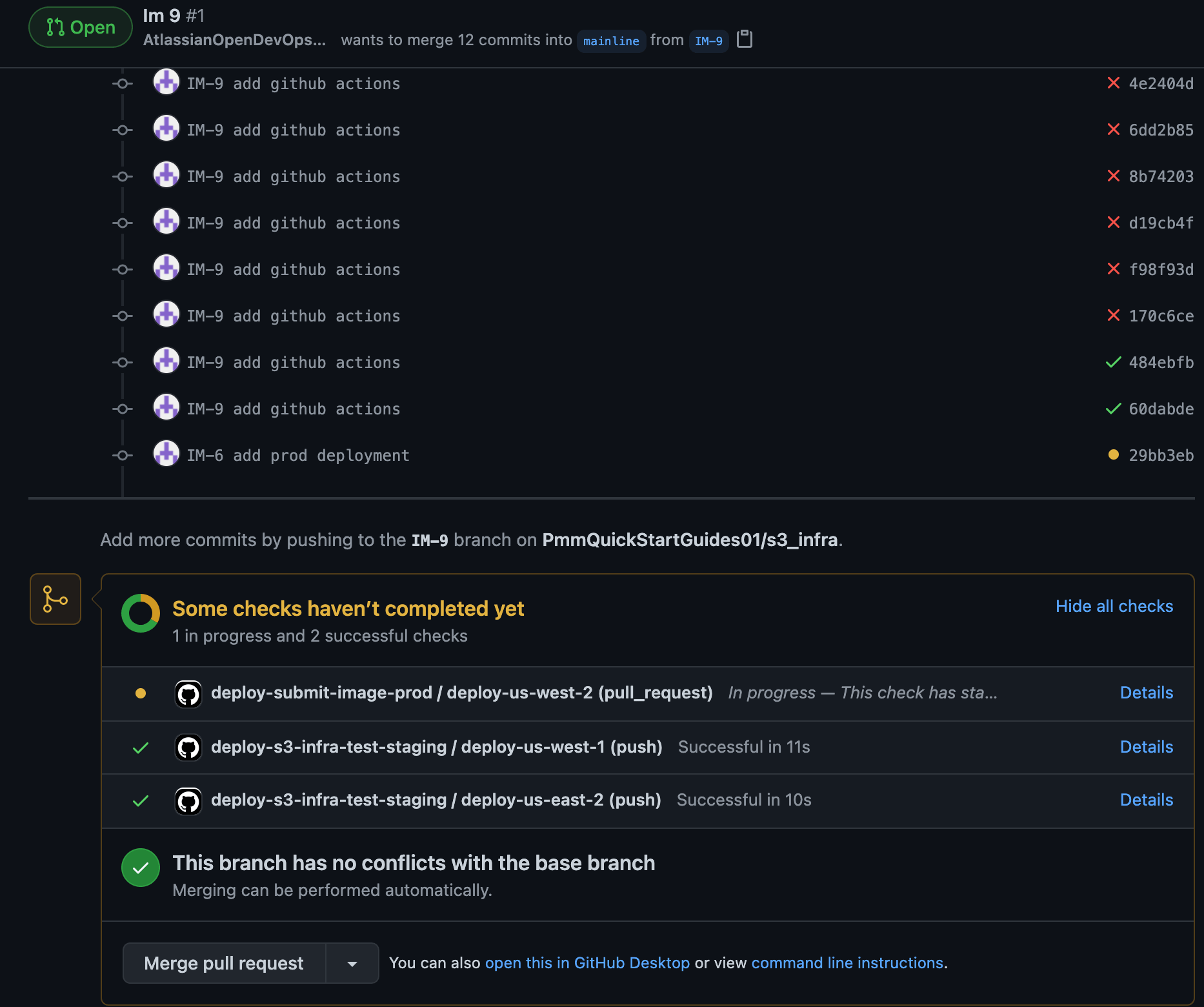

Revisa los cambios en el código y, a continuación, haz clic en Merge pull request (Fusionar solicitud de incorporación de cambios) para aceptar los cambios.

Haz clic en Actions (Acciones) para comprobar que la implementación del entorno de producción ha comenzado. GitHub ejecuta las tareas en deploy-prod.yml porque la rama es la rama principal.

Crear un repositorio para la AWS Lambda de SubmitImage

Ve a Jira y crea una incidencia de Jira para añadir un repositorio de la AWS Lambda SubmitImage a GitHub. Toma nota del identificador de la incidencia de Jira. En este ejemplo, es IM-8.

Ve a GitHub y haz clic en New (Nuevo). Elige la organización adecuada para el Owner (Propietario). Haz clic en Create Repository (Crear repositorio) para continuar.

Haz clic en Settings (Configuración) y, a continuación, en Secrets (Secretos). Añade tu token de acceso personal como ACCESS_KEY, el identificador de tu clave de acceso de AWS como AWS_ACCESS_KEY_ID, tu clave de acceso secreta de AWS como AWS_SECRET_ACCESS_KEY y el identificador de tu cuenta de AWS como AWS_ACCOUNT_ID.

En tu terminal, ve al repositorio de SubmitImage y ejecuta lo siguiente para enviar tu código a GitHub.

git add --all

git commit -m "IM-8 add SubmitImage to github"

git remote add origin git@github.com:PmmQuickStartGuides01/submitImage.git

git branch -m mainline

git push -u origin mainlineAcciones de GitHub para la implementación en AWS

Ve al repositorio de SubmitImage de tu terminal, crea una rama con el nombre de tu identificador de incidencia de Jira y crea un directorio .github/workflows .

git checkout -b IM-8

mkdir -p .github/workflows && cd .github/workflowsCrea deploy-test-staging.yml con el siguiente yaml en el nuevo directorio .github/workflows . Esto define un flujo de trabajo de implementación para tus entornos de pruebas y ensayo que se ejecuta durante los envíos a ramas distintas de la rama principal. Debes actualizar la línea de clonación de git para que SystemTests sea tu repositorio de SystemTests.

name: deploy-submit-image-test-staging

on:

push:

branches:

- '*'

- '!mainline'

env:

aws_account_id: ${{secrets.AWS_ACCOUNT_ID}}

jobs:

run-unit-tests:

runs-on: ubuntu-latest

steps:

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- name: Checkout code

uses: actions/checkout@v2

- name: Test

run: |

cd ${{ github.workspace }}/submitImage

ls

go test ./opendevopslambda...

deploy-us-west-1:

runs-on: ubuntu-latest

needs: run-unit-tests

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-west-1"

- name: SAM Validate

run: |

sam --version

sam validate

- name: SAM Build

run: |

sam build

- name: SAM Deploy

continue-on-error: true

run: |

sam deploy --template-file .aws-sam/build/template.yaml \

--stack-name "OpenDevOpsSubmitImage" \

--s3-bucket "open-devops-code-us-west-1-${aws_account_id}" \

--capabilities CAPABILITY_IAM CAPABILITY_NAMED_IAM

# integration-test-us-west-1:

# runs-on: ubuntu-latest

# needs: deploy-us-west-1

# steps:

# - name: Pull systemTests repo

# uses: actions/checkout@master

# with:

# repository: PmmQuickStartGuides01/systemTests

# token: ${{ secrets.ACCESS_KEY }}

# - name: Configure AWS credentials

# id: creds

# uses: aws-actions/configure-aws-credentials@v1

# with:

# aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

# aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

# aws-region: "us-west-1"

# - name: Install Go

# uses: actions/setup-go@v2

# with:

# go-version: 1.16.x

# - name: Run integration tests

# run: go test -v ./... -aws_region=us-west-1

deploy-us-east-2:

runs-on: ubuntu-latest

needs: deploy-us-west-1

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-east-2"

- name: SAM Validate

run: |

sam --version

sam validate

- name: SAM Build

run: |

sam build

- name: SAM Deploy

continue-on-error: true

run: |

sam deploy --template-file .aws-sam/build/template.yaml \

--stack-name "OpenDevOpsSubmitImage" \

--s3-bucket "open-devops-code-us-east-2-${aws_account_id}" \

--capabilities CAPABILITY_IAM CAPABILITY_NAMED_IAM

# integration-test-us-east-2:

# runs-on: ubuntu-latest

# needs: deploy-us-east-2

# steps:

# - name: Pull systemTests repo

# uses: actions/checkout@master

# with:

# repository: PmmQuickStartGuides01/systemTests

# token: ${{ secrets.ACCESS_KEY }}

# - name: Configure AWS credentials

# id: creds

# uses: aws-actions/configure-aws-credentials@v1

# with:

# aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

# aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

# aws-region: "us-east-2"

# - name: Install Go

# uses: actions/setup-go@v2

# with:

# go-version: 1.16.x

# - name: Run integration tests

# run: go test -v ./... -aws_region=us-east-2A continuación, crea deploy-prod.yml con el siguiente yaml. Esto define un flujo de trabajo de implementación para tus entornos de producción que se ejecuta cuando una solicitud de incorporación de cambios fusiona los cambios en la rama principal.

name: deploy-submit-image-prod

on:

pull_request:

branches:

- mainline

env:

aws_account_id: ${{secrets.AWS_ACCOUNT_ID}}

jobs:

deploy-us-west-2:

runs-on: ubuntu-latest

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-west-2"

- name: SAM Validate

run: |

sam --version

sam validate

- name: SAM Build

run: |

sam build

- name: SAM Deploy

continue-on-error: true

run: |

sam deploy --template-file .aws-sam/build/template.yaml \

--stack-name "OpenDevOpsSubmitImage" \

--s3-bucket "open-devops-code-us-west-2-${aws_account_id}" \

--capabilities CAPABILITY_IAM CAPABILITY_NAMED_IAM

# integration-test-us-west-2:

# runs-on: ubuntu-latest

# needs: deploy-us-west-2

# steps:

# - name: Pull systemTests repo

# uses: actions/checkout@master

# with:

# repository: PmmQuickStartGuides01/systemTests

# token: ${{ secrets.ACCESS_KEY }}

# - name: Configure AWS credentials

# id: creds

# uses: aws-actions/configure-aws-credentials@v1

# with:

# aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

# aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

# aws-region: "us-west-2"

# - name: Install Go

# uses: actions/setup-go@v2

# with:

# go-version: 1.16.x

# - name: Run integration tests

# run: go test -v ./... -aws_region=us-west-2

deploy-us-east-1:

runs-on: ubuntu-latest

needs: deploy-us-west-2

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-east-1"

- name: SAM Validate

run: |

sam --version

sam validate

- name: SAM Build

run: |

sam build

- name: SAM Deploy

continue-on-error: true

run: |

sam deploy --template-file .aws-sam/build/template.yaml \

--stack-name "OpenDevOpsSubmitImage" \

--s3-bucket "open-devops-code-us-east-1-${aws_account_id}" \

--capabilities CAPABILITY_IAM CAPABILITY_NAMED_IAM

# integration-test-us-east-1:

# runs-on: ubuntu-latest

# needs: deploy-us-east-1

# steps:

# - name: Pull systemTests repo

# uses: actions/checkout@master

# with:

# repository: PmmQuickStartGuides01/systemTests

# token: ${{ secrets.ACCESS_KEY }}

# - name: Configure AWS credentials

# id: creds

# uses: aws-actions/configure-aws-credentials@v1

# with:

# aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

# aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

# aws-region: "us-east-1"

# - name: Install Go

# uses: actions/setup-go@v2

# with:

# go-version: 1.16.x

# - name: Run integration tests

# run: go test -v ./... -aws_region=us-east-1

deploy-ca-central-1:

runs-on: ubuntu-latest

needs: deploy-us-east-1

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "ca-central-1"

- name: SAM Validate

run: |

sam --version

sam validate

- name: SAM Build

run: |

sam build

- name: SAM Deploy

continue-on-error: true

run: |

sam deploy --template-file .aws-sam/build/template.yaml \

--stack-name "OpenDevOpsSubmitImage" \

--s3-bucket "open-devops-code-ca-central-1-${aws_account_id}" \

--capabilities CAPABILITY_IAM CAPABILITY_NAMED_IAM

# integration-test-ca-central-1:

# runs-on: ubuntu-latest

# needs: deploy-ca-central-1

# steps:

# - name: Pull systemTests repo

# uses: actions/checkout@master

# with:

# repository: PmmQuickStartGuides01/systemTests

# token: ${{ secrets.ACCESS_KEY }}

# - name: Configure AWS credentials

# id: creds

# uses: aws-actions/configure-aws-credentials@v1

# with:

# aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

# aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

# aws-region: "ca-central-1"

# - name: Install Go

# uses: actions/setup-go@v2

# with:

# go-version: 1.16.x

# - name: Run integration tests

# run: go test -v ./... -aws_region=ca-central-1La ejecución de las pruebas de integración no admite comentarios por ahora. Las pruebas del sistema solo pasarán cuando se implemente toda la aplicación. Descomenta los pasos de la prueba de integración en tu repositorio y realiza otro envío para ejecutar la canalización de implementación una vez que se hayan implementado todos los componentes de ImageLabeller. Actualiza la sección needs para ejecutar los pasos en orden. Debes actualizar la línea de clonación de git para que SystemTests sea tu repositorio de SystemTests.

needs: deploy-us-east-1Comprender las acciones de GitHub

Esta tarea utiliza AWS SAM para implementar tu AWS Lambda de SubmitImage en us-west-2.

deploy-us-west-2:

runs-on: ubuntu-latest

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-west-2"

- name: SAM Validate

run: |

sam --version

sam validate

- name: SAM Build

run: |

sam build

- name: SAM Deploy

continue-on-error: true

run: |

sam deploy --template-file .aws-sam/build/template.yaml \

--stack-name "OpenDevOpsSubmitImage" \

--s3-bucket "open-devops-code-us-west-2-${aws_account_id}" \

--capabilities CAPABILITY_IAM CAPABILITY_NAMED_IAMEsta tarea clona el repositorio de SystemTests y ejecuta pruebas de integración en us-west-2.

integration-test-us-west-2:

runs-on: ubuntu-latest

needs: deploy-us-west-2

steps:

- name: Pull systemTests repo

uses: actions/checkout@master

with:

repository: PmmQuickStartGuides01/systemTests

token: ${{ secrets.ACCESS_KEY }}

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-west-2"

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- name: Run integration tests

run: go test -v ./... -aws_region=us-west-2En este paso se utiliza el token de acceso personal para clonar el repositorio de SystemTests.

- name: Pull systemTests repo

uses: actions/checkout@master

with:

repository: PmmQuickStartGuides01/systemTests

token: ${{ secrets.ACCESS_KEY }}Enviar a una rama de funciones

Ejecuta lo siguiente desde la línea de comandos para enviar los cambios a la rama IM-8 del repositorio de SubmitImage. Incluye el identificador de incidencia de Jira en los mensajes de confirmación y los nombres de las ramas para que la integración de Jira con GitHub pueda hacer un seguimiento de lo que ocurre en tu proyecto.

git add --all

git commit -m "IM-8 add github actions to SubmitImage"

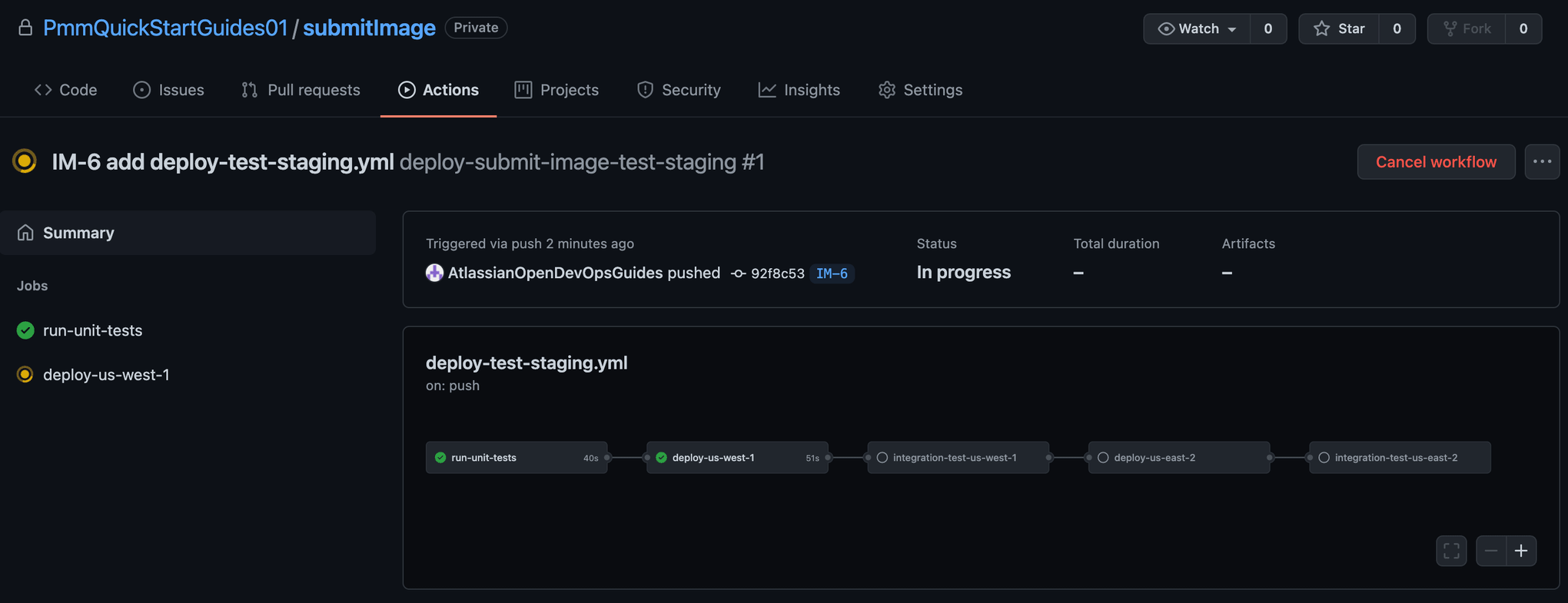

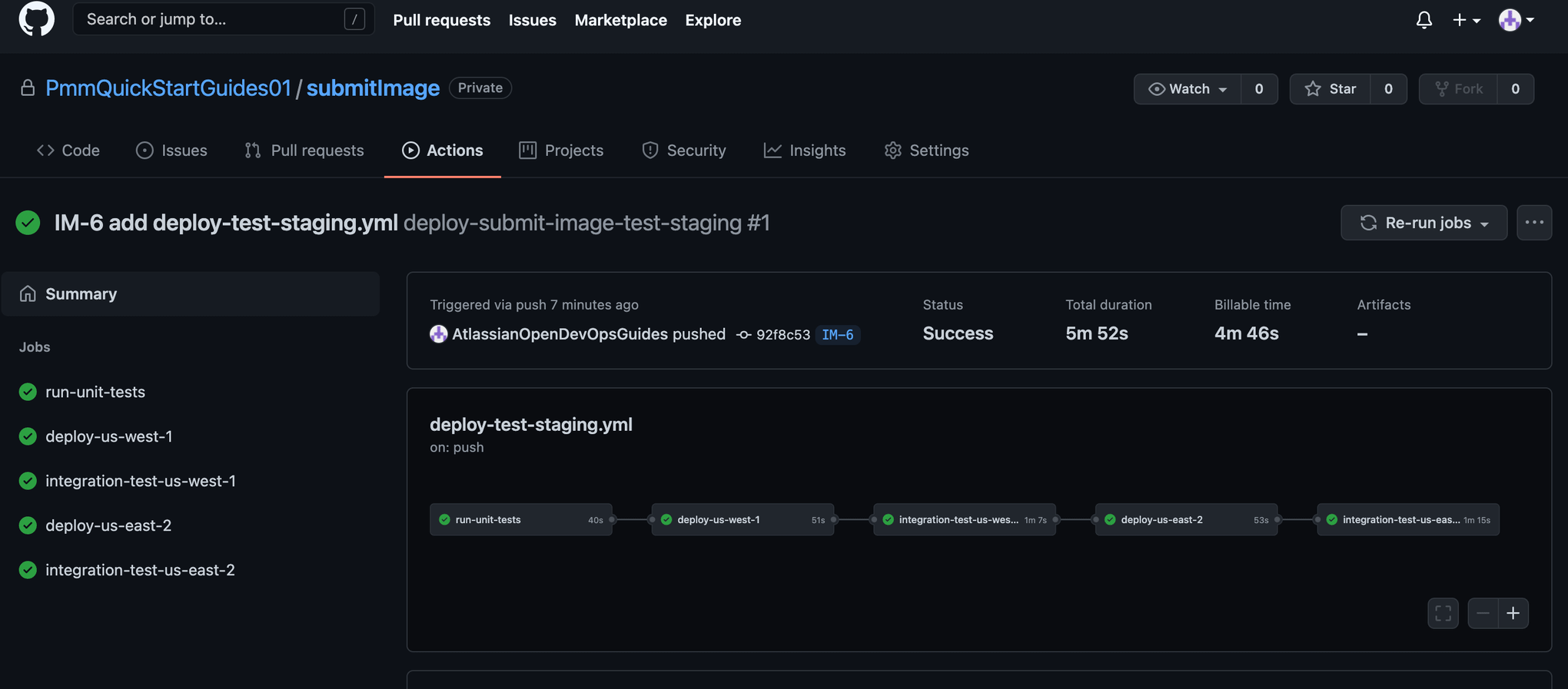

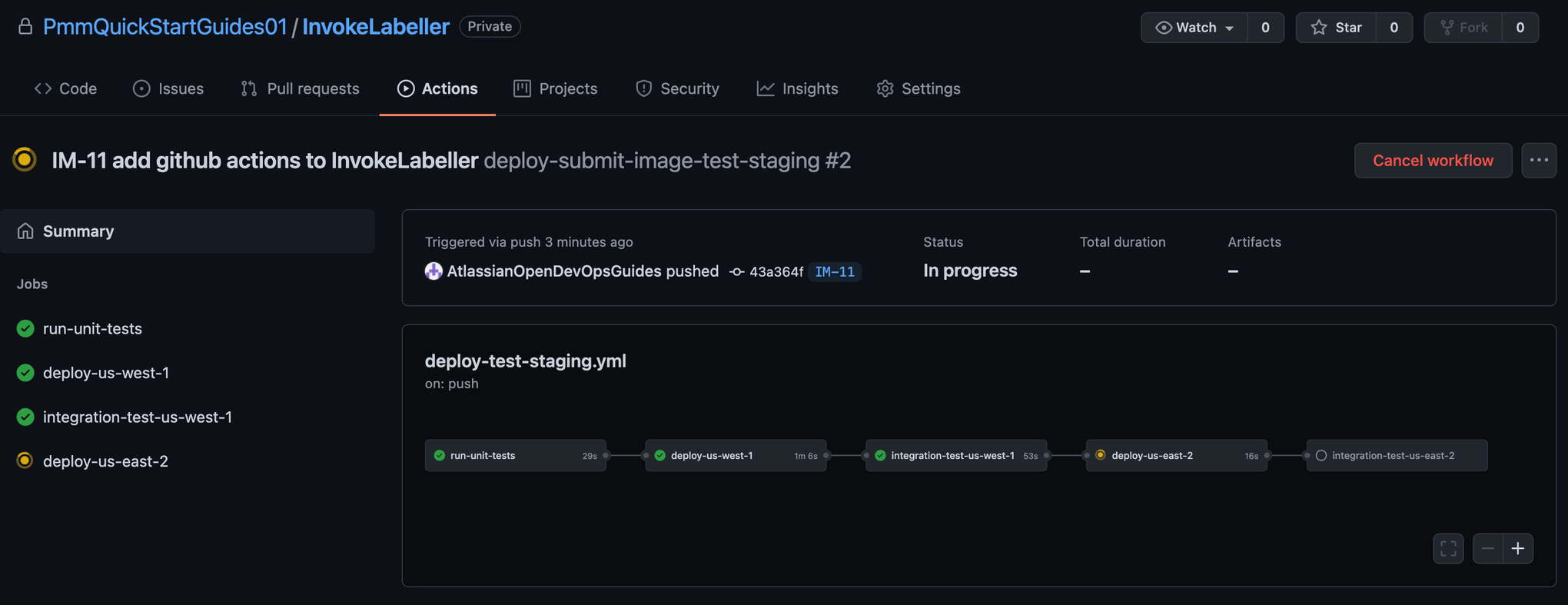

git push -u origin IM-8Haz clic en Actions (Acciones) para ver los flujos de trabajo en ejecución.

Ten en cuenta que la tarea de prueba unitaria se ha superado y ha empezado la implementación para Test us-west-1.

Las pruebas del sistema definidas anteriormente se ejecutan como parte de las tareas integration-test-us-west-1 e integration-test-us-east-2.

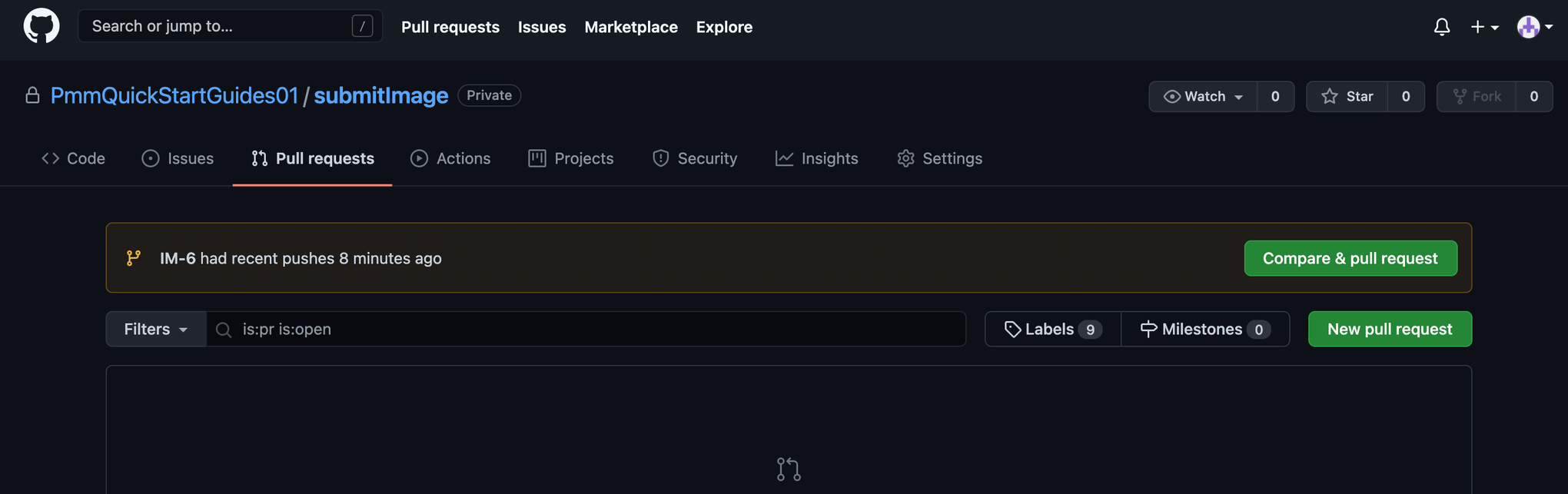

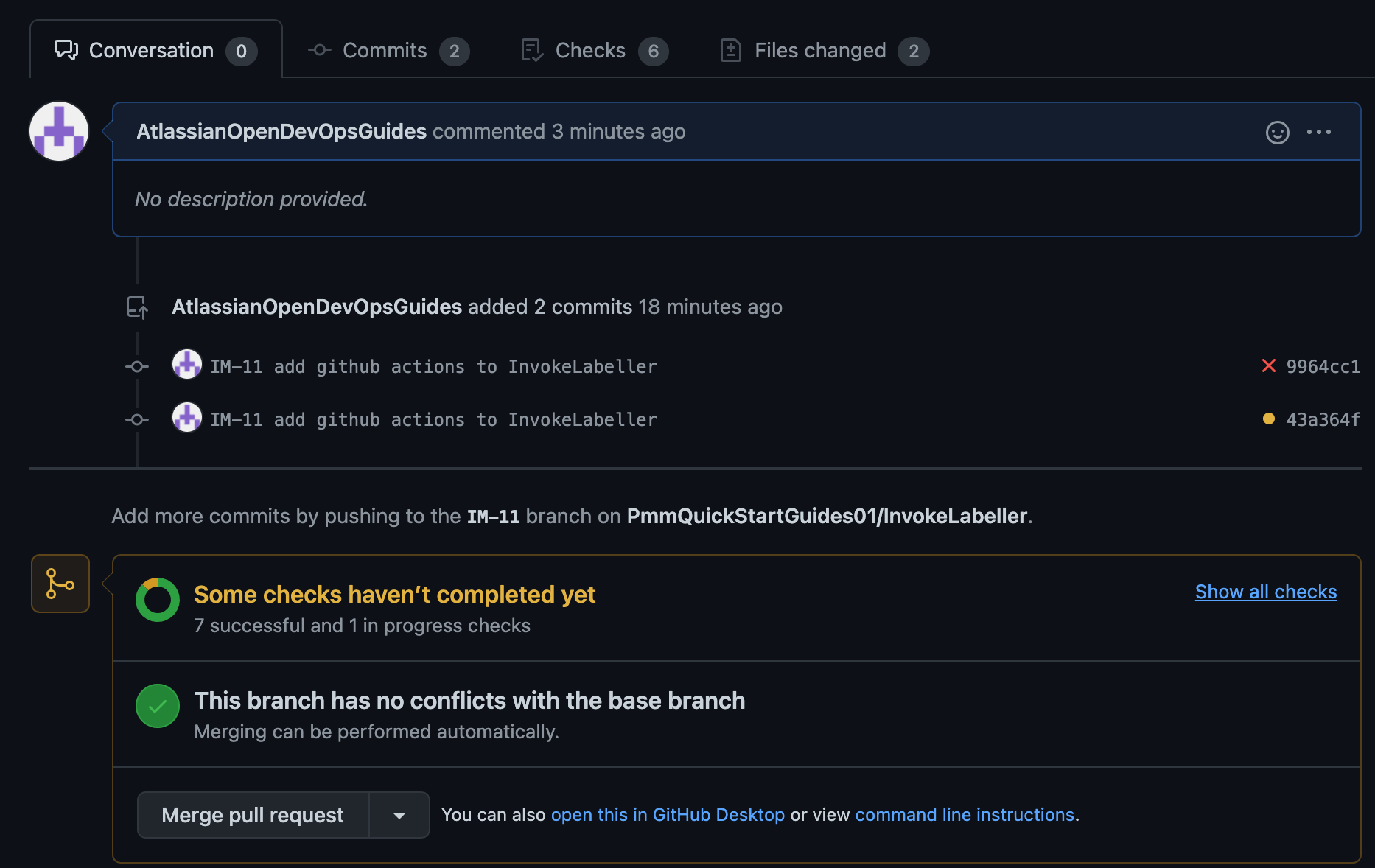

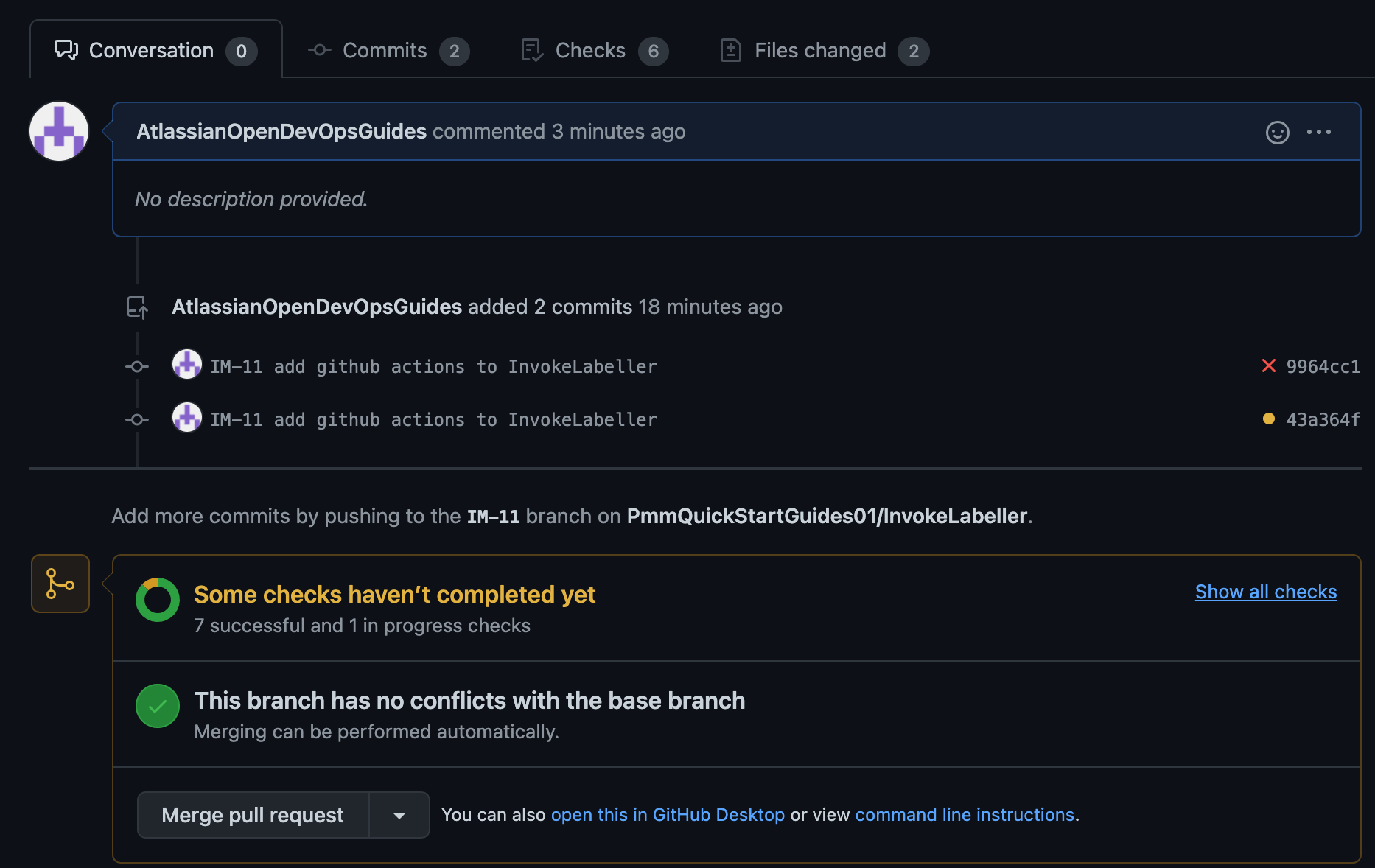

Crea una solicitud de incorporación de cambios

Para crear una solicitud de incorporación de cambios, haz clic en Pull requests (Solicitudes de incorporación de cambios) y, a continuación, en New pull request (Nueva solicitud de incorporación de cambios).

Elige fusionar desde tu rama de funciones.

Haz clic en Crear solicitud de incorporación de cambios.

Fusiona la solicitud de incorporación de cambios y elimina la rama de funciones. Haz clic en Actions (Acciones) para monitorizar la implementación del entorno de producción.

Crear un repositorio para la AWS Lambda de InvokeLabeller

Ve a Jira y crea una incidencia de Jira para añadir un repositorio de la AWS Lambda de InvokeLabeller a GitHub. Toma nota del identificador de la incidencia de Jira. En este ejemplo, es IM-11.

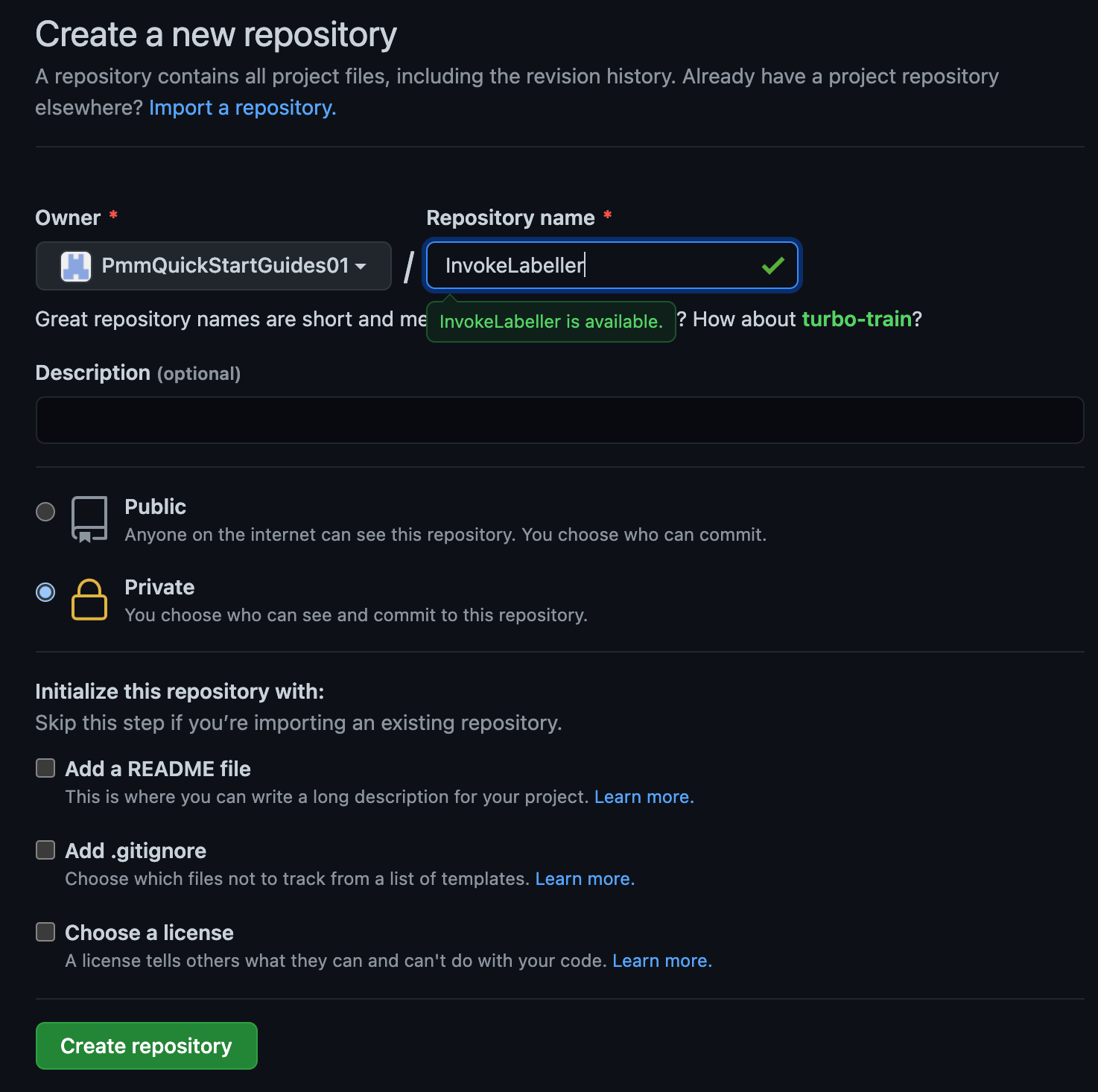

Ve a GitHub y haz clic en New (Nuevo). Elige la organización adecuada para el Owner (Propietario). Haz clic en Create Repository (Crear repositorio) para continuar.

Haz clic en Settings (Configuración) y, a continuación, en Secrets (Secretos). Añade tu token de acceso personal como ACCESS_KEY, el identificador de tu clave de acceso de AWS como AWS_ACCESS_KEY_ID, tu clave de acceso secreta de AWS como AWS_SECRET_ACCESS_KEY y el identificador de tu cuenta de AWS como AWS_ACCOUNT_ID.

En tu terminal, ve al repositorio de InvokeLabeller y ejecuta lo siguiente para enviar tu código a GitHub.

git add --all

git commit -m "IM-11 add InvokeLabeller to github"

git remote add origin git@github.com:PmmQuickStartGuides01/InvokeLabeller.git

git branch -m mainline

git push -u origin mainlineAcciones de GitHub para la implementación en AWS

Ve al repositorio de InvokeLabeller de tu terminal, crea una rama con el nombre de tu identificador de incidencia de Jira y crea un directorio .github/workflows .

git checkout -b IM-11

mkdir -p .github/workflows && cd .github/workflowsCrea deploy-test-staging.yml con el siguiente yaml en el nuevo directorio .github/workflows . Esto define un flujo de trabajo de implementación para tus entornos de prueba y ensayo que se ejecuta durante los envíos a ramas distintas de la rama principal. Debes actualizar la línea de clonación de git para que SystemTests sea tu repositorio de SystemTests.

name: deploy-invoke-labeller-test-staging

on:

push:

branches:

- '*'

- '!mainline'

env:

aws_account_id: ${{secrets.AWS_ACCOUNT_ID}}

jobs:

run-unit-tests:

runs-on: ubuntu-latest

steps:

- name: Checkout code

uses: actions/checkout@v2

- uses: actions/setup-python@v2

with:

python-version: '3.x'

- name: Test

run: |

pip3 install pytest

pip3 install moto

pip3 install -r tst/requirements.txt --user

python3 -m pytest -v tst/unit --junitxml=test-reports/report.xml

deploy-us-west-1:

runs-on: ubuntu-latest

needs: run-unit-tests

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-west-1"

- name: SAM Validate

run: |

sam --version

sam validate

- name: SAM Build

run: |

sam build

- name: SAM Deploy

continue-on-error: true

run: |

sam deploy --template-file .aws-sam/build/template.yaml \

--stack-name "OpenDevOpsImageLabeller" \

--s3-bucket "open-devops-code-us-west-1-${aws_account_id}" \

--capabilities CAPABILITY_IAM CAPABILITY_NAMED_IAM

# integration-test-us-west-1:

# runs-on: ubuntu-latest

# needs: deploy-us-west-1

# steps:

# - name: Pull systemTests repo

# uses: actions/checkout@master

# with:

# repository: PmmQuickStartGuides01/systemTests

# token: ${{ secrets.ACCESS_KEY }}

# - name: Configure AWS credentials

# id: creds

# uses: aws-actions/configure-aws-credentials@v1

# with:

# aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

# aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

# aws-region: "us-west-1"

# - name: Install Go

# uses: actions/setup-go@v2

# with:

# go-version: 1.16.x

# - name: Run integration tests

# run: go test -v ./... -aws_region=us-west-1

deploy-us-east-2:

runs-on: ubuntu-latest

needs: deploy-us-west-1

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-east-2"

- name: SAM Validate

run: |

sam --version

sam validate

- name: SAM Build

run: |

sam build

- name: SAM Deploy

continue-on-error: true

run: |

sam deploy --template-file .aws-sam/build/template.yaml \

--stack-name "OpenDevOpsImageLabeller" \

--s3-bucket "open-devops-code-us-east-2-${aws_account_id}" \

--capabilities CAPABILITY_IAM CAPABILITY_NAMED_IAM

# integration-test-us-east-2:

# runs-on: ubuntu-latest

# needs: deploy-us-east-2

# steps:

# - name: Pull systemTests repo

# uses: actions/checkout@master

# with:

# repository: PmmQuickStartGuides01/systemTests

# token: ${{ secrets.ACCESS_KEY }}

# - name: Configure AWS credentials

# id: creds

# uses: aws-actions/configure-aws-credentials@v1

# with:

# aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

# aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

# aws-region: "us-east-2"

# - name: Install Go

# uses: actions/setup-go@v2

# with:

# go-version: 1.16.x

# - name: Run integration tests

# run: go test -v ./... -aws_region=us-east-2A continuación, crea deploy-prod.yml con el siguiente yaml. Esto define un flujo de trabajo de implementación para tus entornos de producción que se ejecuta cuando una solicitud de incorporación de cambios fusiona los cambios en la rama principal.

name: deploy-invoke-labeller-prod

on:

pull_request:

branches:

- mainline

env:

aws_account_id: ${{secrets.AWS_ACCOUNT_ID}}

jobs:

deploy-us-west-2:

runs-on: ubuntu-latest

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-west-2"

- name: SAM Validate

run: |

sam --version

sam validate

- name: SAM Build

run: |

sam build

- name: SAM Deploy

continue-on-error: true

run: |

sam deploy --template-file .aws-sam/build/template.yaml \

--stack-name "OpenDevOpsImageLabeller" \

--s3-bucket "open-devops-code-us-west-2-${aws_account_id}" \

--capabilities CAPABILITY_IAM CAPABILITY_NAMED_IAM

# integration-test-us-west-2:

# runs-on: ubuntu-latest

# needs: deploy-us-west-2

# steps:

# - name: Pull systemTests repo

# uses: actions/checkout@master

# with:

# repository: PmmQuickStartGuides01/systemTests

# token: ${{ secrets.ACCESS_KEY }}

# - name: Configure AWS credentials

# id: creds

# uses: aws-actions/configure-aws-credentials@v1

# with:

# aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

# aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

# aws-region: "us-west-2"

# - name: Install Go

# uses: actions/setup-go@v2

# with:

# go-version: 1.16.x

# - name: Run integration tests

# run: go test -v ./... -aws_region=us-west-2

deploy-us-east-1:

runs-on: ubuntu-latest

needs: deploy-us-west-2

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "us-east-1"

- name: SAM Validate

run: |

sam --version

sam validate

- name: SAM Build

run: |

sam build

- name: SAM Deploy

continue-on-error: true

run: |

sam deploy --template-file .aws-sam/build/template.yaml \

--stack-name "OpenDevOpsImageLabeller" \

--s3-bucket "open-devops-code-us-east-1-${aws_account_id}" \

--capabilities CAPABILITY_IAM CAPABILITY_NAMED_IAM

# integration-test-us-east-1:

# runs-on: ubuntu-latest

# needs: deploy-us-east-1

# steps:

# - name: Pull systemTests repo

# uses: actions/checkout@master

# with:

# repository: PmmQuickStartGuides01/systemTests

# token: ${{ secrets.ACCESS_KEY }}

# - name: Configure AWS credentials

# id: creds

# uses: aws-actions/configure-aws-credentials@v1

# with:

# aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

# aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

# aws-region: "us-east-1"

# - name: Install Go

# uses: actions/setup-go@v2

# with:

# go-version: 1.16.x

# - name: Run integration tests

# run: go test -v ./... -aws_region=us-east-1

deploy-ca-central-1:

runs-on: ubuntu-latest

needs: deploy-us-east-1

outputs:

env-name: ${{ steps.env-name.outputs.environment }}

steps:

- name: Install Go

uses: actions/setup-go@v2

with:

go-version: 1.16.x

- uses: actions/checkout@v2

- name: Configure AWS credentials

id: creds

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: "ca-central-1"

- name: SAM Validate

run: |

sam --version

sam validate

- name: SAM Build

run: |

sam build

- name: SAM Deploy

continue-on-error: true

run: |

sam deploy --template-file .aws-sam/build/template.yaml \

--stack-name "OpenDevOpsImageLabeller" \

--s3-bucket "open-devops-code-ca-central-1-${aws_account_id}" \

--capabilities CAPABILITY_IAM CAPABILITY_NAMED_IAM

# integration-test-ca-central-1:

# runs-on: ubuntu-latest

# needs: deploy-ca-central-1

# steps:

# - name: Pull systemTests repo

# uses: actions/checkout@master

# with:

# repository: PmmQuickStartGuides01/systemTests

# token: ${{ secrets.ACCESS_KEY }}

# - name: Configure AWS credentials

# id: creds

# uses: aws-actions/configure-aws-credentials@v1

# with:

# aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

# aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

# aws-region: "ca-central-1"

# - name: Install Go

# uses: actions/setup-go@v2

# with:

# go-version: 1.16.x

# - name: Run integration tests

# run: go test -v ./... -aws_region=ca-central-1La ejecución de las pruebas de integración no admite comentarios por ahora. Las pruebas del sistema solo pasarán cuando se implemente toda la aplicación. Descomenta los pasos de la prueba de integración en tu repositorio y realiza otro envío para ejecutar la canalización de implementación una vez que se hayan implementado todos los componentes de ImageLabeller. Actualiza la sección needs para ejecutar los pasos en orden. Debes actualizar la línea de clonación de git para que SystemTests sea tu repositorio de SystemTests.

needs: deploy-us-east-1Actualizar src/app.py con el endpoint de AWS SageMaker

Abre el archivo src/app.py de InvokeLabeller y busca query_endpoint. Cambia el endpoint_name y el region_name del cliente para que coincidan con tu bloc de notas de AWS SageMaker.

def query_endpoint(img):

endpoint_name = 'jumpstart-dft-image-labeller-endpoint'

client = boto3.client(service_name='runtime.sagemaker', region_name='us-west-1')

response = client.invoke_endpoint(EndpointName=endpoint_name, ContentType='application/x-image', Body=img)

model_predictions = json.loads(response['Body'].read())['predictions'][0]

return model_predictionsEnviar a una rama de funciones

Ejecuta lo siguiente desde la línea de comandos para enviar los cambios a la rama IM-11 del repositorio de InvokeLabeller. Incluye el identificador de incidencia de Jira en los mensajes de confirmación y los nombres de las ramas para que la integración de Jira con GitHub pueda hacer un seguimiento de lo que ocurre en tu proyecto.

git add --all

git commit -m "IM-11 add github actions to InvokeLabeller"

git push -u origin IM-11Haz clic en Actions (Acciones) para ver los flujos de trabajo en ejecución. Las pruebas del sistema definidas anteriormente se ejecutan como parte de las tareas integration-test-us-west-1 e integration-test-us-east-2.

Crea una solicitud de incorporación de cambios

Para crear una solicitud de incorporación de cambios, haz clic en Pull requests (Solicitudes de incorporación de cambios) y, a continuación, en New pull request (Nueva solicitud de incorporación de cambios). Elige fusionar desde tu rama de funciones.

Haz clic en Actions (Acciones) para monitorizar la implementación del entorno de producción.

Crear un repositorio para SystemTests

Ve a Jira y crea una incidencia de Jira para añadir un repositorio de SystemTests a GitHub. Toma nota del identificador de la incidencia de Jira. En este ejemplo es IM-7.

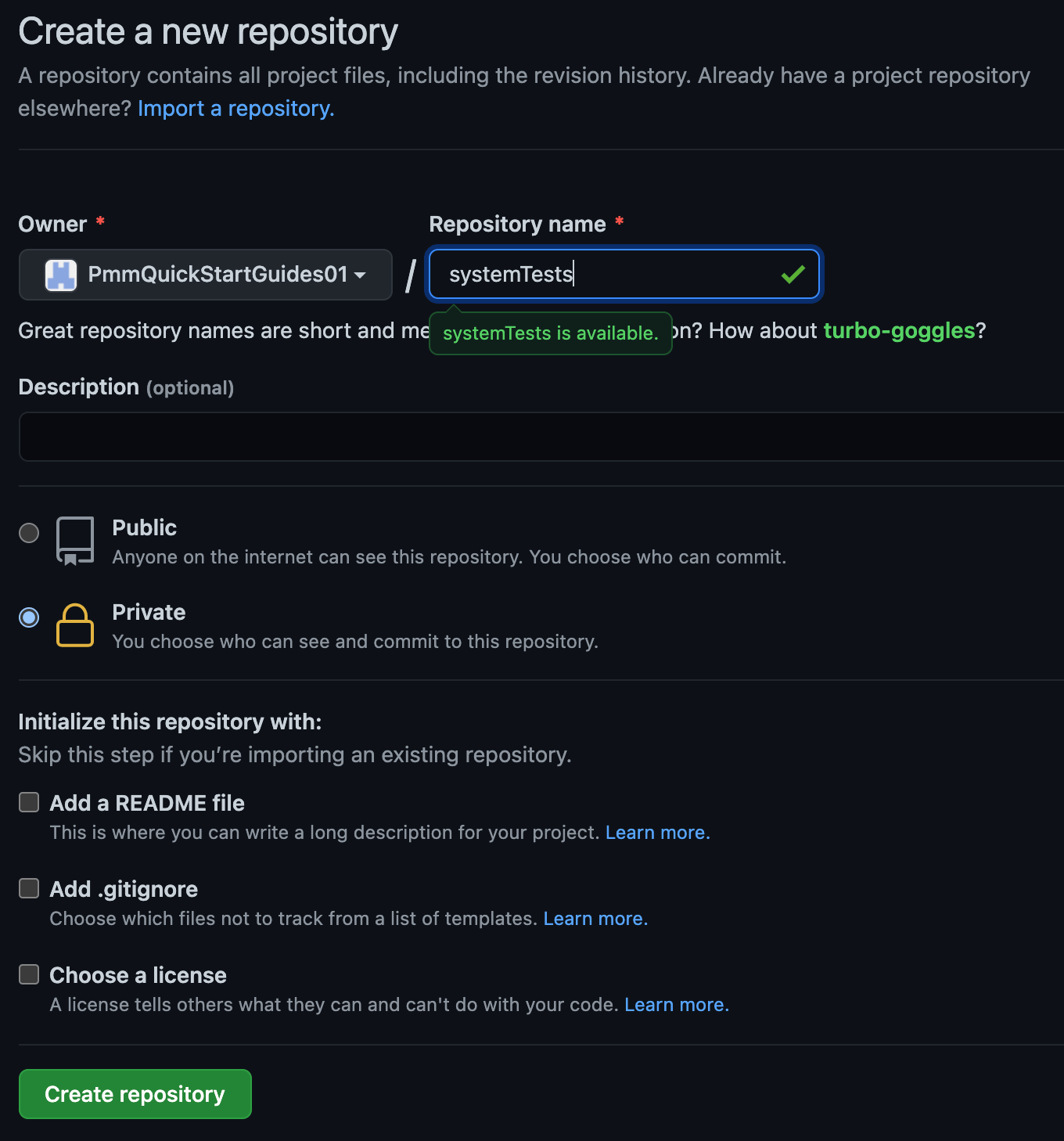

Ve a GitHub y haz clic en New (Nuevo). Elige la organización adecuada para el Owner (Propietario). Haz clic en Create Repository (Crear repositorio) para continuar.

En tu terminal, ve al repositorio de SystemTests y ejecuta lo siguiente para enviar tu código a GitHub.

git add --all

git commit -m "IM-7 add SystemTests repository to GitHub"

git remote add origin git@github.com:PmmQuickStartGuides01/systemTests.git

git branch -M mainline

git push -u origin mainlineEl repositorio de SystemTests no necesita acciones de GitHub. No tiene una canalización propia, ya que proporciona pruebas para que se ejecuten otras canalizaciones. Los pasos de las pruebas de integración de los archivos de flujo de trabajo de CI/CD se pueden descomentar, confirmar y enviar una vez que se hayan implementado todos los componentes de la aplicación ImageLabeller. Las pruebas solo se superarán si todos los componentes de la aplicación funcionan correctamente.

Toma nota de la URL remota de tu SystemTests. Las canalizaciones de CI/CD de SubmitImage, GetImageLabel e InvokeLabeller clonarán el repositorio de SystemTests durante las etapas de prueba. Tendrás que actualizar el gitlab-ci.yml de los repositorios posteriores con la URL correcta.

Si has llegado hasta aquí, ¡enhorabuena! Acabas de implementar ImageLabeller. El siguiente paso es configurar la monitorización de ImageLabeller con Opsgenie.

Compartir este artículo

Tema siguiente

Lecturas recomendadas

Consulta estos recursos para conocer los tipos de equipos de DevOps o para estar al tanto de las novedades sobre DevOps en Atlassian.

La comunidad de DevOps

Ruta de aprendizaje de DevOps